I principali Cyber Attacchi del primo semestre 2021 a danno delle Aziende e Organizzazioni

La crescita dei cyber attacchi negli ultimi anni

Il Rapporto CLUSIT (Associazione italiana per la Sicurezza Informatica) rappresenta ormai da un decennio la fotografia più efficace e completa sullo stato della Cybersecurity in Italia.

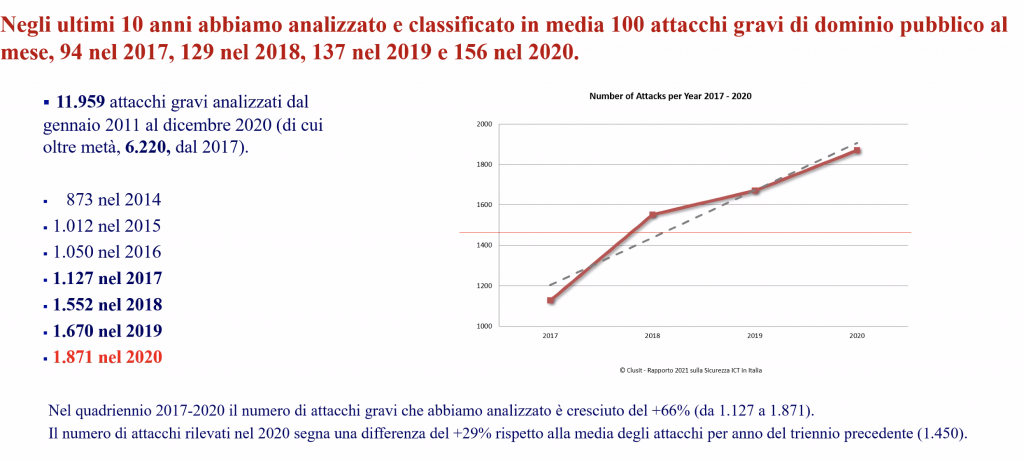

L’ultimo Rapporto Clusit, presentato nello scorso mese di marzo, ha confermato la tendenza in crescita degli attacchi informatici: si apre con la panoramica degli eventi di cybercrime più significativi avvenuti a livello globale nel 2020, confrontandoli con i dati raccolti nei 4 anni precedenti.

Il 2020 è stato l’anno della pandemia e questo ha contribuito a far registrare il record negativo degli attacchi informatici: a livello globale sono stati infatti 1.871 gli attacchi gravi di dominio pubblico rilevati nel corso del 2020, con un impatto in ogni settore della società, della politica, dell’economia. In termini percentuali, nel 2020 l’incremento degli attacchi cyber a livello globale è stato pari al 12% rispetto all’anno precedente; negli ultimi quattro anni il trend di crescita si è mantenuto pressoché costante, facendo segnare un aumento degli attacchi gravi del 66% rispetto al 2017 e più che un raddoppio rispetto al 2014 (da 873 a a 1.871) (vedere figura)

Nessun settore è stato risparmiato: dall’industria, alla pubblica amministrazione, dalla sanità alle società di servizi ed informatica. Queste ultime dovrebbero essere le più attrezzate e protette, ma – come vedremo – sono state particolarmente prese di mira negli attacchi di tipo Supply Chain.

L’allarme lanciato da Clusit ha trovato una conferma anche dall’andamento degli attacchi avvenuti nei primi mesi del 2021.

Nella grande maggioranza dei casi, gli attacchi sono stati di tipo Ransomware, che ormai rappresentano il 67% di tutti gli attacchi con malware (fonte: Rapporto Clusit 2021).

Ne abbiamo parlato in questo articolo: Leggi Qui.

Ma nel 2021 abbiamo assistito anche ad alcuni casi clamorosi di data leak, con la pubblicazione nel web di milioni di dati di utenti.

Il caso più grave e clamoroso è probabilmente quello accaduto a Facebook, a cui è seguito pochi giorni dopo la fuga di dati di LinkedIn.

Il data breach di Facebook

I numeri di telefono cellulare e altre informazioni personali di circa 533 milioni di utenti di Facebook in tutto il mondo sono stati divulgati gratuitamente su un popolare forum di hacker, un forum che non si trova nel Dark Web, come si potrebbe pensare, ma dentro un normale sito nel surface web, ricercabile con un comune motore di ricerca.

I dati pubblicati sono quindi accessibili per chiunque e sono esattamente quelli di 533.313.128 utenti di Facebook.

Poiché si stima che nel 2021 questa piattaforma di social media sia arrivata a contare oltre 2,74 miliardi di utenti attivi nel mondo (fonte: Rapporto “Digital2021” di We are social), la quota di account pubblicati rappresenta circa il 20% di tutti gli utenti del mondo.

Per l’Italia va anche peggio: nella “classifica per nazioni” si trova al quarto posto per numero di utenti presenti nel databreach, con 35.677.323 record pubblicati, in pratica circa il 90% di tutti gli account Facebook italiani!

Per ciascun utente sono stati resi pubblici i seguenti dati:

» Numero di telefono cellulare

» Nome e Cognome

» Sesso

» Città e provincia di nascita

» Data di nascita (formato data + ora, anche se non visibile sul profilo FB)

» Attività lavorativa e relazioni sentimentali (“relationship status”)

» Email (presenti solo in pochi casi)

» UID Facebook (codice numerico del profilo Facebook).

Non ci sono invece le password degli iscritti, ma questa fuga di dati è comunque pericolosa per gli utenti che trovano i loro dati esposti.

Chiunque potrebbe utilizzarli per compiere attività di phishing mirato, quello che è conosciuto con il termine di “spear phishing”. Oggi oltre il 90% di tutti i cyber attacchi utilizzano il fattore umano e soprattutto l’email come vettore d’attacco.

E se l’attaccante conosce molte e dettagliate informazioni sulla vittima da colpire potrà confezionare un attacco mirato, credibile e molto più efficace.

Le informazioni più sfruttabili per un attacco sono quindi:

» Nome e Cognome

» Sesso

» Città e provincia di nascita

» Data di nascita (formato data + ora, anche se non visibile sul profilo FB)

Dal combinato di queste informazioni si potrà, per esempio, ricostruire il codice fiscale di una persona.

Anche le informazioni su “Attività lavorativa e relazioni sentimentali” possono essere molto utili per profilare la vittima e compiere un phishing mirato.

L’informazione più critica tra quelle pubblicate è probabilmente il numero di telefono, che molti utenti hanno inserito sul loro profilo Facebook.

Attraverso la conoscenza del numero di telefono è possibile realizzare la truffa nota come “SIM swap fraud”, cioè la clonazione della SIM di un utente.

Questo significa che un malintenzionato riesce a trasferire da una SIM card a un’altra il nostro numero di telefono. Portare a termine un’operazione di SIM swapping illegittima significa ottenere il completo accesso al numero di telefono del legittimo (e ignaro) proprietario di tale numero.

La SIM swap fraud è utilizzata soprattutto per compiere truffe finanziarie.

Laddove per eseguire operazioni dispositive (per esempio bonifici) è prevista l’autenticazione a due fattori via SMS, sarà il truffatore a ricevere l’SMS con i codici di autenticazione a due fattori (ovviamente dopo aver ottenuto, in genere con tecniche di phishing, le credenziali di accesso all’account di home banking).

Come possiamo verificare se tra i 533 milioni di utenti violati ci sono anche i nostri dati?

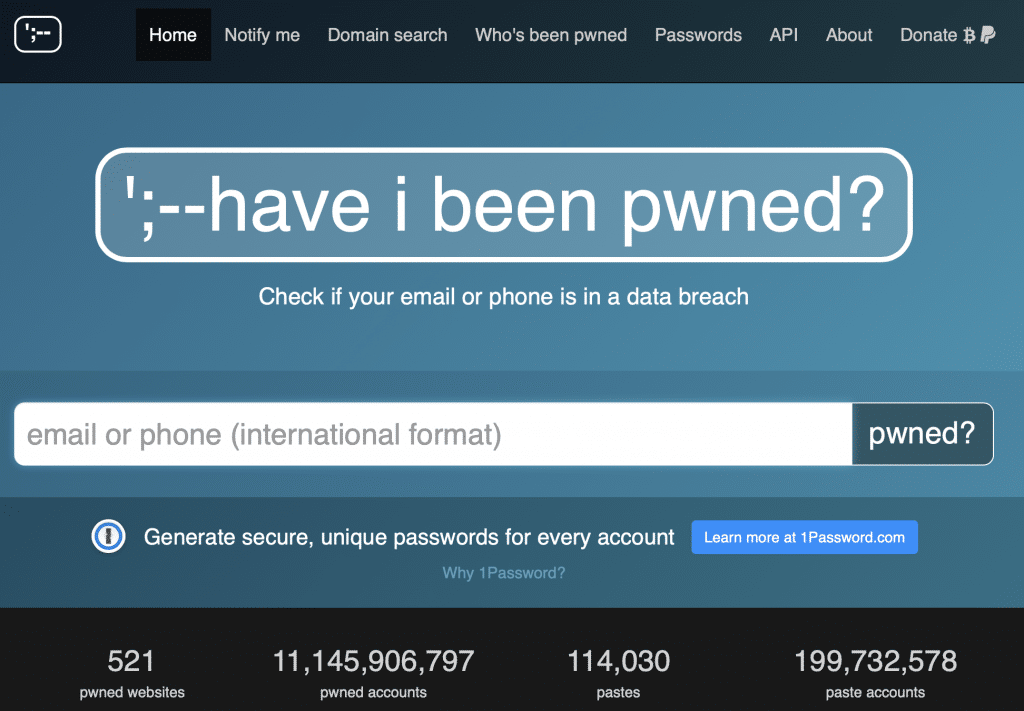

Consiglio di consultare il noto sito “Have I Been Pwned?”, realizzato già dal 2013 dal famoso esperto australiano Troy Hunt e sulla cui credibilità non esistono dubbi.

Nella homepage del sito HIBP è possibile digitare non solo l’email (come era in precedenza), ma anche il numero di telefono in formato internazionale, cioè nel formato E.164 (vedere figura sotto).

In pratica, prendendo ad esempio un numero italiano, questo andrà digitato come: +39 3xx yyyyyyy (con o senza gli spazi). Cliccando sul pulsante “pwned?” potremo sapere se il numero del nostro cellulare risulta tra quelli pubblicati. In questo caso non dovremo cambiare il numero, ma semplicemente essere consapevoli dei rischi che questo dato pubblico potrebbe avere (appunto la SIM swap fraud).

Segnaliamo anche che qualche utente ha interrogato HIBP, scoprendo che il suo numero era presente, sebbene avesse cancellato l’account Facebook già nel 2015. Questo solleva forti dubbi su come Facebook gestisca i nostri dati…

Del data breach di Facebook abbiamo avuto notizia a fine marzo 2021. Pochi giorni dopo un incidente simile è accaduto a LinkedIn: qualcuno ha messo in vendita sul Dark Web un database con i dati (email, nome, numero di telefono, posizioni lavorative, skill, ecc.) di più di 500 milioni di utenti, ad un prezzo molto basso (attorno ai 1.500 $). Anche in questo caso non sono presenti le password.

Gli attacchi più importanti del 2021

Come abbiamo anticipato in premessa, anche nel 2021 i ransomware si sono confermati come la modalità di attacco di gran lunga più diffusa.

Ovviamente solo i ransomware che colpiscono le grandi aziende vengono resi noti sui media. Ma evitiamo di commettere l’errore, gravissimo, che “vengono colpite solo le grandi aziende”!

Per una grande azienda attaccata da ransomware e che finisce sui giornali, ci sono centinaia di PMI che subiscono gli stessi attacchi e che potrebbero finire “gambe all’aria”.

Vediamo quali sono stati i principali attacchi avvenuti nel 2021.

Comune di Brescia: ransomware con richiesta di riscatto di 1,3 Milioni di dollari (marzo 2021). Poco dopo è toccato ai comuni di Rho (MI) e a quello Caselle Torinese. In tutti i tre comuni il ransomware è DoppelPaymer.

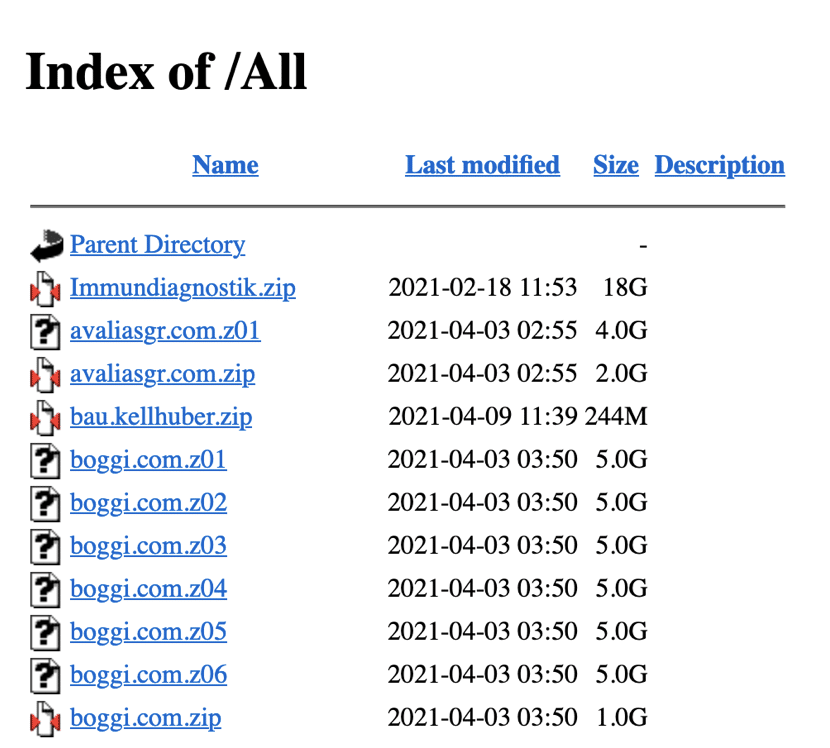

Boggi Milano: ransomware del gruppo Ragnarok. In questo caso il ransomware, prima di cifrare i dati, ne ha esfiltrato una parte: sono stati rubati più di 30GB suddivisi su più file, che chiunque potrebbe scaricare. Vediamo qui uno screenshot dal sito Ragnarok.

Il 3 aprile un attacco informatico ha colpito i server di Axios, la società di software che fornisce il registro elettronico e altri servizi al 40% delle scuole italiane. Migliaia di scuole si sono trovate nell’impossibilità di aggiornare i registri e, in alcuni casi, effettuare la didattica a distanza. Per l’azienda, non sono stati sottratti né persi i dati.

Dal 12 al 16 Aprile 2021, la società Zambon di Vicenza, una delle eccellenze italiane nel mondo farmaceutico, ha dovuto fermare parte delle attività a causa di un attacco ransomware.

L’attacco sembra partito da una sede estera, per poi diffondersi verso altre filiali. I sistemi di protezione informativa hanno rilevato subito la minaccia, permettendo quindi una mitigazione veloce. Nonostante questo, lo stabilimento di Vicenza ha dovuto sospendere le attività: 217 dipendenti ferme per 5 giorni.

Anche gli istituti bancari, sebbene meglio protetti, sono stati presi di mira: la Banca di Credito Cooperativo di Roma ha subito un attacco. Secondo quanto pubblicato dai media, alcuni PC di una filiale romana sarebbero stati compromessi a causa di un ransomware, probabilmente DarkSide di cui parleremo in seguito a proposito del ben più famoso attacco a Colonial Pipeline.

Anche la Polizia di Washington DC colpita con un ransomware proveniente dal gruppo Babuk.

Questo gruppo cybercriminale è relativamente recente e utilizza sia la double extortion (sembra siano stati esfiltrati più di 250GB di dati dai server della polizia ed i cybercriminali hanno richiesto un riscatto per non pubblicare il contenuto dei file. Babuk adotta anche il modello, sempre più diffuso, del Ransomware As A Service (RaaS). In pratica che una piattaforma ransomware da rivendere, mettendo così in condizione potenzialmente chiunque di poterla utilizzare per i propri scopi, ovviamente dietro una quota del riscatto incassato.

Tornando in Italia, lunedì mattina 11 aprile 2021 un attacco ransomware ha mandato in tilt i server dell’ATC Torino (Agenzia Territoriale per la Casa), con richiesta di riscatto di circa 700.000 dollari (584.000 euro). Il sito dell’ATC è rimasto bloccato per oltre una settimana.

Neppure il settore sanitario è stato risparmiato: 25 aprile è stato colpito in Australia l’ospedale di Brisbane, l’attacco, portato a termine dal gruppo REvil, ha causato il blocco del sistema email dell’ospedale e di tutto il sistema di prenotazione.

Il 14 maggio è toccato al Servizio Sanitario Irlandese. Il responsabile di questa azione è gruppo Conti, molto attivo verso target di alto profilo. La richiesta di riscatto per “liberare” i 700GB di dati rubati ed anche criptati è stata di 20 Milioni di dollari.

Ed infine in Nuova Zelanda: colpito il Waikato District Health Board’s (DHB) il 18 maggio. Anche in questo caso, prenotazioni di esami e visite bloccate.

Nella prima parte dell’anno 2021 si sono registrati alcuni attacchi ransomware “da record”, per l’importo di riscatto richiesto e per la dimensione delle aziende vittime.

Molti di questi attacchi hanno una matrice comune: le vulnerabilità scoperte sui server Microsoft Exchange e sfruttate da numerosi gruppi criminali per violare sistemi informatici di aziende ed inoculare ransomware.

Microsoft Exchange Server è il software che aziende e organizzazioni in tutto il mondo utilizzano per gestire email e calendari. La compromissione dei server Exchange on-premise (non riguarda le versioni in cloud), sfruttando le quattro vulnerabilità denominate “ProxyLogon” ha permesso l’accesso ai sistemi attaccati e l’iniezione di malware, in particolare ransomware.

Microsoft ha assegnato a questa nuova famiglia di ransomware il nome Win32/DoejoCrypt.A. (o anche, più semplicemente, DearCry). L’attacco sembra partito dal gruppo di cyber criminali cinesi denominato Hafnium che ha sfruttato le vulnerabilità zero-day di Microsoft Exchange per infiltrarsi nei server Exchange locali delle vittime, accedendo alle caselle di posta elettronica delle aziende per sottrarne il contenuto e per iniettare malware.

Secondo il Microsoft Threat Intelligence Center (MTIC), il gruppo Hafnium è sponsorizzato dallo stato cinese ed esegue le sue operazioni fuori dalla Cina principalmente utilizzando Server Privati Virtuali (VPS) in affitto negli Stati Uniti e sempre sul suolo americano risiedono la maggioranza delle sue vittime.

Microsoft ha rilasciato rapidamente gli aggiornamenti (patch) di sicurezza, ma finché gli aggiornamenti non sono stati installati, le aziende erano vulnerabili: si stima che, al momento del rilascio delle patch, erano circa 400.000 i server potenzialmente compromessi dalle vulnerabilità ProxyLogon. Tra questi, anche quelli dell’Autorità Bancaria Europea (EBA) che, come misura precauzionale, ha deciso di mettere offline i suoi sistemi di posta elettronica.

Secondo i dati raccolti da Palo Alto Networks, il numero di server Exchange in tutto il mondo a non aver ricevuto alcuna patch e quindi ancora vulnerabili è sceso, pochi giorni dopo il rilascio delle patch, a circa 80.000 (14 marzo).

Nella classifica dei paesi con il maggior numero di server Exchange ancora vulnerabili, l’Italia si conferma al quinto posto, dopo USA (20.000), Germania (11.000), Regno Unito (4.900), Francia (4.000) ed Italia (3.700). Purtroppo molte aziende hanno sottovalutato, come troppo spesso accade, l’importanza di eseguire sollecitamente gli aggiornamenti di sicurezza. Questa misura è oggi fondamentale per proteggere i propri sistemi, perché – non lo sottolineeremo mai abbastanza – “un sistema aggiornato è sempre più sicuro”.

Le aziende attaccate da ransomware attraverso Exchange sono state molte ed importanti: una delle più famose è Acer Computer che è stata colpita dal ransomware REvil (uno dei più aggressivi), con richiesta di 50 milioni di dollari di riscatto e minaccia di pubblicazione sul Dark Web dei dati sottratti.

La compromissione sembra risalire al 13 e 14 marzo, guarda caso in un fine settimana, momento che rappresenta la finestra d’attacco preferita da tutti i cybercriminali.

La richiesta di riscatto di 50 milioni di dollari ha rappresentato un record assoluto (negli anni 2019 e 2020 si era arrivati al massimo a 30 milioni), ma è stato poco dopo sopravanzato dal riscatto richiesto a Kaseya.

A luglio 2021 c’è stato quello che secondo qualcuno potrebbe essere il più grande attacco ransomware della storia. È partito dall’infezione di Kaseya, società che fornisce sistemi di monitoraggio della rete e si è rapidamente diffuso su centinaia di suoi clienti, che – a loro volta – sono rivenditori dei servizi verso altri clienti, con un effetto a catena su scala mondiale che ha messo a rischio probabilmente milioni di computer. Tra le vittime, una delle più grandi catene alimentari svedesi, Coop, che ha dovuto temporaneamente chiudere quasi tutti i suoi quasi 800 negozi.

L’attacco a Kaseya sembra provenire dal gruppo REvil, una banda ransomware di matrice russa, che ha fatto una richiesta record di 70 milioni di dollari (59 milioni di euro) in Bitcoin per rilasciare pubblicamente quello che hanno chiamato un “decryptor universale”.

L’azione contro Kaseya rappresenta un esempio da manuale di “supply chain attack”: si violano i sistemi di un fornitore (in questo caso Kaseya), si inietta il malware che poi si propagherà a cascata sui clienti della vittima.

REvil, noto anche come Sodinokibi, vanta un “curriculum di alto livello”: è ritenuto responsabile anche dell’attacco al colosso della lavorazione della carne JBS.

JBS S.A. è una società brasiliana, la più grande azienda di lavorazione della carne del mondo, con stabilimenti anche in USA a Greeley (Colorado), da dove è probabilmente partito l’attacco.

Rappresenta circa il 20% della capacità di macellazione di bovini e suini negli Stati Uniti, quindi l’attacco ha causato un‘interruzione significativa della catena di approvvigionamento alimentare negli Stati Uniti. Fortunatamente l’azienda è riuscita a rimettere in funzione i suoi impianti produttivi in tempi abbastanza rapidi.

Molti di questi attacchi, come abbiamo visto, hanno colpito aziende americane e sono stati la dimostrazione dell’estrema vulnerabilità di aziende primarie ad attacchi ransomware nonostante gli innumerevoli allarmi emessi da forze dell’ordine e da aziende di sicurezza.

Illustreremo ora quello che può essere considerato l’attacco ransomware 2021 con gli impatti economici e sociali più devastanti.

DarkSide e l’attacco all’oleodotto

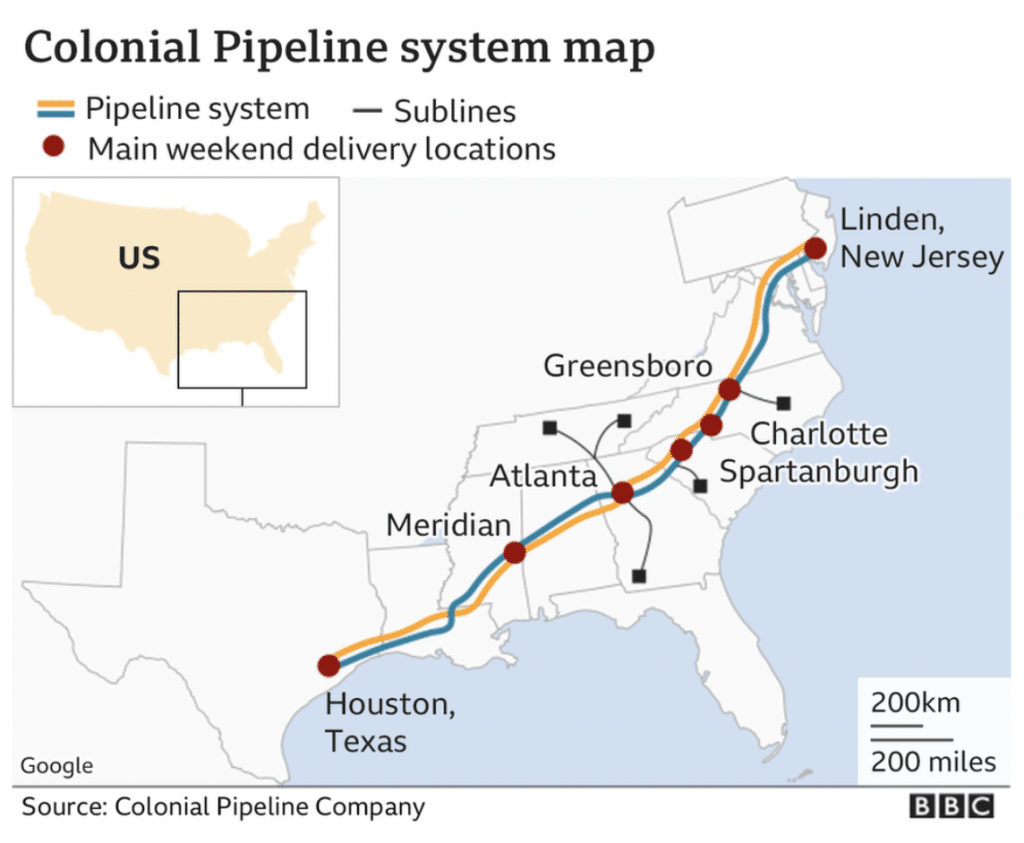

Nel 2021 un attacco ransomware – l’ennesimo – ha causato un impatto molto grave negli USA, dimostrando quanto fosse fragile un’infrastruttura critica che distribuisce i carburanti a quasi la metà della nazione.

Il 7 maggio 2021 Colonial Pipeline, l’operatore del più grande oleodotto che trasporta carburanti tra il Texas e la costa orientale degli Stati Uniti (vedere figura), è stata bloccata da un attacco ransomware a doppia estorsione. L’oleodotto fornisce circa il 45% dei carburanti degli Stati Uniti (2,5 milioni di barili di carburante al giorno) e le scorte di benzina, diesel, olio per riscaldamento domestico, carburante per jet e forniture militari sono state così pesantemente colpite che la Federal Motor Carrier Safety Administration (FMCSA) il 9 maggio ha dichiarato lo stato di emergenza in 18 stati.

In alcune città tra cui Atlanta, il 30% delle stazioni di servizio sono rimaste senza benzina. Il blocco è durato circa una settimana, fino a quando la società ha ceduto al ricatto ed ha pagato il riscatto di 4,4 milioni di dollari ai cybercriminali del gruppo DarkSide.

Oltre a criptare i file, dei sistemi informatici di Colonial Pipeline, DarkSide ha anche rubato oltre 100 GB di dati aziendali. Questo furto di dati rappresenta un caso di doppia estorsione, tecnica già usata in precedenza da questi attaccanti.

DarkSide è stato osservato per la prima volta nell’agosto 2020. Questo gruppo ha avuto origine nella Federazione Russa e/o in Ucraina. Ha preso di mira le istituzioni in Medio Oriente, Europa e, infine, gli Stati Uniti, mentre non colpisce mai obbiettivi russi.

Il gruppo era già noto anche per l’uso del modello di distribuzione Ransomware-as-a-Service (RaaS), quindi è possibile che altri e diversi gruppi affiliati abbiano partecipato agli attacchi.

Anche FBI ha confermato che si tratta di un gruppo di provenienza russa, ma non collegato ai servizi segreti russi. Quindi non si è trattato di un attacco state-sponsored, ma semplicemente di un’azione finalizzata ad estorcere denaro.

DarkSide ha tecniche di attacco simili a quelle di un altro famoso gruppo ransomware REvil (noto anche come Sodinokibi), di cui abbiamo già parlato.

Una volta entrato nel sistema target, questo ransomware compie una serie di azioni, che rappresentano il “tipico” comportamento del ransomware:

» svuota i cestini;

» cancella le shadow copies di Windows (per impedire alla vittima di recuperare lo stato ante-attacco);

» terminare i processi, soprattutto quelli di sicurezza, in modo da non avere ostacoli nell’attacco;

» crittografa i dischi locali utilizzando una combinazione di algoritmi crittografici Salsa20 e RSA-1024;

» crittografa le share di rete;

» esfiltra i dati.

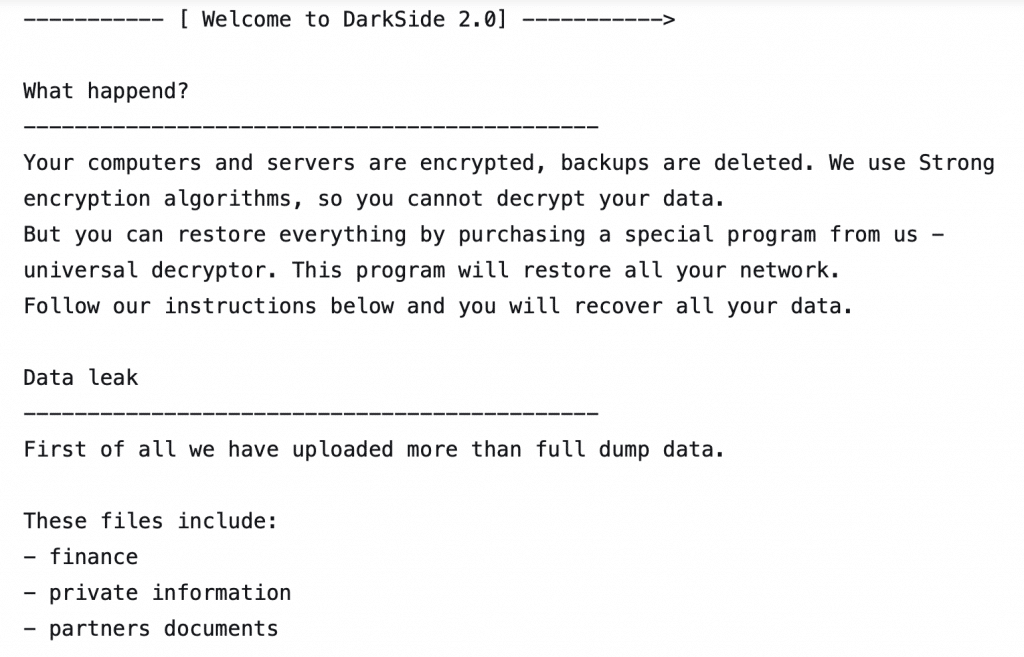

Dopo che tutti i dati sono stati esfiltrati, gli attaccanti li pubblicano sul loro sito DarkSide Leaks, insieme ad altre informazioni sull’attacco, come il nome della società, la data in cui è stata violata, quanti dati sono stati rubati, screenshot campione dei dati rubati e i tipi di dati rubati. Sui computer attaccati compare la richiesta di riscatto con le istruzioni per pagare (vedere figura sotto).

Ma l’impatto dell’attacco non è stato solo economico, ha messo in crisi l’intera economia USA al punto che lo stesso Presidente Biden è intervenuto con un ordine esecutivo per rafforzare la sicurezza informatica nazionale.

A questo punto, i cybercriminali di DarkSide si sono resi conto di aver esagerato e, come un’azienda “normale”, hanno rilasciato un comunicato stampa di questo tenore, quasi per scusarsi: “Siamo apolitici, non partecipiamo alla geopolitica, non abbiamo bisogno di legarci ad un governo definito. Il nostro obiettivo è fare soldi e non creare problemi alla società. Da oggi introduciamo la moderazione e controlliamo ogni azienda che i nostri partner vogliono criptare per evitare conseguenze sociali in futuro.”

E subito dopo si sono eclissati, scomparsi nel nulla. Non è chiaro se sia stata una sparizione volontaria per far perdere le tracce o se siano stati colpiti da FBI. Comunque i server e le infrastrutture di DarkSide sono state smantellate ed una parte del riscatto pagato (circa la metà) recuperata. Tutte le operazioni dei criminali sono state bruscamente azzerate.

Questo attacco ha rappresentato un punto di svolta fondamentale: gli stati e la politica hanno capito che le loro azioni di contrasto alle minacce cibernetiche si erano rivelate fin troppo deboli per contrastare un cybercrime in evoluzione e sempre più forte. La decisione dell’amministrazione americana di intraprendere azioni forti è significativa ed ha tracciato una linea che anche le altre nazioni dovranno seguire.

Siamo arrivati alla conclusione di questo articolo, che potrebbe continuare all’infinito. Anche in questi mesi estivi i cybercriminali non sono andati in vacanza, anzi hanno sfruttato il ridotto livello di presidio nelle aziende (come nei weekend) per continuare a colpire.

Segnaliamo quindi l’attacco più clamoroso avvenuto in Italia ai primi giorni di agosto: la Regione Lazio ha avuto i suoi server colpiti da un ransomware del gruppo RansomExx che sembrava aver criptato anche i backup (che poi sono stati recuperati). Tutto il sistema sanitario regionale ed in particolare la piattaforma per la vaccinazione Covid-19 sono stati bloccati.

In questi giorni di settembre registriamo l’attacco a Butali, azienda che detiene parte di Euronics, la catena di distribuzione specializzata nell’elettronica di consumo, con sede principale ad Amsterdam, nei Paesi Bassi.

Il ransomware proviene dalla cyber gang Vice Society, che sul suo blog nel dark web ha pubblicato una parte dei dati rubati, in una serie di directory contenenti informazioni riservate dell’azienda. Tra queste, informazioni sensibili come liste di username e password, all’interno di un file XLS che presumibilmente potrebbero contenere gli accessi alle infrastrutture delle filiali.

Sembrerebbero dati relativi solo ad alcune delle filiali di Euronics della Toscana e dell’Umbria e contengono informazioni riservate come inventari, fatture, procedure dell’azienda oltre ad informazioni sul budget e sul planning delle offerte e degli affiliati.

Le società Butali ed Euronics non hanno ancora rilasciato dichiarazioni sull’accaduto, quindi non sappiamo quale sia la richiesta di riscatto.

L’autore

Giorgio Sbaraglia (https://www.giorgiosbaraglia.it), ingegnere, svolge attività di consulenza e formazione per la sicurezza informatica e per la privacy.

Tiene corsi su questi temi per molte importanti società italiane di formazione, tra le quali la 24Ore Business School. (maggiori informazioni qui)

È coordinatore scientifico del Master “Cybersecurity e Data Protection” della 24Ore Business School.

È membro del Comitato Scientifico CLUSIT (Associazione Italiana per la Sicurezza Informatica) e certificato “Innovation Manager” da RINA.

Ricopre incarichi di DPO (Data Protection Officer) presso aziende e Ordini Professionali.

È autore dei libri:

» “GDPR kit di sopravvivenza” (Editore goWare),

» “Cybersecurity kit di sopravvivenza. Il web è un luogo pericoloso. Dobbiamo difenderci!” (Editore goWare),

» “iPhone. Come usarlo al meglio. Scopriamo insieme tutte le funzioni e le app migliori” (Editore goWare).

Collabora con CYBERSECURITY360 testata specialistica del gruppo Digital360 per la Cybersecurity.

Scrive anche per ICT Security Magazine, per Agenda Digitale e per la rivista CLASS.

Su qualunque Router e Firewall puoi attivare la protezione FlashStart® Cloud per mettere in sicurezza i device desktop e mobile e i dispositivi IoT sulle reti locali.

> Per maggiori informazioni clicca qui

> Per una prova gratuita clicca qui

> Per richiedere i prezzi clicca qui