RANSOMWARE: Le tecniche d’attacco più recenti e sofisticate

Cosa sono i Ransomware

Il termine Ransomware deriva da “Ransom” (riscatto) e “Malware”.

Quindi: un malware che chiede un riscatto.

Tecnicamente sono Trojan horse crittografici ed hanno come unico scopo l’estorsione di denaro, attraverso un “sequestro di file”, realizzato mediante la cifratura che rende i file inutilizzabili.

In pratica il malware cripta i file del nostro computer (o del nostro server), rendendoli illeggibili, poi viene richiesto un riscatto per restituirci i file.

È, a tutti gli effetti, un sequestro di dati a scopo di estorsione.

La diffusione dei Ransomware

In questi ultimi anni sono stati sempre più numerosi gli attacchi ransomware ad aziende in tutto il mondo:

- Garmin (richiesta di riscatto 10 milioni di dollari)

- University of California San Francisco (1,14 milioni di dollari pagati per il riscatto)

- Norsk Hydro

- Telecomm Argentina

- United Health Services (USA)

- Barnes & Noble

- Foxconn

- Randstad

- Le città di Atlanta e Baltimora (USA)

- Duesseldorf University Hospital (Germania)

- Canon

- ENEL

- Manchester United Football Club

- Accenture.

Addirittura, nell’attacco al Duesseldorf University Hospital[1] (settembre 2020) una donna è morta a causa dell’impossibilità di essere assistita, perché l’ospedale era bloccato dal ransomware.

Rappresenta il primo caso noto di morte direttamente collegata ad un attacco informatico.

Abbiamo registrato anche molti casi in Italia. Ne citiamo alcuni, ma l’elenco potrebbe essere ben più lungo:

- Campari (2019, riscatto richiesto 16 milioni)

- Enel (due attacchi nel 2019)

- Bonfiglioli (2019)

- Zambon (2020)

- Geox

- Luxottica

- Agenzia Territoriale per la Casa di Torino (2021)

- Comune di Brescia (2021)

- Fino al caso più recente e clamoroso della Regione Lazio, colpita ad inizio agosto 2021.

Il fenomeno ransomware è quindi sempre più in auge e continua a generare danni.

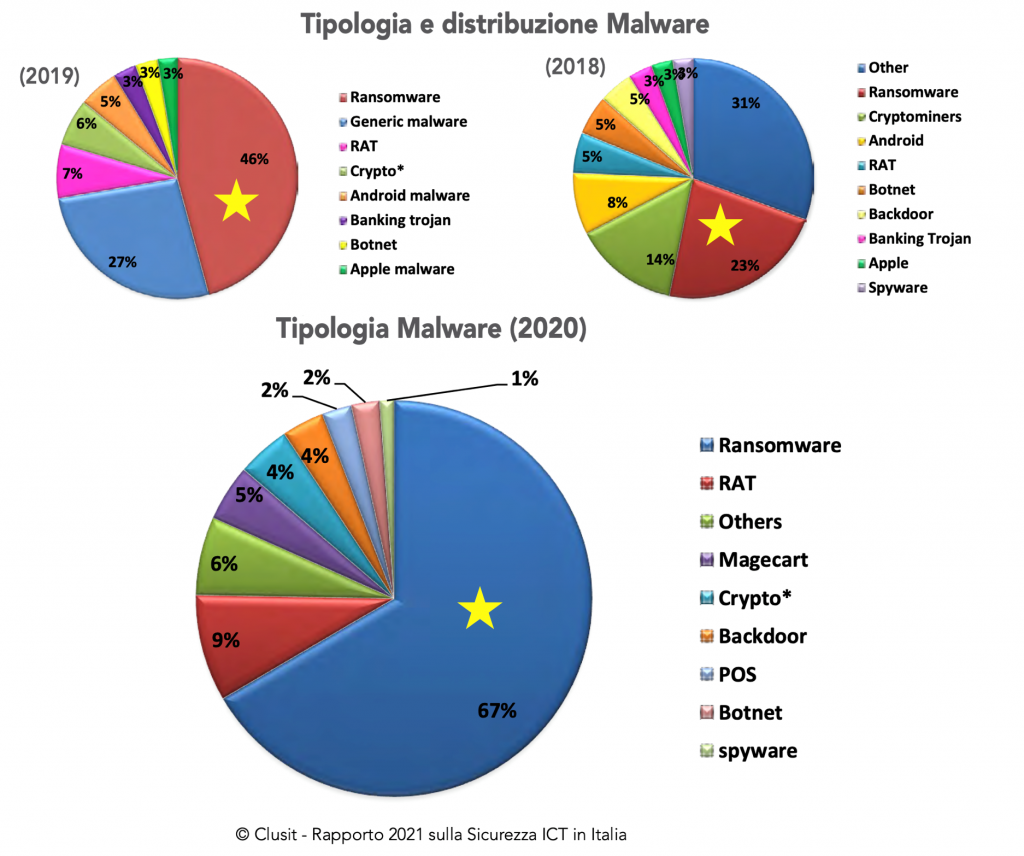

Un dato estremamente significativo ci viene dal Rapporto Clusit 2021: come evidenziato nell’infografica sottostante, i Ransomware rappresentavano:

» un quarto di tutti i malware nel 2018,

» quasi la metà del totale nel 2019,

» sono diventati nel 2020 il 67%.

In pratica oggi, due attacchi su tre sono ransomware!

Secondo uno studio condotto da Check Point Software Technologies, negli ultimi 2 anni (2020-2021) il 66% delle aziende intervistate ha dichiarato di aver subito almeno un attacco informatico.

Nel 2021 ci sarà un attacco ransomware alle aziende nel mondo ogni 11 secondi.

Dai floppy disk alla Double Extortion

L’esplosione dei ransomware comincia nel 2012 e da allora non si è più fermata.

Ma – in realtà – il ransomware era nato qualche anno prima.

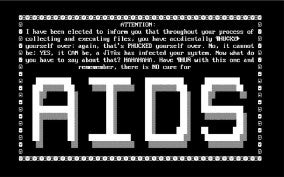

Era il 1989, quando quello che viene considerato il primo ransomware della storia ha fatto il suo debutto. Battezzato “PC Cyborg”, perché i pagamenti erano diretti a una fantomatica “PC Cyborg Corporation”, il malware bloccava il funzionamento del computer giustificandolo attraverso la presunta “scadenza della licenza di un non meglio specificato software”.

Si chiedevano 189 dollari per far tornare tutto alla normalità.

Fu diffuso a un congresso sull’Aids, mediante 20.000 floppy disk infetti consegnati ai partecipanti: inserendo il floppy disk il virus si installava e criptava i file.

Figura xx – Il primo ransomware

Questo ransomware ebbe una diffusione estremamente limitata, perché poche persone usavano un personal computer, si trasmetteva via floppy disk (Internet era una rete per pochi addetti ai lavori), la tecnologia di criptazione era limitata e i pagamenti erano molto più macchinosi. Il responsabile, Joseph Popp, fu scoperto ed arrestato poche settimane dopo.

Da allora i ransomware si sono enormemente evoluti, sia nella diffusione che nelle tecniche di attacco (TTP: tactics, techniques, and procedures).

Oggi a produrre i malware sono aziende cybercriminali strutturate e dotate di grandi mezzi, con un business model paragonabile a quello delle migliori aziende “tradizionali”.

E capaci di fare ricerca e sviluppo per creare ransomware sempre più sofisticati ed aggressivi.

Come si sono evoluti i Ransomware: le tecniche d’attacco più recenti

Vediamo ora come sono cambiati questi attacchi dal 2012 ad oggi:

2013-2017 circa

Nei primi anni (2013-2017 circa) si assisteva soprattutto ad attacchi con la tecnica della “pesca a strascico”: obbiettivi non mirati e riscatti in genere bassi, dell’ordine di qualche centinaio di dollari. Nell’80% dei casi la richiesta di riscatto non superava i 1.000 dollari.

Oggi assistiamo ad un minor numero di attacchi opportunistici e molti più attacchi mirati, con i cybercriminali che preparano l’attacco con attività di OSINT, hacker, ispezionano la rete della vittima per disattivarne le protezioni ed individuare i punti di accesso.

Di conseguenza è molto aumentata la somma richiesta per il riscatto. Il riscatto medio pagato è passato da 115.123 dollari nel 2019 a 312.493 dollari nel 2020 (+171% anno su anno).

Dal 2015 al 2019

Dal 2015 al 2019, la richiesta più elevata è stata di 15 milioni di dollari, mentre nel 2020 ha raggiunto i 30 milioni di dollari.

(Fonte: “Unit 42 Ransomware Threat Report 2021” di Palo Alto Networks).

2021

Nel 2021 si è toccato il “record” di 50 milioni di dollari nel riscatto richiesto alla società ACER Computer, uno dei maggiori produttori mondiali di computer e poco dopo è arrivata la richiesta di 70 milioni di dollari a Kaseya (ne riparleremo in seguito).

Un’altra tecnica che abbiamo rilevato negli ultimi tempi è quella di far riavviare i computer infettati nella modalità provvisoria di Windows: in questo modo non vengono caricate ed avviate le funzionalità di sicurezza (antivirus, ecc.) rendendo i sistemi attaccati più vulnerabili.

Oppure si diffonde il ransomware dall’interno di una macchina virtuale (VM) come mezzo per eludere il rilevamento. Questa tecnica innovativa è stata osservata per la prima volta in RagnarLocker e permette al ransomware di distribuirsi come una VM su quasi tutti i dispositivi che infetta.

Double Extortion

Ma la maggiore innovazione nel mercato del ransomware è stata sicuramente la comparsa della “Double Extortion”: la doppia estorsione che ha drammaticamente complicato la vita per le aziende colpite.

Il “pioniere” della Double Extortion è stato Maze nel 2019, poi questa tecnica è stata utilizzata anche da molti altri ransomware quali:

» NetWalker (uno dei più attivi)

» RagnarLocker

» DoppelPaymer

» Sodinokibi (alias REvil), ecc.

Oggi, nel 2021 è ormai diventata quasi la regola.

Nel corso degli anni, i cybercriminali si sono resi conto che sempre più frequentemente le vittime si erano dotate di un backup, quindi non avrebbero ceduto al ricatto.

La doppia estorsione è quindi una tecnica particolarmente subdola per forzare la vittima a pagare il riscatto, anche se questa dispone di un backup utilizzabile.

La minaccia usata è quella di esporre i dati – che sono stati preventivamente esfiltrati prima della cifratura – su un sito pubblico o sul dark web.

Questo rischia di avere un impatto pesante per l’azienda attaccata, che si troverà a dover denunciare un data breach, con tutte le implicazioni anche nei confronti del GDPR.

Addirittura, spesso i cybercriminali avvisano le vittime – nel momento in cui presentano le loro richieste di riscatto – che il pagamento del riscatto sarebbe il “danno minore”,

perché la minacciata pubblicazione dei dati causerebbe sanzioni ancora più pesanti dai garanti privacy.

In pratica questi delinquenti sono riusciti a cogliere un’opportunità “commerciale” dalla comparsa del GDPR!

Il primo caso noto di doppia estorsione risale al 2019 ed è opera di Maze: è stata colpita Allied Universal, una grande società di sicurezza americana.

Quando le vittime si sono rifiutate di pagare un riscatto di 300 Bitcoin (circa 2,3 milioni di dollari), gli attaccanti hanno minacciato di usare informazioni sensibili esfiltrate dai sistemi di Allied Universal.

Per dimostrare la loro tesi, i cybercriminali di Maze hanno pubblicato un campione dei file rubati, tra cui contratti, cartelle cliniche, certificati di cifratura e altro ancora.

In un post successivo su un forum russo di hacking, gli aggressori hanno inserito un link a quello che secondo loro era il 10% delle informazioni rubate e una nuova richiesta di riscatto superiore del 50%.

Nel 2020, le richieste di riscatto di Maze sono state in media di 4,8 milioni di dollari, un aumento significativo rispetto alla richiesta media di riscatto di 847.344 dollari per tutte le famiglie di ransomware nel 2020.

La comunicazione diretta con gli operatori avveniva attraverso un sito web Tor.

Nel novembre 2020, gli attori di Maze hanno annunciato il loro ritiro dalla scena del ransomware. L’hanno fatto con un comunicato stampa, come una “vera” azienda.

Tuttavia, più probabilmente il gruppo si è semplicemente frazionato in gruppi minori, tra i quali il ransomware Egregor, che ha iniziato ad emergere poco prima di questo annuncio.

Queste azioni seguono un modello simile a quello del gruppo ransomware GandCrab, che ha annunciato.

il ritiro nel maggio 2019, per poi tornare sotto il nome REvil (gruppo russo autore nel 2021 dell’attacco a Kaseya, come vedremo in seguito).

Recentemente si sono registrati casi importanti di ransomware con doppia estorsione anche in Italia.

» Enel (circa 5 TeraByte di dati relativi alle centrali elettriche pubblicati nel darkweb nel 2019)

» Campari

» Telecom

» Altri

Nel mese di agosto 2021 è stata colpita da ransomware anche la società di consulenza Accenture: anche in questo caso sembra che ci sia stata la pubblicazione di dati riservati (ma mancano conferme certe).

I vettori d’infezione

La modalità con le quali un attacco ransomware riesce a penetrare nei nostri computer sono sostanzialmente le stesse di molti altri tipi di attacchi e sono in gran parte le stesse usate da sempre, perché continuano a funzionare ottimamente! Sono ovviamente diventate più raffinate e a quelle classiche se ne sono aggiunte altre più innovative, come vedremo.

- Il metodo più diffuso, perché purtroppo continua a mietere vittime, sono le email di phishing: attraverso questa tecnica, che sfrutta il social engineering (ingegneria sociale) vengono veicolati oltre il 50% dei ransomware. Ne abbiamo parlato in questo articolo: https://flashstart.com/it/phishing-e-spear-phishing-le-tecniche-di-attacco-casi-pratici-e-come-riconoscerli/

- Attraverso la navigazione su siti compromessi: il cosiddetto “drive-by download” (letteralmente: scaricamento all’insaputa), conosciuto anche come “watering hole” (l’abbeveratoio). In questo secondo caso caso muta lo scenario poiché è la vittima ad andare nel sito infetto e non l’attaccante a sollecitarne la visita attraverso una email. Possono essere siti fake (falsi) creati appositamente ad imitazione di siti più noti, oppure siti veri che sono stati violati. In ambedue i casi nel sito vengono iniettati agenti malevoli, quali JavaScript, HTML o exploit kit che sfruttano vulnerabilità dei browser, di Adobe Flash Player, Java o altri. Si presentano, per esempio come banner pubblicitari o pulsanti che ci invitano a cliccare. A quel punto verremo indirizzati su una pagina, dalla quale avverrà il download del malware.

In queste due modalità di attacco (phishing e drive-by download), ci vengono in aiuto i sistemi di protezione che FlashStart fornisce: le difese di FlashStart sono in grado di riconoscere il link “sospetto” a cui la macchina violata sta cercando di collegarsi e di bloccare il collegamento, quindi l’attacco verrà bloccato sul nascere. - Utilizzando un supporto rimovibile, per esempio una chiavetta USB armata con il software malevolo. Questa tecnica si chiama “Baiting” (esca) e – così come le email di phishing – fa leva sul fattore umano e sulla curiosità delle persone. In pratica viene lasciato in un luogo comune (ingresso dell’azienda, mensa, parcheggio, ecc.) un supporto di memorizzazione come una chiavetta USB contenente malware, programmato per attivarsi appena l’oggetto sarà collegato al computer. La curiosità umana farà sì che questa esca abbia buone probabilità di successo.

- All’interno (in bundle) di altri software che vengono scaricati: per esempio programmi gratuiti che ci promettono di “crackare” software costosi (spesso anche videogiochi) per utilizzarli senza pagare. È una pratica che oggi è diventata assai pericolosa, perché il crack che andremo a scaricare sarà un eseguibile (.exe) dentro il quale probabilmente sarà stato annidato il malware. È una tecnica che stiamo rilevando spesso in questi ultimi tempi: dai primi mesi del 2021 si segnalano campagne di ransomware che vengono veicolati attraverso versioni craccate (quindi gratuite!) di noti programmi a pagamento, soprattutto Microsoft Office e Adobe Photoshop CC.

- Attacchi attraverso il desktop remoto (RDP: remote desktop protocol): sono attacchi con furto di credenziali (per accedere ai server attraverso RDP e prenderne il controllo. I computer ed i server con RDP attivo ed esposti in rete sono soggetti ad attacchi mirati ad ottenere le credenziali di accesso (in genere con attacchi di tipo “brute force”). Una volta ottenuto l’accesso al sistema, il cybercriminale potrà eseguire varie operazioni, quali: furto di credenziali e dati e – appunto – iniezione del ransomware. Questa modalità di attacco ha registrato un incremento del 197% nel 2021 su anno precedente, soprattutto a causa dello smart working.

- Abbiamo visto quindi attacchi ransomware portati a termine grazie allo sfruttamento di vulnerabilità. Molto rilevante (per la quantità di aziende colpite) l’attacco del marzo 2021 che ha utilizzato vulnerabilità di Microsoft Exchange Server (il software che aziende e organizzazioni in tutto il mondo utilizzano per gestire email e calendari) per distribuire ransomware dopo la compromissione dei server. Microsoft ha assegnato a questa nuova famiglia di ransomware il nome Win32/DoejoCrypt.A. (o anche, più semplicemente, DearCry). L’attacco sembra partito dal gruppo di cyber criminali cinesi denominato Hafnium e sfrutta le vulnerabilità zero-day di Microsoft Exchange per infiltrarsi nei server Exchange locali delle vittime, accedendo alle caselle di posta elettronica delle aziende per sottrarne il contenuto e per iniettare malware.

In precedenza, ricordiamo il celebre WannaCry del maggio 2017 (che sfruttava la vulnerabilità del protocollo Windows Server Message Block versione 1.0 (SMBv1). - Ed infine – last but not least – il ransomware può essere veicolato attraverso Supply Chain Attack: si passa attraverso un fornitore (supplier) per arrivare a colpire le aziende da questo servite. A fine 2020 questo è accaduto con Solar Winds: gli attaccanti (si ritiene hacker russi) hanno violato i server dell’azienda inoculando un aggiornamento infetto, che poi è stato scaricato da circa 18.000 aziende clienti, che ovviamente sono state colpite dal malware.

A luglio 2021 c’è stato quello che secondo qualcuno potrebbe essere il più grande attacco ransomware della storia. È partito dall’infezione di Kaseya, società che fornisce sistemi di monitoraggio della rete e si è rapidamente diffuso su centinaia di suoi clienti, che – a loro volta – sono rivenditori dei servizi verso altri clienti, con un effetto a catena su scala mondiale che mette a rischio probabilmente milioni di computer. Tra le vittime, una delle più grandi catene alimentari svedesi, Coop, che ha dovuto temporaneamente chiudere quasi tutti i suoi quasi 800 negozi. L’attacco a Kaseya sembra provenire dal gruppo REvil, una banda ransomware di matrice russa, che ha fatto una richiesta di 70 milioni di dollari (59 milioni di euro) in Bitcoin per rilasciare pubblicamente quello che hanno chiamato un “decryptor universale”.

L’autore

Giorgio Sbaraglia (https://www.giorgiosbaraglia.it), ingegnere, svolge attività di consulenza e formazione per la sicurezza informatica e per la privacy.

Tiene corsi su questi temi per molte importanti società italiane di formazione, tra le quali la 24Ore Business School. (maggiori informazioni qui)

È coordinatore scientifico del Master “Cybersecurity e Data Protection” della 24Ore Business School.

È membro del Comitato Scientifico CLUSIT (Associazione Italiana per la Sicurezza Informatica) e certificato “Innovation Manager” da RINA.

Ricopre incarichi di DPO (Data Protection Officer) presso aziende e Ordini Professionali.

È autore dei libri:

» “GDPR kit di sopravvivenza” (Editore goWare),

» “Cybersecurity kit di sopravvivenza. Il web è un luogo pericoloso. Dobbiamo difenderci!” (Editore goWare),

» “iPhone. Come usarlo al meglio. Scopriamo insieme tutte le funzioni e le app migliori” (Editore goWare).

Collabora con CYBERSECURITY360 testata specialistica del gruppo Digital360 per la Cybersecurity.

Scrive anche per ICT Security Magazine, per Agenda Digitale e per la rivista CLASS.

Su qualunque Router e Firewall puoi attivare la protezione FlashStart® Cloud per mettere in sicurezza i device desktop e mobile e i dispositivi IoT sulle reti locali.