Los principales ciberataques del primer semestre de 2021 dirigidos a empresas y organizaciones

El crecimiento de los ciberataques en los últimos años

El informe CLUSIT de la Asociación Italiana de Seguridad de IT ha representado durante la última década la imagen más eficiente y completa del estado actual de la ciberseguridad en Italia.

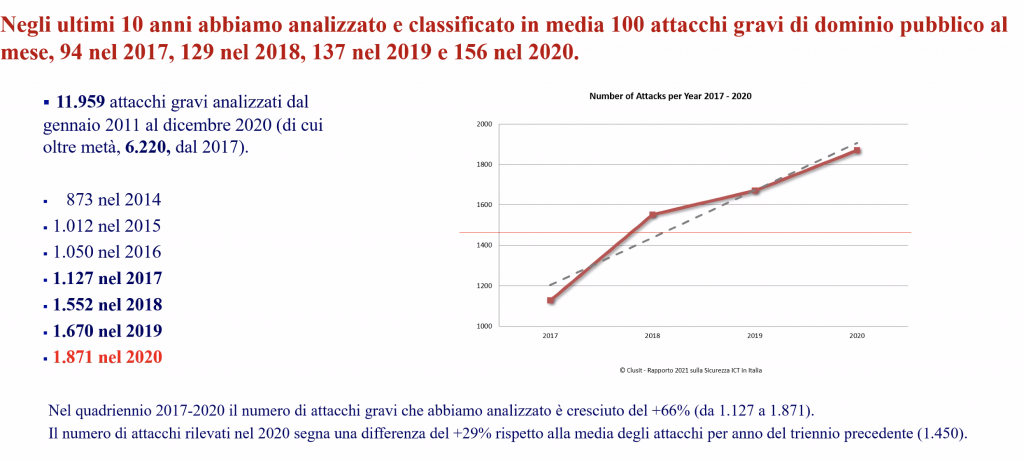

El último informe de Clusit, presentado durante el mes de marzo, confirmó la tendencia creciente de los ciberataques: se abre con un panorama de los ciberdelitos más significativos ocurridos en el mundo en 2020, comparándolos con los datos recogidos durante los 4 anteriores años.

2020 fue el año de la pandemia y esto contribuyó al historial negativo de ciberataques: a nivel mundial se registraron 1.871 ataques graves de dominio público, con impacto en todos los ámbitos de la sociedad, la política y la economía. En porcentaje, 2020 vio un aumento de los ataques cibernéticos a nivel mundial en un 12% en comparación con el año anterior. En los últimos cuatro años, la tendencia de crecimiento ha sido casi constante, mostrando un aumento de los ataques graves en un 66% en comparación con 2017 y más del doble de ataques en comparación con 2014 (de 873 a 1.871 – ver imagen 1).

No se salvó ningún sector: del industrial a la administración pública, del sistema sanitario a las empresas de servicios y IT. Estos últimos deberían ser los más equipados y protegidos, pero, como veremos, han sido especialmente blanco de ataques a la cadena de suministro.

Clusit lanzó una alarma, que fue confirmada también por la tendencia de ataques registrada durante los primeros meses de 2021. En la gran mayoría de los casos, ha habido ataques de Ransomware, que ya representan el 67% de todos los ataques de malware (fuente: informe Clusit 2021). Discutimos este tema en este artículo: Leer Aqui.

Pero en 2021 también fuimos testigos de algunas fugas de datos increíbles, con la publicación en línea de millones de datos de usuarios.

El caso más grave y sensacional es probablemente el de Facebook, , al que poso después siguió LinkedIn.

La fuga de datos de Facebook

Los números de teléfono móvil y otra información personal de unos 553 millones de usuarios de Facebook en todo el mundo se compartieron libremente en un popular foro de hackers, un foro que no está en la Dark Web, como podríamos creer, sino dentro de un sitio web normal en Surface Web, localizable con un motor de búsqueda normal.

Por lo tanto, los datos publicados son accesibles para todos, exactamente los de 533.313.128 usuarios de Facebook.

Dado que se estima que en 2021 esta plataforma de redes sociales alcanzó un número de más de 2,74 mil millones de usuarios activos en el mundo (fuente: informe “Digital2021”), la cantidad de cuentas publicadas representa casi el 20% de los usuarios en todo el mundo.

En Italia esto es aún peor: en la “lista por país” ocupa el cuarto lugar por el número de usuarios parte de la fuga de datos, con 35.677.323 registros publicados, lo que significa alrededor del 90% de todas las cuentas de Facebook italianas.

Para cada usuario se hizo pública la siguiente información:

» Número de teléfono

» Nombre y apellido

» Sexo

» Ciudad y provincia de nacimiento

» Fecha de nacimiento (en formato de fecha + hora, incluso si no está visible en el perfil de FB)

» Estado laboral y sentimental

» email (disponible solo en algunos casos)

» Facebook UID (código numérico del perfil de Facebook).

Los datos no incluyen las contraseñas de los usuarios, pero esta fuga de datos es peligrosa para los usuarios que tuvieron sus datos expuestos.

Todo el mundo podría utilizarlos para participar en actividades de phishing dirigidas, lo que se conoce como “spear phishing”. Hoy en día, más del 90% de todos los ciberataques explotan el factor humano y especialmente la dirección de correo electrónico como vector del ataque.

Y si el atacante conoce mucha e información detallada sobre la víctima a la que quiere apuntar, podrá producir un ataque específico, creíble y mucho más eficiente.

Por tanto, la información más explotable para un ataque es:

» Nombre y apellidos

» Sexo

» Ciudad y provincia de nacimiento

» Fecha de nacimiento (en formato de fecha + hora, incluso si no está visible en el perfil de FB)

A partir de la combinación de esta información será posible, por ejemplo, crear el código fiscal único de una persona.

Además, la información sobre el “estado laboral y de la relación” puede ser muy útil para delinear el perfil de la víctima y producir un intento de phishing dirigido.

El tipo de información más crítico entre los publicados es probablemente el número de teléfono, que muchos usuarios han agregado en su perfil de Facebook.

Con el número de teléfono es posible realizar un tipo de fraude conocido como “fraude de intercambio de SIM”, que consiste en clonar la SIM de usuario.

Esto significa que un delincuente puede transferir de una tarjeta SIM a otra nuestro número de teléfono. Finalizar una operación ilegal de intercambio de SIM significa obtener acceso al número de teléfono del propietario legal (y no consciente) de dicho número. Los fraudes de intercambio de SIM se utilizan especialmente para realizar fraudes financieros.

Si para transferir dinero necesitas autenticación de doble factor vía SMS, el hacker recibirá el SMS con los códigos de autenticación (obviamente después de obtener, generalmente a través de un ataque de phishing, las credenciales de acceso a la cuenta bancaria domestica).

¿Cómo podemos verificar si nuestros datos se encuentran entre los 533 millones filtrados?

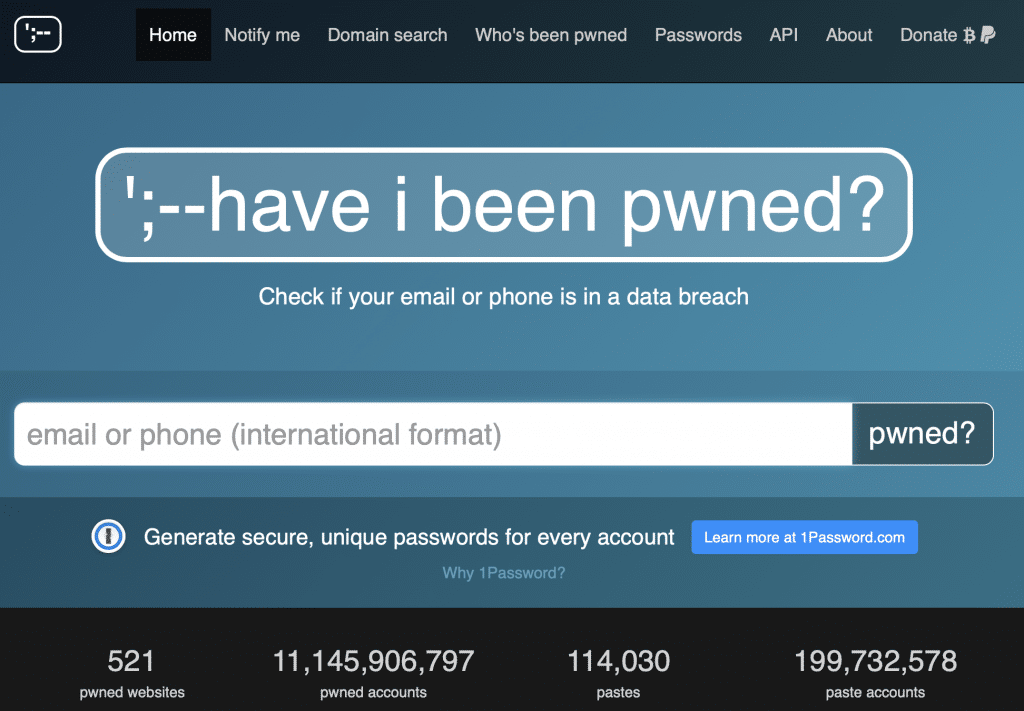

Mi consejo es utilizar el popular sitio “Have I Been Pwned”, producido en 2013 por el experto australiano Troy Hunt y sobre cuya credibilidad no hay duda.

En la página de inicio de HIBP puede ingresar no solo su dirección de correo electrónico (como solía ser antes), sino también su número de teléfono en formato internacional, es decir, en formato E.164 (vea la imagen a continuación).

En la práctica, usando como ejemplo el número italiano, se ingresará como: +39 3xx yyyyyyy (con o sin espacios). Haciendo clic en “pwned?”, descubriremos si nuestro número de teléfono móvil se encuentra entre los publicados. En este caso, no tendremos que cambiar el número, pero simplemente tendremos que ser conscientes de los riesgos en los que podríamos incurrir al tener esta información revelada públicamente (es decir, el fraude de intercambio de SIM)

Nos gustaría informar también que algunos usuarios utilizaron HIBP y descubrieron que su número estaba presente, aunque habían cancelado su cuenta de Facebook en 2015. Esto genera dudas cobre cómo Facebook gestiona nuestros datos…

Recibimos información sobre la fuga de datos de Facebook a fines de marzo de 2021. Unos días después, un accidente similar sucedió en Linkedln: alguien puso a la venta en la Dark Web una base de datos con datos (correo electrónico, nombre, número de teléfono, puestos de trabajo, habilidades, etc.) que contiene los datos de más de 500 millones de usuarios, a un precio muy bajo (alrededor de USD 1.500). También en este caso las contraseñas no estaban disponibles.

Los ataques más importantes de 2021

Como se mencionó anteriormente, también en 2021 los ataques de ransomware han sido, con mucho, la técnica de ataque más extendida.

Obviamente, los medios de comunicación solo informan sobre ransomware dirigido a grandes empresas. ¡Pero evitemos cometer el error, uno flagrante, de que “solo las grandes empresas se ven afectadas”!

Para una gran empresa víctima de ransomware que acaba en la prensa, hay cientos de PYME que están sujetas y que podrían ir a la quiebra. Veamos cuáles son los principales ataques ocurridos en 2021.

Municipio de Brescia: ataque de ransomware con solicitud de rescate por USD 1,3 millones (marzo de 2021). Poco después, fue el turno de los municipios de Rho (MI) y de Caselle Torinese. En los tres casos, el ransomware fue DoppelPaymer.

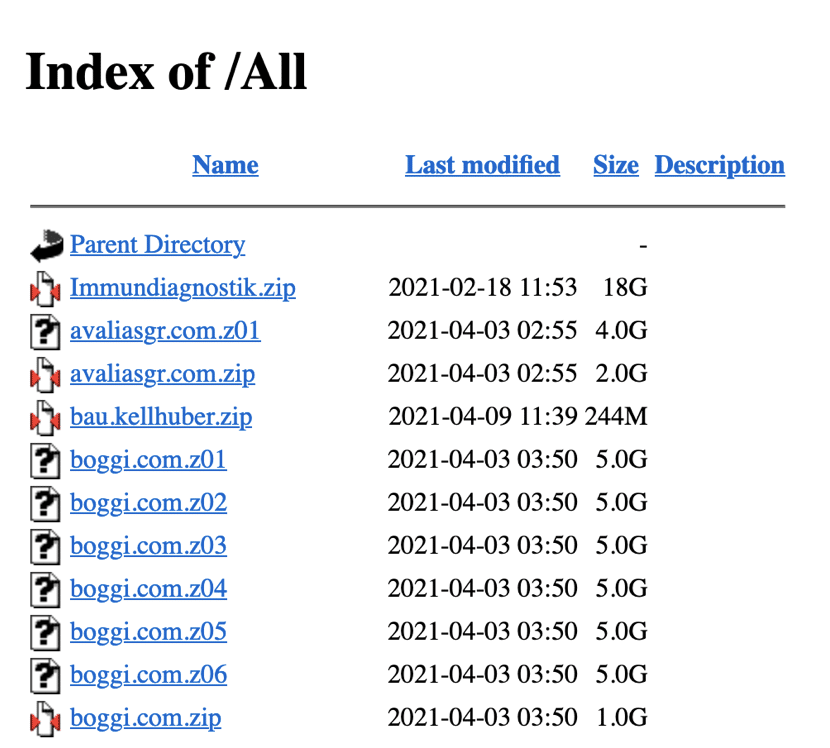

Boggi Milano: ransomware del grupo Ragnarok. En este caso el ransomware, antes de encriptar los datos, exfiltró parte de ellos: se robaron más de 30GB de datos, divididos en varios archivos, que todos podían descargar. Aquí hay una captura e pantalla del sitio web de Ragnarok.

El 3 de abril, un ciberataque golpeó el servidor de Axios, la empresa de software que suministra registros de clase electrónica y otros servicios al 40% de las escuelas italianas. A miles de escuelas les resultó imposible actualizar los registros y, en algunos casos, continuar con la enseñanza en línea. Por el lado de la empresa, no perdió ningún dato y no hubo filtración de información.

Del 12 al 16 de abril de 2021, la empresa Zambon de Vicenza, una de las principales empresas italianas del sector farmacéutico, tuvo que detener parte de sus actividades debido a un ataque de ransomware.

El ataque parece haber comenzado en una sucursal extranjera de la empresa para luego extenderse a otras sucursales. Los sistemas de protección de IT detectaron la amenaza de inmediato, lo que permitió una rápida mitigación del problema. Sin embargo, la planta de Vicenza tuvo que suspender sus actividades: 217 empleados en casa durante 5 días.

También las instituciones financieras, a pesar a pesar de estar mejor protegidas, han sido atacadas: el Banco Crédito Cooperativo en Roma sufrió un ataque. De acuerdo con lo que publicaron los medios, algunas computadoras portátiles en una sucursal romana se vieron comprometidas debido a un ataque de ransomware, probablemente perpetrado por DarkSide, que discutiremos más adelante en relación con el ataque Colonial Pipeline mucho más famoso.

También la Policía de Washington DC fue atacada por ransomware proveniente del grupo Babuk. Este grupo de ciberdelincuentes es relativamente reciente y también utiliza doble extorsión (parece que más de 250 GB de datos fueron exfiltrados de los servidores de la policía y los ciberdelincuentes pidieron un rescate para no publicar el contenido del archivo. Babuk adopta la cada vez más popular técnica de Ransomware As A Service (RaaS), es decir, una plataforma de rescate para la reventa, donde potencialmente todos pueden pagar una parte del rescate para acceder a los datos para sus fines personales.

De regreso a Italia, el lunes 11 de abril de 2021 por la mañana, el servidor ATC Turín (Agencia local de Hogares) se volvió loco debido a un ataque de ransomware con una solicitud de rescate de 700 mil dólares (584 mil euros9. El sitio web de ATC estuvo bloqueado durante más de una semana.

Ni siquiera el sector sanitario se salvó: el 25 de abril el hospital de Brisbane en Australia fue atacado por un ciberataque llevado a cabo por el grupo REvil. El ataque resultó en el bloqueo del sistema de correo electrónico del hospital y de todo el sistema de reservas.

El 14 de mayo le tocó el turno al sistema sanitario irlandés. El grupo Conti, muy activo en objetivos de alto perfil, fue el responsable de esta acción. La solicitud de rescate para liberar los 700GB de datos robados y encriptados fue de 20 millones USD.

Y finalmente Nueva Zelanda: el 18 de mayo fue atacada la Junta de Salud del Distrito de Waikato (DHB). También en este caso se bloqueó la reserva de pruebas y citas.

Durante la primera parte de 2021, se registraron algunos ataques de ransomware “récord” en términos de la cantidad solicitada como rescate y de la dimensión de las empresas objetivos.

Muchos de estos ataques comparten una base común: las vulnerabilidades descubiertas en los servidores de Microsoft Exchange y explotadas por numerosos grupos criminales para atacar los sistemas d IT de varias empresas y difundir el ransomware.

Microsoft Exchange Server es el software utilizado por empresas y organizaciones de todo el mundo para administrar correos electrónicos y calendarios. Poner en peligro los servidores locales de Exchange (las versiones en la nube no fueron el objetivo) mediante la explotación de las cuatro vulnerabilidades conocidas como “ProxyLogon” permitió el acceso a los sistemas atacados e inyectar el malware, especialmente del tipo ransomware.

Microsoft le dio a esta nueva familia de ransomware el nombre de Win32/DoejoCrypt.A (o también el más simple DearCry). Parecía que el ataque había sido lanzado por el grupo delictivo cibernético chino conocido como Hafnium, que explotó las vulnerabilidades de día cero de Microsoft Exchange para infiltrarse en los servidores de Exchange locales de las víctimas, accediendo a los buzones de correo electrónico de las empresas y robando su contenido para inyectar el malware.

Según el Centro de Inteligencia de Amenazas de Microsoft (MTIC), el grupo Hafnium está patrocinado por el estado chino y realiza sus operaciones fuera de China utilizando principalmente Servidores Virtuales Privados (PVS) alquilados en Estados Unidos, donde se encuentran la mayoría de víctimas.

Microsoft Lanzó rápidamente los parches de seguridad, pero hasta que se instalaron las actualizaciones, las empresas seguían siendo vulnerables: se estima que, cuando se lanzaron los parches, había alrededor de 400.000 servidores potencialmente comprometidos debido a las vulnerabilidades de ProxyLogon. Entre estos, también estaban los de la Autoridad Bancaria Europea (EBA), que decidió desconectar sus sistemas de correo electrónico como medida de precaución.

Según los datos recopilados por Palo Alto Networks, el número de servidores Exchange en todo el mundo que aún no han recibido un parche y, por lo tanto, siguen siendo vulnerable, disminuyó unos días después del lanzamiento del parche a alrededor de 80.000 (14 de marzo).

En la lista de países con el mayor número de servidores Exchange aún vulnerables, Italia ocupa el quinto lugar con 3.700 después de EE.UU. (20.000), Alemania (11.000), Reino Unido 84.900) y Francia (4.000). Desafortunadamente, muchas empresas subestimaron, como suele ser el caso, la importancia de ejecutar las actualizaciones de seguridad rápidamente. Esta medida es hoy fundamental para proteger nuestros sistemas, porque nunca se insistirá lo suficiente en “un sistema actualizado es siempre más seguro”.

Las empresas afectadas por el ransomware a través de Exchange fueron muchas e importantes: una de las más famosas es Acer Computer, que fue atacado por REvil (uno de los grupos más agresivos), con una solicitud de rescate de 50 millones de dólares y la amenaza de publicar los datos robados en la Dark Web.

El hackeo ocurrió probablemente entre el 13 y el 14 de marzo, durante el fin de semana, un momento perfecto para el ataque de todos los ciberdelincuentes.

La solicitud de rescate de 50 millones de USD representó un récord absoluto (durante 2019 y 2020 el pico fue de 30 millones de USD), pero poco después fue superada por el rescate solicitado a Kaseya.

En julio de 2021 tuvo lugar lo que algunos consideran el mayor ataque de la historia. Partió de la infección de Kaseya, una empresa que suministra sistemas de monitoreo de red y se extendió rápidamente a cientos de sus clientes, que a su vez son revendedores de servicios, con un efecto de cadena a nivel global que puso en peligro probablemente millones de ordenadores. Entre las víctimas se encontraba una de las mayores cadenas alimentarias suecas, Coop, que tuvo que cerrar temporalmente casi todas sus 800 tiendas.

El ataque de Kaseya parece haber venido de REvil, un grupo de atacantes con ransomware situados en Rusia, que solicitó un rescate récord de 70 millones de dólares (59 millones EUR) en Bitcoin para liberar públicamente lo que llamaron un “descifrador universal”.

La acción contra Kaseya representa un caso típico de “ataque a la cadena de suministro”: viola los sistemas de un proveedor (en este caso Kaseya), inyecta el malware y luego se propagará con un efecto de cascada a todos los clientes de la víctima.

REvil, también conocido como Sodinokibi, cuenta con un “plan de estudios de alto nivel”: se considera que también es responsable del ataque al gigante de la preparación de la carne JBS.

JBS S.A. es una empresa brasileña, la más grande del mundo para la preparación de carne, con plantas también en EE. UU. En Greeley (Colorado8, que es donde probablemente se inició el ataque.

Representa aproximadamente el 20% de la capacidad de carnicería de carne de cerdo y carne de res en los EE. UU., por lo que el ataque provocó una interrupción significativa en la cadena de suministro de alimento en los EE. UU. Afortunadamente, la empresa logró arreglar sus plantas de producción con bastante rapidez.

Muchos de estos ataques, como vimos, han afectado a empresas estadounidenses y son una prueba de la extrema vulnerabilidad de las empresas de servicios primarios a los ataques de ransomware a pesar de las numerosas señales de alertas emitidas por las fuerzas policiales y las empresas de seguridad. Ahora ilustraremos lo que podría considerarse el ataque de ransomware de 2021 que tuvo los impactos sociales y económicos más devastadores.

DarkSide and el ataque al oleoducto

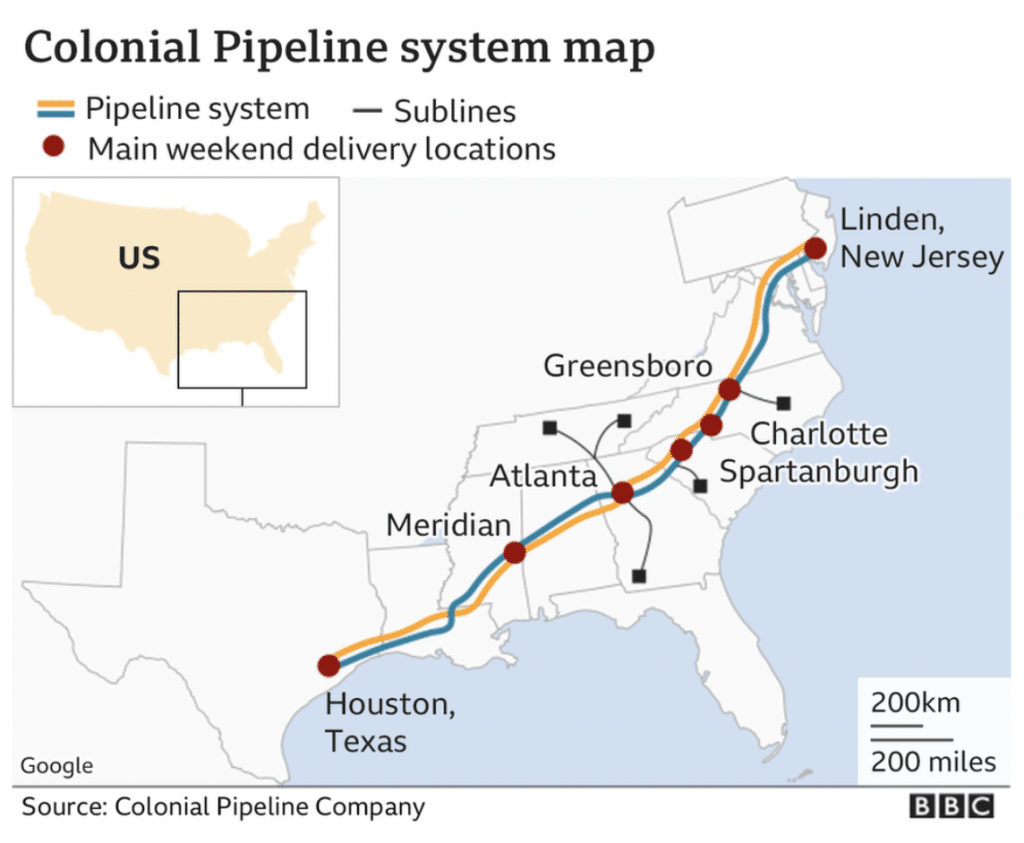

En 2021, un ataque de ransomware, sí uno más, tuvo un impacto muy fuerte en los EE. UU., y mostró cuán frágil era una infraestructura crítica que distribuye combustible a casi la mitad de nación.

El 7 de mayo de 2021 Colonial Pipeline, el operador del oleoducto más grande que transporta combustible entre Texas y la costa este de los Estados Unidos (ver imagen arriba), fue bloqueado por un ataque de ransomware de doble extorsión. El oleoducto suministra alrededor del 45% del combustible en los Estados Unidos (2,5 millones de barriles por día) y las provisiones de gasolina, diésel, combustible para calefacción doméstica, combustible para aviones y suministros de combustibles militares se vieron tan gravemente afectadas que la Administración Federal de Seguridad de Autotransportes (FMCSA) declaró el 9 de mayo el estado de emergencia en 18 estados.

En algunas ciudades, incluida Atlanta, al 30% de las gasolineras no les quedaba combustible. El bloqueo duró alrededor de una semana, hasta que la empresa cedió a la solicitud de rescate y pagó 4,4 millones USD a los ciberdelincuentes del grupo DarkSide.

Además de cifrar los archivos de los sistemas de IT de Colonial Pipeline, DarkSide también robó más de 100GB de datos de la empresa. Esta fuga de datos representa un caso de doble extorsión, una técnica que ya había sido utilizada antes por estos atacantes.

DarkSide se observó por primera vez agosto de 2020. Su origen es ruso o ucraniano. Apuntó a instituciones en el Medio Oriente, Europa y, finalmente, en los Estados Unidos, mientras que nunca se ha dirigido a empresas o instituciones rusas.

El grupo ya era conocido también por el uso del modelo de distribución Ransomware-as-a-Service (RaaS), por lo que es posible que otros grupos afiliados diferentes participaran en los ataques.

También el FBI confirmó que el grupo tiene orígenes rusos, pero no está conectado con los servicios secretos rusos. Por lo tanto, este no fue un ataque patrocinado por el estado, sino más bien una acción destinada a extorsionar dinero.

DarkSide tiene técnicas de ataque similares a las de otro grupo famoso de ransomware, REvil (conocido también con el nombre de Sodinokibi), que ya hemos comentado.

Una vez que accede al sistema destino, este ransomware lleva a cabo una serie de acciones típicas del ransomware:

» Vacía las papeleras;

» Cancela las instantáneas de Windows (para evitar que la víctima recupere al estado previo al a ataque);

» Finaliza los procedimientos, especialmente los de seguridad, para no tener obstáculos durante el ataque;

» Encripta discos locales usando una combinación de algoritmos criptográficos Salsa20 y RSA- 1024;

» Cifra los recursos compartidos de la red;

» Exfiltra datos.

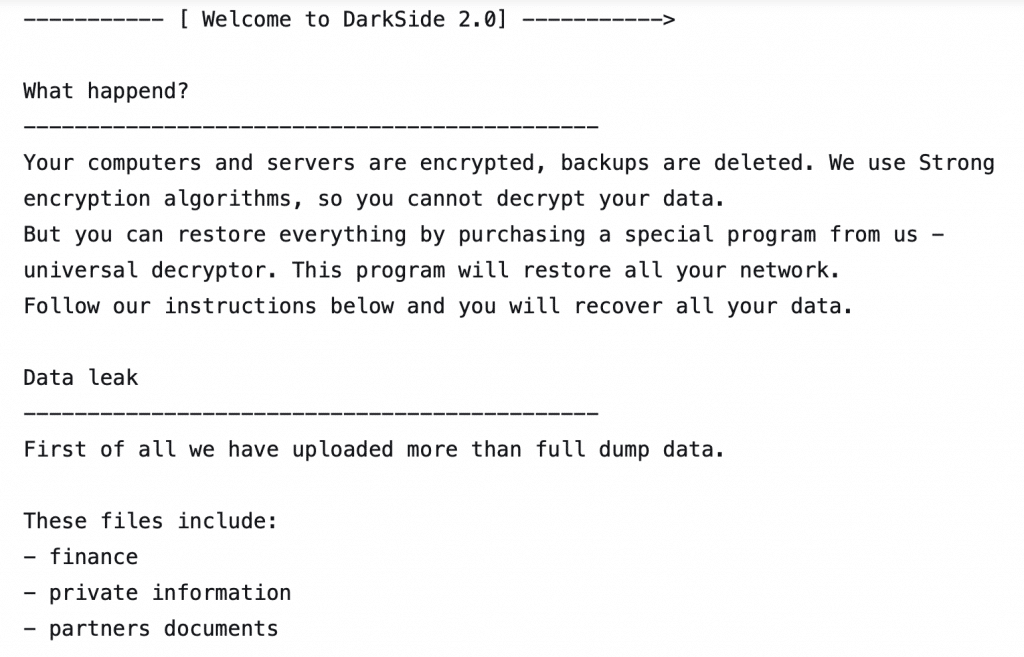

Una vez que se han exfiltrado todos los datos, los atacantes los publican en su DarkSide Leaks, junto con otra información sobre el ataque, como el nombre de la empresa, la fecha en que fue atacada, cuántos datos fueron robados, capturas de pantalla de muestra de los datos robados y tipo de datos robados. En los ordenadores atacados aparece una solicitud de rescate con instrucciones sobre cómo pagar (vea la imagen a continuación).

Pero el impacto del ataque no fue solo económico, puso en estado de crisis a toda la economía de Estados Unidos hasta el punto de que el mismo presidente Biden intervino con una orden ejecutiva para fortalecer la seguridad informática nacional.

En este punto, los ciberdelincuentes de DarkSide se dieron cuenta de que habían exagerado y, como una empresa “normal” emitieron un comunicado de prensa, casi para disculparse: “Somo apolíticos, no participamos en geopolítica, no nos es necesario conectar con un gobierno determinado. Nuestro objetivo es ganar dinero y no crear problemas a la sociedad. A partir de hoy, hemos introducido la moderación y comprobaremos todas las empresas que nuestros socios quieran cifrar para evitar consecuencias sociales en el futuro”.

Y justo después, desaparecieron. No está claro si desaparecieron voluntariamente o si fueron atacados por el FBI. Sin embargo, los servidores y las infraestructuras de DarkSide fueron desmantelados y se recuperó parte del rescate pagado (aproximadamente la mitad). Todas las operaciones de este grupo criminal fueron brutalmente canceladas.

Este ataque representó un punto de inflexión fundamental: los estados y la política entendieron que sus acciones contra las amenazas eran demasiado débiles para contrastar el ciberdelito en constante evolución y cada vez más fuerte. La decisión de la administración estadounidense de promulgar acciones enérgicas es significativa y ha marcado un camino que otros países también tendrán que seguir.

Llegamos al final de este artículo, que puede continuar indefinidamente. También durante estos meses de veranos los ciberdelincuentes no se han ido de vacaciones, al contrario, han aprovechado el reducido nivel de presencia dentro de las empresas (como durante los fines de semana) para seguir golpeando.

Luego informaremos sobre el ataque más flagrante que tuvo lugar en Italia durante los primeros días de agosto: los servidores de la región de Lazio fueron atacados por un ataque de ransomware del grupo RansomExx, que parecía haber cifrado también la copia de seguridad (que en realidad era recuperado más tarde). Todo el sistema de salud regional y especialmente la plataforma para las vacunas Covid-19, fue bloqueado.

En estos primeros días de septiembre grabamos el ataque a Butali, una empresa que controla parte de Euronics, la cadena de distribución especializada en electrónica de consumo, con sede en Ámsterdam.

El ransomware proviene de la banda cibernética Vice Society que en su blog en la Dark Web publicó parte de los datos robados, en varios directorios que contienen información reservada de las empresas. Entre esto se encuentra información sensible como listas de nombres de usuario y contraseñas, con un archivo XLS, que potencialmente puede incluir datos de acceso a las infraestructuras de las sucursales.

Lo más probable es que los datos robados se refieran solo a algunas de las sucursales de Euronics en Toscana y Umbría y contengan información confidencial como acciones, facturas, procedimientos de la empresa además de información presupuestaria y datos sobre planificación de ofertas y afiliados. Las empresas Butali y Euronics aún no han comentado lo sucedido, por lo que no tenemos ninguna información sobre la solicitud de rescate.

El autor

Giorgio Sbaraglia (https://www.giorgiosbaraglia.it), ingeniero, es consultor y formador en temas de ciberseguridad y privacidad.

Realiza cursos de formación sobre estos temas para numerosas empresas italianas importantes, entre ellas ABIFormazione y la 24ORE Business School .

Es el coordinador científico del Máster “Ciberseguridad y Protección de Datos” de 24Ore Business School

Es miembro del Comité Científico CLUSIT (Asociación Italiana de Ciberseguridad) y Gerente de Innovación certificado por RINA.

Ocupa cargo de DPO (Delegado de Protección de Datos) en empresas y Colegios Profesionales.

Es el autor de los siguientes libros:

» “GDPR kit di sopravvivenza” – “GDPR kit de supervivencia” (Editado por goWare),

» “Cybersecurity kit di sopravvivenza. Il web è un luogo pericoloso. Dobbiamo difenderci!” – “Kit de supervivencia de ciberseguridad. La web es un lugar peligroso. ¡Debemos defendernos!” (Editado por goWare),

» “iPhone. Come usarlo al meglio. Scopriamo insieme tutte le funzioni e le app migliori” – “iPhone. Cómo utilizarlo en todo su potencial. Descubramos juntos todas las funciones y las mejores aplicaciones” (Editado por goWare).

Colabora con CYBERSECURITY360 una revista online especializada del grupo Digital360 centrada en Ciberseguridad.

Escribe también para ICT Security Magazine, Agenda Digitale y para la revista CLASS.

En cualquier Router y Firewall puede activar la protección FlashStart® Cloud para asegurar dispositivos de escritorio y móviles y dispositivos IdC en las redes locales.

> Para más detalles haga clic aquí

> Para una prueba gratuita haga clic aquí

> Para descubrir los precios haga clic aquí