Il modello Zero Trust Architecture (ZTA)

Oggi il modello Zero Trust Architecture (ZTA) è il nuovo paradigma di difesa al quale le aziende si devono adeguare per la sicurezza delle proprie infrastrutture informatiche. Il concetto di “perimetro da difendere” è ormai superato.

1. Perché Zero Trust Architecture (ZTA)

L’infrastruttura informatica di un’azienda è diventata oggi sempre più complessa.

Una singola impresa può gestire diverse reti interne, uffici remoti con la propria infrastruttura locale, collegamenti remoti e/o mobili e servizi cloud.

Le tradizionali tecniche di protezione – adottate fino ad oggi dalle aziende – risultano superate e non più efficaci per contrastare le minacce che arrivano dalla rete.

Occorre quindi cambiare l’approccio di difesa dei sistemi informatici aziendali, con un radicale cambio di paradigma.

Per questo oggi sempre di più si parla del modello Zero Trust Architecture (ZTA), un termine che è diventato di grande attualità. Non è una “moda”, come qualcuno potrebbe pensare, ma una necessità.

2. Il “Teorema del Fortino” non è più valido

Fino a poco tempo fa l’azienda – con i suoi sistemi informatici – era vista e rappresentata come un “fortino” circondato da mura di protezione: i buoni erano dentro ed i cattivi si trovavano fuori.

Per questo si usava parlare di “perimetro da difendere”: le mura del fortino erano il perimetro che rappresentava la barriera di separazione tra l’azienda e gli attaccanti.

Il concetto di “sicurezza perimetrale” (la logica del fortino) ricorda da vicino la dottrina dei “fronti” della prima guerra mondiale: linee continue che delimitano quello che è dentro ed è protetto, da ciò che è fuori ed è insicuro e minaccioso.

L’epigono di questa strategia (seppur non l’unico esempio) è la tristemente nota linea Maginot.

Oggi questo modello è superato e si parla infatti di “Deperimetralizzazione”.La crescente complessità delle reti e dei sistemi aziendali ha superato i metodi tradizionali di sicurezza di rete basati sul perimetro, poiché non esiste più un unico perimetro facilmente identificabile per l’impresa. La sicurezza di rete basata sul perimetro ha anche dimostrato di essere insufficiente, poiché una volta che gli aggressori violano il perimetro, il movimento laterale all’interno non è più ostacolato.

In altre parole: i sistemi di protezione perimetrale, ancorché sempre più sofisticati ed efficienti, sono comunque esposti all’aggiramento da parte di avversari sufficientemente evoluti, finanziati e determinati.

Questo radicale cambio del modello di difesa è reso ancor più necessario dall’everywhere workplace che ha letteralmente annullato i tradizionali perimetri di difesa, che non sono più statici e chiusi all’interno delle mura aziendali, ma possono essere ovunque.

Ciò è ancora più evidente in epoca di smart working, con i dipendenti che possono accedere ad applicazioni e dati aziendali utilizzando diversi dispositivi, ovunque si trovino.

Aggiungiamo a questo anche l’utilizzo sempre più diffuso di risorse in cloud e in data center remoti.

Il perimetro da difendere – se volessimo tentare di delinearlo – sarebbe il mondo intero…

3. Fidarsi è bene, non fidarsi è meglio

In questa semplice frase è racchiusa l’essenza della Zero Trust Architecture.

Bisogna passare dal modello del fortino a quello del sistema immunitario, che usa gli anticorpi per contrastare l’aggressore.

Si deve spostare la difesa dal perimetro (che non esiste più!) ai dispositivi e agli utenti che si connettono.

Non interessa da quale rete ci si connetta, ma CHI è che si connette e quanto è affidabile (“trusted”).

“Dentro” e “Fuori” non hanno più valore in termini di sicurezza.

La scelta del modello Zero Trust Architecture è importante anche perché oggi dobbiamo avere la consapevolezza che il pericolo può arrivare anche dall’interno, dagli stessi utenti.

Ritenere che tutti gli utenti che si trovano all’interno siano affidabili è di fatto un errore che non ci possiamo più permettere di fare.

Attacchi e incidenti informatici possono essere causati anche – ed in misura molto più rilevante di quello che si potrebbe pensare – da eventi intenzionali commessi da utenti malintenzionati (i cosiddetti “malicious insider”) che agiscono per danneggiare l’azienda o sottrarne i dati.

Ma potrebbero dipendere da semplici errori commessi dai dipendenti stessi (gli “inconsapevoli”) che per disattenzione o scarsa conoscenza compiono azioni che aprono la porta all’attaccante (social engineering, phishing, ecc.). Da quel momento quell’utente diventa una minaccia per l’azienda.

Un primo passo per la sicurezza aziendale è la formazione del personale sui pericoli della navigazione e l’adozione di un sistema di intelligence su cloud come quello di Flashstart, che filtra a livello di DNS l’accesso a siti malevoli e pericolosi ed è in grado di proteggere anche i collegamenti remoti dei propri dipendenti. Poi vedremo invece che cosa implica in più il modello Zero Trust Architecture a livello strutturale.

>> Su qualunque Router e Firewall puoi attivare la protezione FlashStart® Cloud per mettere in sicurezza i device desktop e mobile e i dispositivi IoT sulle reti locali

Il modello di sicurezza zero trust presuppone che non ci sia alcuna fiducia implicita concessa alle risorse o agli account utente basandosi esclusivamente sulla loro posizione fisica o di rete (cioè, reti locali rispetto a Internet) o basandosi sulla proprietà delle risorse (aziendale o personale). L’autenticazione e l’autorizzazione (sia del soggetto che del dispositivo) sono funzioni distinte eseguite prima che venga stabilita una sessione con una risorsa aziendale.

La fiducia zero è una risposta alle tendenze che includono utenti remoti, l’utilizzo del proprio dispositivo (BYOD, Bring Your Own Device) e risorse basate sul cloud che non si trovano all’interno di una rete di proprietà dell’azienda.

La Zero Trust Architecture si focalizza sulla protezione delle risorse (risorse, servizi, flussi di lavoro, account di rete, ecc.), non sui segmenti di rete, poiché la posizione della rete non è più vista come il requisito principale della postura di sicurezza della risorsa.

Per questi motivi, nessun utente e nessun dispositivo può avere un accesso illimitato alle risorse aziendali: anche dopo essersi autenticato, i suoi privilegi di accesso verranno concessi in modo granulare e continuamente verificati.

Di fatto, quindi, un’architettura zero trust correttamente implementata sposta l’onere della protezione dei dati all’interno dell’organizzazione verso ciascun utente, dispositivo e applicazione che tenti l’accesso al network aziendale.

4. Zero Trust Architecture: le indicazioni del NIST

Trattando della ZTA non possiamo prescindere dalle indicazioni e linee guida che il NIST ha dato su questo tema.

NIST (National Institute of Standards and Technology) è un’agenzia del governo degli Stati Uniti d’America che si occupa della gestione delle tecnologie. Fa parte del DoC, Department of Commerce (Ministero del Commercio).

É nato nel 1901 come “National Bureau of Standards” (NBS) ed è diventato il “National Institute of Standards and Technology” nel 1988.

Ha come compito istituzionale quello di sviluppare standard e rappresenta il primo istituto al mondo per la produzione di standard tecnologici, informatici e sulla cybersecurity.

Le pubblicazioni del NIST non sono cogenti in Europa, ma per l’autorevolezza di questo istituto diventano molto spesso standard de facto.

Il documento NIST che tratta la Zero Trust Architecture è la Special Publication SP 800-207 “Zero Trust Architecture”, pubblicata ad agosto 2020 e che può essere liberamente scaricata (solo in lingua inglese) da questo link.

Questa pubblicazione esamina e descrive la ZTA, i suoi componenti logici, i possibili scenari di implementazione e le minacce.

Presenta inoltre una road map generale per le organizzazioni che desiderano migrare verso un approccio di progettazione zero trust.

Viene evidenziato che la ZTA non è una singola architettura ma un insieme di principi guida per la progettazione del sistema informatico aziendale e per i processi che possono essere implementati per migliorare la postura di sicurezza di qualsiasi organizzazione.

>>FlashStart è Multi-tenant e di immediata installazione ? Richiedi ora un’offerta e Inizia subito la tua prova gratuita

Il passaggio alla ZTA è quindi un percorso da progettare nella sua totalità, che riguarda il modo in cui un’organizzazione valuta ed affronta il rischio.

Non può essere semplicemente realizzato con una mera sostituzione di tecnologie, è un processo.

Per questo il NIST consiglia di cercare di implementare in modo incrementale i principi della ZTA, i cambiamenti di processo e le soluzioni tecnologiche che proteggono le risorse di dati e le attività aziendali.

Nella sezione 2 della SP 800-207 vengono enunciati i principi di base della ZTA:

» L’intera rete privata aziendale non è considerata una zona di fiducia implicita. Le risorse dovrebbero sempre comportarsi come se un aggressore fosse presente sulla rete aziendale, e la comunicazione dovrebbe avvenire nel modo più sicuro possibile. Questo comporta azioni come l’autenticazione di tutte le connessioni e la crittografia di tutto il traffico.

» I dispositivi sulla rete possono non essere di proprietà o configurabili dall’azienda. I visitatori e/o collaboratori esterni possono prevedere risorse non di proprietà dell’azienda che hanno bisogno di accesso alla rete per svolgere il loro ruolo. Ciò include le politiche BYOD (bring-your-own-device) che consentono ai soggetti aziendali di utilizzare dispositivi personali per accedere alle risorse aziendali.

» Nessuna risorsa è intrinsecamente trusted (fidata). Ogni risorsa deve essere valutata tramite una PEP (Policy Enforcement Point) prima che sia concesso ad essa di accedere alle risorse dell’azienda. Questa valutazione dovrebbe essere continua per tutto il tempo che dura la sessione. Le credenziali del soggetto da sole non sono sufficienti per l’autenticazione del dispositivo a una risorsa aziendale.

» Non tutte le risorse aziendali sono su infrastrutture di proprietà dell’impresa. Le risorse includono soggetti aziendali remoti così come servizi cloud.

» I soggetti e gli asset aziendali remoti non possono fidarsi completamente della loro connessione di rete locale. Le risorse dovrebbero supporre che tutto il traffico sia monitorato e potenzialmente modificato. Tutte le richieste di connessione dovrebbero essere autenticate e autorizzate, e tutte le comunicazioni dovrebbero essere fatte nel modo più sicuro possibile.

» Le risorse e i flussi di lavoro che si spostano tra l’infrastruttura aziendale e non aziendale dovrebbero avere una politica e una postura di sicurezza coerente. Le risorse e i carichi di lavoro dovrebbero mantenere la loro postura di sicurezza quando si spostano verso o da infrastrutture di proprietà dell’azienda. Ciò include i dispositivi che si spostano dalle reti aziendali alle reti non aziendali (ad esempio, gli utenti remoti) ed anche i flussi di lavoro che migrano da data center on-premises a istanze cloud collocate all’esterno.

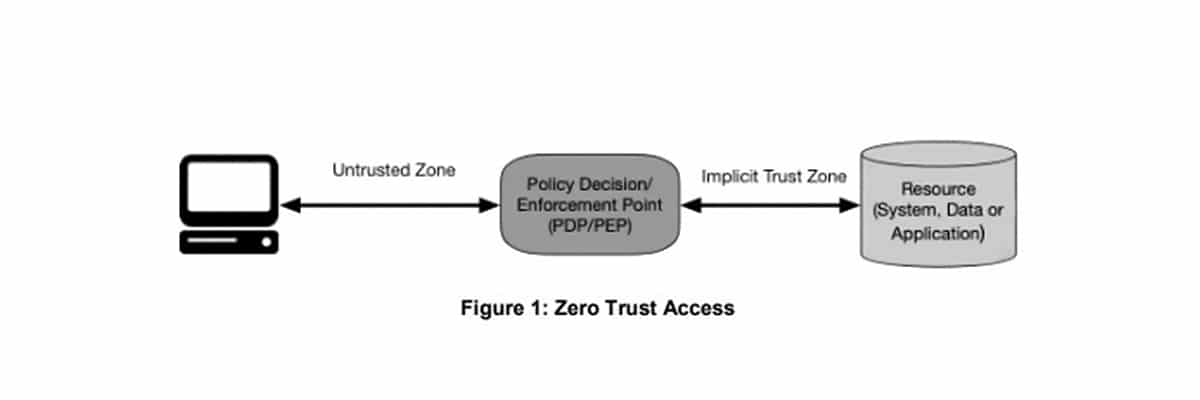

Nella figura seguente, tratta dalla SP 800-207, è rappresentato il modello di accesso che dovrebbe essere applicato nella ZTA.

L’accesso è concesso alla risorsa attraverso un policy decision point (PDP) e un corrispondente policy enforcement point (PEP).

Il sistema deve garantire che il soggetto sia autentico e che la richiesta sia valida. Il PDP/PEP emette un giudizio appropriato per permettere al soggetto di accedere alla risorsa.

Questo implica un concetto fondamentale: la fiducia zero si applica a due aree distinte: autenticazione e autorizzazione:

» autenticazione: chi sei per avere il diritto di accedere alle risorse aziendali,

» autorizzazione: a quali risorse hai diritto di accedere.

In generale, le imprese devono sviluppare e mantenere politiche dinamiche basate sul rischio per l’accesso alle risorse e impostare un sistema per garantire che queste politiche siano applicate correttamente e coerentemente per le singole richieste di accesso alle risorse.

Ciò significa che un’azienda non dovrebbe fare affidamento sull’attendibilità implicita in cui se il soggetto ha soddisfatto un livello di autenticazione di base (ad esempio, l’accesso a una risorsa), tutte le successive richieste di risorse sono considerate ugualmente valide.

In questa architettura ZTA ha un ruolo importante quello che il NIST definisce “policy enforcement point” (PEP), cioè il punto di applicazione delle politiche.

Questo sistema è responsabile di abilitare, monitorare ed eventualmente terminare le connessioni tra un soggetto e una risorsa aziendale.

Il PEP comunica con la PA (Policy Administrator, chi definisce le politiche di sicurezza aziendale) per inoltrare richieste e/o ricevere aggiornamenti di policy dalla PA.

Oltre il PEP c’è la “trust zone” (zona di fiducia) che ospita la risorsa aziendale.

Nell’applicazione della Zero Trust Architecture concorrono altri componenti fondamentali:

» l’Enterprise public key infrastructure (PKI, Infrastruttura a chiave pubblica aziendale): questo sistema è responsabile della generazione e della registrazione dei certificati rilasciati dall’impresa a risorse, soggetti, servizi e applicazioni. Include anche l’ecosistema globale delle autorità di certificazione, che può essere integrata o meno con la PKI aziendale;

» ID management system (Sistema di gestione dell’ID): è responsabile della creazione, dell’archiviazione e della gestione degli account degli utenti aziendali e dei record di identità (ad esempio, un server LDAP (Light Directory Access Protocol)).

Questo sistema contiene le informazioni necessarie sul soggetto (ad esempio, nome, indirizzo e-mail, certificati) e altre caratteristiche aziendali come il ruolo, gli attributi di accesso e le risorse assegnate. Utilizza spesso altri sistemi (come una PKI) per gli artefatti associati agli account utente e può essere parte di una comunità federata più grande e può includere dipendenti non aziendali o collegamenti a risorse non aziendali per la collaborazione.

In conclusione quindi la Zero Trust Architecture è un processo complesso che prevede attività coordinate.

La finalità è che le risorse aziendali non dovrebbero essere raggiungibili senza accedere a un PEP. Le risorse aziendali non possono accettare connessioni arbitrarie in entrata da Internet. Le risorse accettano connessioni personalizzate solo dopo che un client è stato autenticato e autorizzato. Questi percorsi di comunicazione sono impostati dalla PEP.

Ciò impedisce agli aggressori di identificare gli obiettivi tramite scansione e/o lanciare attacchi DoS contro le risorse situate dietro i PEP.

>> FlashStart è leader nella competitività ? Richiedi ora un’offerta e Inizia subito la tua prova gratuita

5. L’autore

Giorgio Sbaraglia, ingegnere, svolge attività di consulenza e formazione per la sicurezza informatica e per la privacy.

Tiene corsi su questi temi per molte importanti società italiane di formazione, tra le quali ABIFormazione e 24Ore Business School.

È coordinatore scientifico del Master “Cybersecurity e Data Protection” della 24Ore Business School.

È membro del Comitato Scientifico CLUSIT (Associazione Italiana per la Sicurezza Informatica) e certificato “Innovation Manager” da RINA.

Ricopre incarichi di DPO (Data Protection Officer) presso aziende e Ordini Professionali.

È autore dei libri:

» “GDPR kit di sopravvivenza” (Editore goWare),

» “Cybersecurity kit di sopravvivenza. Il web è un luogo pericoloso. Dobbiamo difenderci!” (Editore goWare),

» “iPhone. Come usarlo al meglio. Scopriamo insieme tutte le funzioni e le app migliori” (Editore goWare).

Collabora con CYBERSECURITY360 testata specialistica del gruppo Digital360 per la Cybersecurity.

Scrive anche per ICT Security Magazine, per Agenda Digitale e per la rivista CLASS.

Su qualunque Router e Firewall puoi attivare la protezione FlashStart® Cloud per mettere in sicurezza i device desktop e mobile e i dispositivi IoT sulle reti locali.