El modelo Zero Trust Architecture (ZTA)

Hoy el modelo Zero Trust Architecture (ZTA) es el nuevo paradigma de defensa, al que las empresas deben apuntar para garantizar la seguridad de sus infraestructuras TI. Se ha superado el concepto de “perímetro a defender”.

1. Por qué Zero Trust Architecture (ZTA)

La infraestructura IT de las empresas se ha vuelto cada vez más compleja.

Una sola empresa puede gestionar varias redes internas y oficinas remotas con su infraestructura local, conexiones remotas y/o móviles y servicios en la nube.

Las técnicas tradicionales de protección -que han sido adoptadas hasta ahora por las empresas- resultan obsoletas y ya no son eficientes para contrarrestar las amenazas provenientes de la web.

Por tanto, es necesario un cambio en el enfoque de defensa de los sistemas informáticos de la empresa, con un cambio radical de paradigma.

Es por esto que hoy en día se habla cada vez más del modelo Zero Trust Architecture (ZTA), término que se ha vuelto actual. No es una “moda”, como alguien puede pensar, sino una necesidad.

2. El “Teorema del Fuerte” ya no es válido

Hasta hace poco la empresa -con sus sistemas informáticos- se percibía y representaba como un “fuerte” rodeado de muros de protección: los buenos estaban adentro y los malos afuera. Por eso podríamos hablar de “perímetro a defender”: los muros del fuerte eran el perímetro que representaba una barrera de separación entre la compañía y los atacantes. El concepto de “seguridad perimetral” (la lógica del fuerte) recuerda mucho a la doctrina del “frente” de la Primera Guerra Mundial: líneas continuas que limitan lo que está adentro y está protegido, de lo que está afuera y es inseguro y amenazante.

El epígono de esta estrategia (aunque no es el único ejemplo) es la tristemente conocida línea Maginot.

A día de hoy este modelo ha sido superado y, efectivamente, hablamos de “Desperimetrización”.

La creciente complejidad de las redes y sistemas de las empresas ha ido más allá de los métodos tradicionales de seguridad de redes basados ??en el perímetro, ya que ya no existe un único perímetro, fácilmente identificable para la empresa. La seguridad de la red basada en el perímetro también ha demostrado ser insuficiente, ya que una vez que los atacantes rompen el perímetro, el movimiento lateral dentro de la red no tiene más obstáculos.

En otras palabras: los sistemas de protección perimetral, aunque cada vez más sofisticados y eficientes, están sin embargo expuestos a ser superados por adversarios suficientemente avanzados, financiados y decididos.

Este cambio radical en el modelo de defensa se ha vuelto aún más necesario dada la práctica del “lugar de trabajo en todas partes” que literalmente ha anulado los perímetros de defensa tradicionales, que ya no son estáticos y cerrados dentro de los muros de la empresa, sino que pueden estar en todas partes.

Esto es aún más notable en una era de trabajo remoto, con los empleados accediendo a aplicaciones y datos de la empresa utilizando diferentes dispositivos, dondequiera que estén. A esto podemos añadir también el uso cada vez más generalizado de recursos en la nube y de recursos ubicados en centros de datos remotos.

El perímetro que hay que defender -si quisiéramos intentar delinearlo- sería el mundo entero.

3. Más vale prevenir que lamentar

Esta simple oración contiene la esencia de la arquitectura Zero Trust.

Es necesario pasar del modelo fuerte al del sistema inmunitario, que utiliza anticuerpos para contrastar al agresor.

La defensa debería pasar del perímetro (¡que ya no existe!) a los dispositivos y usuarios que se conectan a la web.

La red de origen para la conexión no es importante, sino QUIÉN se conecta y qué tan confiable es.

«Adentro» y «Afuera» ya no tienen significado en términos de seguridad.

La elección del modelo Zero Trust Architecture es importante también porque hoy en día tenemos que ser conscientes de que el peligro puede provenir también de dentro, de los propios usuarios.

Considerar confiables a todos los usuarios internos es un error que ya no podemos permitirnos.

Los ciberataques y accidentes también pueden ser causados ??-y con mucha más frecuencia de lo que se podría pensar- por acciones intencionadas realizadas por usuarios maliciosos (los llamados “infiltrados maliciosos”), que actúan con el objetivo de dañar la empresa o robar datos.

Pero también pueden ser causados ??por simples errores cometidos por los propios empleados (los “inconscientes”), quienes por falta de atención o de conocimiento realizan acciones que abren una puerta al atacante (ingeniería social, phishing, etc.). A partir de ese momento, ese usuario se convierte en una amenaza para la empresa.

Un primer paso hacia la seguridad de la empresa es formar a los empleados sobre los peligros conectados a Internet y adoptar un sistema de inteligencia basado en la nube como el que ofrece FlashStart, que filtra a nivel DNS el acceso a sitios web maliciosos y peligrosos y es capaz de proteger también las conexiones remotas de sus empleados. Más adelante veremos qué más implica el modelo Zero Trust Architecture a nivel estructural.

>> Puede activar la protección FlashStart® Cloud en todo tipo de enrutadores y cortafuegos para garantizar la seguridad de sus dispositivos de escritorio y móviles y de los dispositivos IoT en las redes locales

El modelo de seguridad de zero trust implica que no existe una confianza implícita hacia los recursos o cuentas de usuario basada exclusivamente en su posición física o en la red (es decir, redes locales en comparación con Internet) o basada en la propiedad de los recursos (empresa o personal). La autenticación y la autorización (tanto del sujeto como del dispositivo) son funciones distintas que se ejecutan antes de establecer una sesión con un empleado.

Zero trust es una respuesta a la tendencia de incluir trabajadores remotos, el uso de dispositivos personales (BYOD, Bring Your Own Device) y recursos basados ??en la nube que no están dentro de la red de una empresa.

Zero Trust Architecture se centra en la protección de los recursos (recursos, servicios, flujos de trabajo, cuentas de red, etc.), no en los segmentos de la red, ya que la posición de la red ya no se considera el requisito principal para la protección de los recursos.

Por estas razones, ningún usuario o dispositivo puede tener acceso ilimitado a los recursos de la empresa: incluso después de la etapa de autenticación, sus privilegios de acceso se otorgan de forma granular y se verifican continuamente.

Por lo tanto, una arquitectura de confianza cero que se implementa correctamente traslada la carga de la protección de datos desde el interior de la empresa hacia cada usuario, dispositivo y aplicación que intenta acceder a la red de la empresa.

4. Arquitectura Zero Trust: las directrices del NIST

Hablando de ZTA, no podemos ignorar las pautas proporcionadas por el NIST sobre este tema.

NIST (Instituto Nacional de Estándares y Tecnología) es una agencia del gobierno de los Estados Unidos de América que se ocupa de la gestión de la tecnología. Es parte del DoC, Departamento de Comercio. Nació en 1901 como “Oficina Nacional de Normas” (NBS) y se convirtió en el “Instituto Nacional de Normas y Tecnología” en 1988.

Tiene la tarea institucional de desarrollar estándares y es el primer instituto en el mundo para la producción de estándares en los ámbitos de la tecnología, IT y ciberseguridad.

Las publicaciones del NIST no son convincentes en Europa, pero dada la autoridad del instituto, muy a menudo se convierten en estándares de facto.

El documento del NIST que trata sobre Zero Trust Architecture es la Publicación Especial SP 800-207 “Zero Trust Architecture”, publicada en agosto de 2020 y que puede descargarse gratuitamente en inglés en este enlace.

Esta publicación examina y describe la ZTA, sus componentes lógicos, los posibles escenarios de implementación y las amenazas.

Además, presenta una hoja de ruta general para las organizaciones que desean avanzar hacia un enfoque de diseño de confianza cero. Se destaca que la ZTA no es una arquitectura única sino un conjunto de principios rectores para el diseño del sistema de IT de la empresa y para los proyectos que se pueden implementar para mejorar la postura de seguridad de todo tipo de organizaciones.

>> FlashStart es multiusuario y rápido de instalar ? Comience su prueba gratuita o solicite una cotizaciòn

El cambio a la ZTA es, por lo tanto, un camino que debe diseñarse en su conjunto, ya que se trata de cómo una organización percibe y enfrenta los riesgos.

No se puede realizar simplemente como una mera sustitución de tecnologías, es un proceso.

Es por esto que NIST sugiere probar e implementar de manera incremental los principios de ZTA, los cambios en el proceso y las soluciones tecnológicas que protegen los recursos de datos en las actividades de una empresa.

La Sección 2 del SP 800-207 enumera los principios básicos de ZTA:

» Toda la red de la empresa privada no se considera implícitamente un área confiable. Los recursos siempre deben comportarse como si un agresor estuviera presente en la red de la empresa y la comunicación debe realizarse de la forma más segura posible. Esto implica acciones como la autenticación de todas las conexiones y el cifrado de todo el tráfico.

» Los dispositivos en la red no pueden ser propiedad de la empresa ni configurables por ella. Los visitantes externos y/o colaboradores pueden considerar recursos que no son propiedad de la empresa y que necesitarán acceder a la red para poder desempeñar su función. Esto incluye las políticas BYOD (traiga su propio dispositivo), que permiten a los empleados de una empresa utilizar dispositivos personales para acceder a los recursos de la empresa.

» No se confía intrínsecamente en ningún recurso. Todos los recursos deben ser evaluados a través de un PEP (Policy Enforcement Point) antes de que se le permita acceder a los recursos de la empresa. Esta evaluación debe continuar mientras dure la sesión. Las credenciales del sujeto en sí mismas no son suficientes para autenticar el dispositivo como perteneciente a un empleado de la empresa.

» No todos los recursos de la empresa están en infraestructuras propias. Los recursos incluyen temas corporativos remotos, así como servicios en la nube.

» Los sujetos remotos y los activos de la empresa no pueden confiar completamente en su conexión de red local. Los recursos deben considerar que todo el tráfico es monitoreado y potencialmente modificado. Todas las solicitudes de conexión deben ser autenticadas y autorizadas, y todas las comunicaciones deben realizarse de la forma más segura posible.

» Los recursos y flujos de trabajo que se mueven dentro y fuera de la infraestructura de la empresa deben respetar una política y una postura de seguridad adecuada. Los recursos y las cargas de trabajo deben mantener su postura de seguridad cuando se acercan o se alejan de las propiedades de la empresa. Esto incluye los dispositivos que pasan de redes de la empresa a redes ajenas a la empresa (por ejemplo, usuarios remotos) y también flujos de trabajo que pasan de centros de datos locales a la nube u otros servicios ubicados fuera de la empresa.

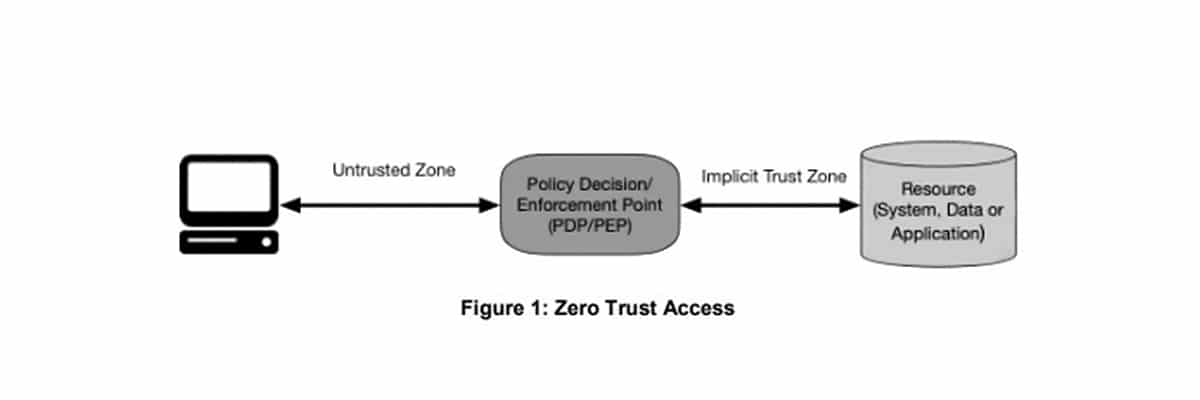

La siguiente imagen, tomada del SP 800-207, representa el modelo de acceso que se debe aplicar en un ZTA.

Se permite el acceso al recurso a través de un punto de decisión de políticas (PDP) y un punto de aplicación de políticas (PEP) correspondiente.

El sistema debe otorgar la autenticidad del asunto y la validez de la solicitud. PDP y PEP proporcionan un juicio apropiado para permitir que el sujeto acceda al recurso.

Esto implica un concepto fundamental: la confianza cero se aplica a dos áreas distintas: autenticación y autorización:

» autenticación: lo que le da derecho a acceder a los recursos de la empresa;

» autorización: a qué recursos se le permite acceder.

En general, las empresas deben desarrollar y mantener políticas dinámicas basadas en el riesgo para el acceso a los recursos y establecer un sistema para garantizar que estas políticas se apliquen correcta y coherentemente para las solicitudes únicas de acceso a los recursos.

Esto significa que una empresa no debe confiar en la confiabilidad implícita, según la cual si un sujeto satisface un nivel de autenticación básico (como el acceso a un recurso), todas las solicitudes posteriores de recursos se consideran igualmente válidas.

Dentro de esta arquitectura ZTA, juega un papel importante lo que el NIST define como un «punto de aplicación de políticas» (PEP), por lo tanto, el punto de aplicación de políticas.

Este sistema se encarga de habilitar, monitorear y en su caso terminar las conexiones entre un sujeto y los recursos de la empresa.

El PEP se comunica con el PA (Policy Administrator, quien define las políticas de seguridad de la empresa) para reenviar las solicitudes y/o recibir las actualizaciones de políticas del PA.

Además del PEP, está la “zona de confianza”, que alberga el recurso de la empresa.

Otros factores fundamentales contribuyen a la aplicación de la Arquitectura Zero Trust:

» Infraestructura de clave pública empresarial (PKI): este sistema es responsable de la generación y registro de los certificados emitidos por la empresa a los recursos, sujetos, servicios y aplicaciones. Incluye también el ecosistema global para las autoridades de certificación, que puede estar integrado o no con la PKI de la empresa;

» Sistema de gestión de ID: es responsable de la creación, gestión y baja de las cuentas de los usuarios de la empresa y de los registros de identidad (por ejemplo, un servidor LDAP – Light Directory Access Protocol).

Este sistema incluye la información necesaria sobre el tema (por ejemplo, nombre, dirección de correo electrónico, certificados) y otros detalles de la empresa como el rol, los atributos de acceso y los recursos asignados. A menudo utiliza otros sistemas (como una PKI) para artefactos asociados con las cuentas de usuario y puede ser parte de una comunidad federal más grande y también puede incluir empleados fuera de la empresa o conexión con recursos externos con fines de colaboración.

En conclusión, la Arquitectura Zero Trust es un proceso complejo que implica actividades coordinadas.

El objetivo es que los recursos de la empresa no sean accesibles sin acceder a un PEP. Los recursos de la empresa no pueden aceptar conexiones aleatorias provenientes de Internet. Los recursos aceptan conexiones personalizadas solo después de que un cliente haya sido autenticado y autorizado. Estas vías de comunicación son establecidas por el PEP.

Esto evita que los agresores identifiquen sus objetivos escaneando y/o lanzando ataques DoS contra los recursos que se encuentran detrás de los PEP.

>> FlashStart es líder en competitividad ? Comience su prueba gratuita o solicite una cotizaciòn

5. El autor

Giorgio Sbaraglia, ingeniero, es consultor y formador en temas de ciberseguridad y privacidad.

Imparte cursos de formación sobre estos temas para numerosas empresas italianas importantes, incluidas ABIFormazione y la 24Ore Business School.

Es el coordinador científico del Máster “Ciberseguridad y Protección de Datos” de la escuela de negocios 24Ore.

Es miembro del Comité Científico CLUSIT (Asociación Italiana de Ciberseguridad) y Innovation Manager certificado por RINA.

Tiene puestos de DPO (Delegado de Protección de Datos) en empresas y Colegios Profesionales.

Es autor de los siguientes libros:

» “GDPR kit di sopravvivenza” – “Kit de supervivencia GDPR” (Editado por goWare),

» “Cybersecurity kit di sopravvivenza. Il web è un luogo pericoloso. Dobbiamo difenderci!” – “Kit de supervivencia de ciberseguridad. La web es un lugar peligroso. ¡Debemos defendernos!” (Editado por goWare),

» “iPhone. Come usarlo al meglio. Scopriamo insieme tutte le funzioni e le app migliori” – “iPhone Cómo utilizarlo en todo su potencial. Descubramos juntos todas las funciones y las mejores aplicaciones” (Editado por goWare).

Colabora con CYBERSECURITY360 una revista online especializada del grupo Digital360 centrada en la Ciberseguridad.

También escribe para la revista ICT Security, para Agenda Digitale y para la revista CLASS.

En cualquier Router y Firewall puede activar la protección FlashStart® Cloud para asegurar dispositivos de escritorio y móviles y dispositivos IdC en las redes locales.