Hacker come difendersi: quale deve essere il nostro approccio per affrontare le cyber minacce e quali sono le soluzioni di Cyber Security

Per essere in grado di affrontare le cyber minacce oggi sempre più aggressive e sofisticate dobbiamo essere capaci – prima ancora di scegliere soluzioni tecnologiche – di adottare il giusto approccio, avere cioè la postura difensiva che tenga conto di come l’attaccante agisce.

L’attaccante, che sarebbe in realtà corretto definire “cyber criminale” piuttosto che hacker, ha il vantaggio della mossa: gioca in anticipo.

Non sappiamo quando attaccherà e – soprattutto – dove e come attaccherà.

Nella mia attività di consulente mi piace rappresentare questa condizione con un semplice esempio: per l’attaccante sarà sufficiente che un utente clicchi su una email, mentre per l’IT manager dell’azienda sarà necessario che nessun utente clicchi su nessuna email.

Da questa semplice premessa risulta evidente come per chi si difende sia determinante “pensare come pensa l’attaccante”.

Questo concetto – fondamentale per un corretto approccio difensivo nella cybersecurity – è espresso in modo molto efficace nel celebre manuale “L’arte della guerra”, scritto dal generale e filosofo cinese Sun Tzu oltre 2500 anni fa, con la frase: “Chi conosce il proprio nemico e conosce sé stesso potrà affrontare senza timore cento battaglie, che abbiamo citato in questo nostro precedente articolo.

>> FlashStart è il webfilter che blocca ogni giorno 80 milioni di siti indesiderati ? Richiedi ora un’offerta e Inizia subito la tua prova gratuita

1. I principi fondamentali della cybersecurity

Vediamo dunque quali sono i corretti principi su cui si deve basare un’efficace architettura di cybersecurity e quali sono le corrette soluzioni di cybersecurity.

Abbiamo parlato – non a caso – di “architettura”, perché la sicurezza informatica non può essere costruita con misure e tecnologie isolate, ma piuttosto con l’adozione di azioni tra loro strettamente coordinate ed interdipendenti.

Il primo concetto da tenere sempre presente è quello della “layered security” cioè la sicurezza a strati multipli.

Ce lo spiega, in modo semplice e molto efficace il famoso Kevin Mitnick con l’immagine delle note caramelle M&M che sono dure fuori… ma morbide dentro!

Cosa significa questa immagine? Molto semplicemente che una volta rotto il guscio confettato esterno, non ci sono più altri gusci, rimane solo la parte interna morbida.

Nella cybersecurity non dobbiamo commettere questo errore ed adottare invece una difesa a strati multipli: l’attaccante potrà riuscire a superare uno strato di difesa, ma ne troverà subito un altro e poi un altro ancora!

Un altro principio essenziale da applicare è quello della Zero Trust Architecture (ZTA) che abbiamo trattato in questo articolo.

Le tradizionali tecniche di protezione – adottate fino ad oggi dalle aziende – risultano oggi superate e non più efficaci per contrastare le nuove minacce che arrivano dalla rete.

Occorre quindi cambiare l’approccio di difesa dei sistemi informatici aziendali, con un radicale cambio di paradigma ed un modello di difesa che sia appunto un’architettura completa, che non deve trascurare nessuna area da proteggere.

Negli anni passati – e purtroppo anche oggi per molte aziende! – l’attenzione è stata fortemente concentrata sulla PREVENTION, sulle misure di protezione.

Si cerca cioè di impedire all’attaccante di entrare e violare il sistema informatico.

Ma lo scenario attuale delle minacce e delle TTP (tecniche, tattiche e procedure) richiede di considerare minacce aggressive che potrebbero comunque riuscire a superare le nostre difese e che devono essere individuate e mitigate nel più breve tempo possibile: questo è il concetto della DETECTION, che dobbiamo considerare e mettere in pratica con idonei strumenti.

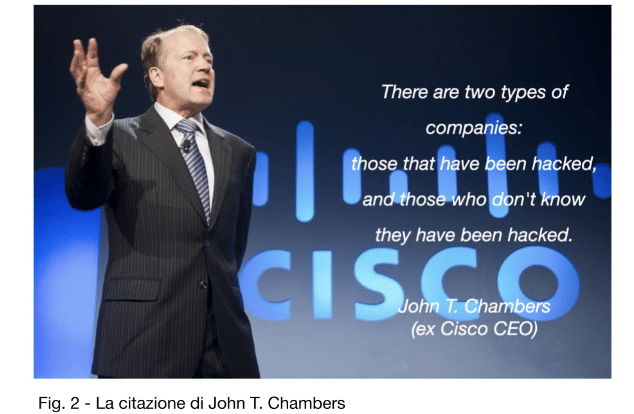

Per rappresentare questa situazione citiamo la frase di John T. Chambers, ex CEO di Cisco System: “Ci sono due tipi di aziende: quelle che sono state hackerate e quelle che non sanno di essere state hackerate”.

L’attenzione deve quindi essere posta anche sulla rilevazione degli incidenti, per poterli contrastare nel più breve tempo possibile, riducendone al minimo i danni.

Oggi gli attacchi più temibili sono quelli conosciuti come APT (Advanced Persistent Threat): sono attacchi sofisticati ma anche estremamente mirati, che iniziano con l’intrusione dei cybercriminali all’interno della rete aziendale presa di mira.

Sono avanzati perché usano tecniche di hacking avanzate, con più vettori di attacco.

Sono persistenti perché il loro elevato livello di sofisticazione li rende difficili da rilevare: possono passare diversi mesi tra il momento dell’attacco iniziale e la sua scoperta e neutralizzazione.

Questo intervallo temporale viene definito “finestra di compromissione” o “dwell time” ed è mediamente superiore ai 220 giorni. Una volta poi scoperto l’attacco, servono in media 75 giorni per la “remediation”, cioè per rimediare ai danni dell’attacco subito.

Gli attacchi APT si sviluppano tipicamente in sette fasi:

» ricognizione (Information Gathering): è la fase nella quale l’attaccante investirà più tempo e risorse, perché sarà proprio quella in grado di fare la differenza tra il successo o il fallimento dell’attacco. Vengono utilizzate anche tecniche di OSINT (Open Source INTelligence) per raccogliere informazioni sull’obiettivo;

» intrusione nella rete (Exploitation): in genere si fa leva sul fattore umano, utilizzando tecniche di social engineering quali phishing, baiting, spear phishing, watering hole (queste sono le medesime tecniche usata anche negli attacchi verso piccoli bersagli, sempre facendo leva sul fattore umano, che non nomineremo mai abbastanza!). Possono essere utilizzati anche exploit kit, tecniche di SQL Injection, XSS o attacchi “brute force”;

» furto di identità (credential dumping): una volta che l’attaccante ha avuto accesso al sistema attaccato cercherà di penetrarlo sempre più profondamente. Si esegue la c.d. Privilege Escalation: con movimenti laterali si cerca di ottenere credenziali amministrative più importanti. Per farlo si usano tool specifici quali: Mimikatz (https://github.com/ParrotSec/mimikatz) e molti altri, facilmente reperibili nell’infinito mondo del web;

» installazione di malware: una volta che l’attaccante è entrato, si collegherà ai suoi server C&C (Command&Control) per scaricare il malware con cui prendere il controllo del sistema e finalizzare l’attacco. Questi software sono definiti RAT (Remote Administration Tool, vedere Glossario) e servono appunto per controllare il sistema target;

» mantenimento dell’accesso: creazione di una backdoor (“porta sul retro”), ossia una soluzione tecnica che consenta di mantenere aperto l’accesso al sistema superando i normali meccanismi di protezione. Il RAT viene quindi utilizzato per installare una backdoor, che permette all’attaccante di riguadagnare l’accesso al sistema ogniqualvolta lo voglia;

» esfiltrazione dei dati: il furto dei dati è il vero obiettivo dell’attacco, quindi l’attaccante cerca di identificare e raccogliere i CVD (Critical Value Data), utilizzando anche script di ricerca automatica. Una volta individuati dovrà riuscire a fare uscire questi dati e dovrà cercare di farlo nel modo più “silenzioso” possibile, per non essere scoperto dai sistemi di “detection” della vittima;

» persistenza (Covering Tracks): infine l’attaccante cerca di rimanere all’interno del sistema infiltrato più a lungo possibile (anche per mesi, come abbiamo visto), senza essere rilevato dai sistemi di difesa. Userà quindi tecniche di manipolazione e/o cancellazione dei log di sistema, cancellazione dei dati e dei software usati per l’attacco.

Le TTP (tecniche, tattiche e procedure) utilizzate nelle varie fasi dell’attacco sono in genere note e ripetitive: ogni attaccante ha il suo modus operandi.

Quindi per difendersi dagli hacker dobbiamo conoscere queste TTP (“Conosci il tuo nemico”, cit. Sun Tzu).

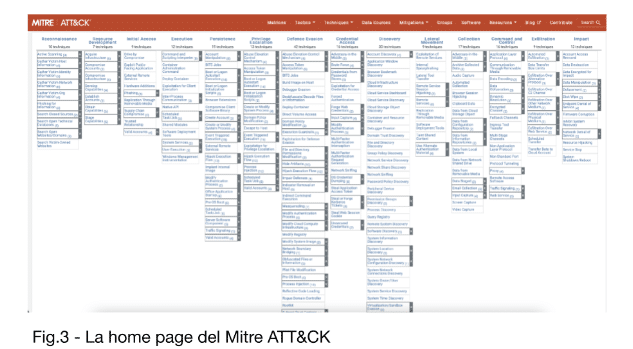

Un’utile fonte di conoscenza sulle minacce è il progetto Adversarial Tactics, Techniques, and Common Knowledge (ATT&CK) del MITRE, un gruppo di ricerca no-profit che lavora con il governo degli Stati Uniti. ATT&CK è una base di conoscenza e un quadro costruito sullo studio di milioni di cyberattacchi del mondo reale.

Mitre ATT&CK categorizza le minacce informatiche in base a vari fattori, come le tattiche utilizzate per infiltrarsi in un sistema IT, il tipo di vulnerabilità del sistema sfruttate, gli strumenti malware utilizzati e i gruppi criminali associati all’attacco.

Consultandolo possiamo vedere e conoscere le differenti tattiche utilizzate per ogni fase dell’attacco, dalla Reconnaissance (la prima fase) fino alla Privilege Escalation ed alla Persistence e molte altre.

Nello stesso sito troviamo anche i collegamenti tra le TTP (classificate con la lettera T ed un codice numerico) ed i threat actors che le utilizzano (classificati con la lettera G ed un codice numerico): come abbiamo detto, ogni attaccante ha il suo modus operandi tipico e spesso riconoscibile.

Ma il Mitre ATT&CK ci fornisce ulteriori informazioni: per ogni TTP vengono elencate le “Mitigations” (classificate con la lettera M ed un codice numerico) ed anche gli strumenti di Detection (classificati con la lettera DS ed un codice numerico).

2. Le misure di protezione e detection

Grazie a queste conoscenze , possiamo scegliere le opportune soluzioni di cybersecurity per la protezione, la rilevazione e la mitigazione degli attacchi.

La prima e indispensabile fase è quella di un cyber risk assessment: dobbiamo cioè fare un’analisi dei rischi a cui è esposto il nostro sistema informatico, valutandone ogni aspetto dell’architettura adottata.

In altre parole e prendendo ad esempio le misure che adottiamo per la nostra salute: non ha alcun senso assumere una medicina, se prima non abbiamo fatto le analisi mediche ed una diagnosi.

Analizzati ed individuati i rischi, dovremo definire le misure di mitigazione secondo criteri di priorità (prima i rischi classificati come più alti).

È opportuno essere consapevoli che non possono più bastare i tradizionali antivirus “signature based” (cioè basati sulle firme), perché gli attaccanti oggi adottano la tecnica del cosiddetto “polimorfismo”: per riuscire ad ingannare l’antimalware basta creare un codice ad esso sconosciuto. Tutto ciò si può fare in modo decisamente semplice: non occorre costruire un malware ex novo, basta modificare la firma di quello esistente e l’antivirus non sarà in grado di rilevarlo.

Quindi si dovranno adottare sistemi avanzati di rilevamento di tipo EDR (Endpoint Detection and Response) o – ancora meglio – XDR (Extended Detection and Response): la differenza è che mentre gli EDR operano solo sugli endpoint, gli strumenti XDR controllano la sicurezza dell’intera infrastruttura aziendale.

L’utilità di questi sistemi EDR/XDR deriva da un dato di fatto: qualsiasi attacco crea rumore.

Saper rilevare questo rumore quale sintomo di un attacco in corso permetterà di intervenire prontamente con una reazione da parte dei sistemi a difesa dell’infrastruttura aziendale.

La chiave per aumentare il proprio livello di sicurezza di difesa è capire cosa si nasconde dietro al rumore che ogni hacker prima o poi produce con le proprie azioni.

Questo lo possono fare appunto i sistemi EDR/XDR, ma non è ancora sufficiente.

Una volta rilevato il rumore dell’attacco, dovremo filtrarlo e ripulirlo dai segnali non significativi (il rumore di fondo), per concentrarci solo su quelli che potrebbero rappresentare un attacco reale.

Le informazioni che EDR/XDR rilevano vanno quindi correlate ed analizzate. Oggi lo si può fare con il Machine Learning (ML) e con l’intelligenza artificiale (AI) del motore di threat intelligence realizzato dal fornitore dell’EDR che è in grado a catalogare e clusterizzare milioni di eventi ed i loro comportamenti tipici, grazie anche all’ analisi comportamentale (“User Behavior Analytics”).

La correlazione e l’analisi degli eventi rilevati da EDR/XDR può essere fatta da un sistema SIEM (Security Information and Event Management) che – oltre agli eventi provenienti da EDR – raccoglie e correla anche gli eventi provenienti da altre fonti, quali firewall, DNS server, IDS (Intrusion detection system), IPS (Intrusion prevention system), WAF (Web Application Firewall).

Ma chi analizza i tanti dati che il SIEM raccoglie e correla?

E chi decide come intervenire in caso di sospetto attacco?

Non è utile avere tante informazioni – generate dagli strumenti che abbiamo qui descritto – se poi non si è in grado di gestirle.

Per completare questa architettura l’azienda può utilizzare le proprie risorse IT interne, oppure ricorrere ad un servizio esternalizzato, cioè un SOC (Security Operations Center).

Il SOC è un’unità di analisti di sicurezza che si occupano di gestire e valutare tutti i dati che vengono raccolti dagli strumenti come EDR, XDR, SIEM, ecc.

Un’azienda può anche dotarsi di un proprio SOC interno, ma tale opzione, per i costi che comporta, è praticabile solo in grandi organizzazioni.

Più frequentemente le aziende ricorrono a SOC esternalizzati collocati presso MSSP (Managed Security Service Provider).

Questa soluzione offre il vantaggio di poter disporre di risorse e competenze avanzate, strumenti di controllo sempre aggiornati ed un servizio 24/7, cioè attivo per 24 ore al giorno per 7 giorni alla settimana. Non dimentichiamoci mai che gli attaccanti molto spesso cercano di colpire nei momenti in cui l’azienda è meno presidiata o è addirittura chiusa, per esempio di notte e nei weekend.

Quindi la protezione dovrebbe essere sempre attiva!

Le architetture qui descritte rappresentano le soluzioni di cybersecurity che oggi le aziende dovrebbero adottare, andando oltre i semplici ed ormai superati programmi antivirus.

3. Le altre misure importanti

Segnaliamo – in conclusione – le altre misure necessarie per costruire un’architettura di sicurezza completa e coerente.

Disaster Recovery Plan (DRP), il piano che ogni azienda dovrebbe aver predisposto preventivamente per essere pronta ad affrontare qualsiasi tipo di incidente informatico. Alla base di tutto ci deve essere un’analisi, che parte da queste domande:

» quanto sono importanti i miei dati?

» quanti dati posso permettermi di perdere senza creare un danno alla mia azienda?

» quanto tempo posso perdere per il ripristino dei miei dati, prima di subire danni?

Da queste valutazioni (cioè il Risk Assessment) saremo in grado di stabilire:

» quali dati sottoporre al backup;

» la frequenza backup (un’ora, un giorno, una settimana…);

» che modalità di backup scegliere (NAS, cloud, nastri, ecc.)

» ovviamente sulla base di una valutazione costi/benefici.

Adozione di sistemi Antispam avanzati: è noto che l’email rappresenta ancora oggi il principale vettore d’attacco.

Quindi un antispam efficace rappresenta una misura di protezione indispensabile.

Ma un antispam potrebbe risultare poco efficace se non correttamente configurato.

Dovremo quindi configurare correttamente i parametri ed i setup relativi ai protocolli di controllo che l’antispam utilizza ed in particolare:

» Sender Policy Framework (SPF): consente di verificare che una email inviata da un dato dominio arrivi effettivamente da uno degli host abilitati dai gestori del dominio stesso. È definito nello standard RFC 7208.

» DomainKeys Identified Mail (DKIM): permette ai gestori di un dominio di aggiungere una firma digitale tramite chiave privata ai messaggi di posta elettronica. È stato standardizzato nel 2011 con la RFC 6376.

» Domain-based Message Authentication, Reporting and Conformance (DMARC): è un sistema di validazione dei messaggi di posta elettronica. È stato sviluppato principalmente per contrastare l’email spoofing. Le caratteristiche di DMARC sono state definite nella RFC 7489 del marzo 2015.

4. Cosa abbiamo dimenticato?

“Il fattore umano è veramente l’anello più debole della sicurezza” (cit. “The Art of Deception” Kevin Mitnick – 2002).

Sappiamo che oltre il 90% degli attacchi informatici sono causati dall’ERRORE UMANO, quindi è indispensabile fare la FORMAZIONE agli utenti che utilizzano dispositivi informatici.

La formazione è richiesta anche dal GDPR all’Art. 39 – Compiti del responsabile della protezione dei dati (DPO):

Il responsabile della protezione dei dati è incaricato almeno dei seguenti compiti:

b) …la sensibilizzazione e la formazione del personale che partecipa ai trattamenti e alle connesse attività di controllo;

Quindi qualsiasi azienda – piccola o grande – dovrebbe prevedere programmi periodici di formazione sulla sicurezza informatica, per trasformare l’utente “da anello debole della catena della sicurezza a prima linea di difesa”.

5. L’autore

Giorgio Sbaraglia, ingegnere, svolge attività di consulenza e formazione per la sicurezza informatica e per la privacy.

Tiene corsi su questi temi per molte importanti società italiane di formazione, tra le quali ABIFormazione e 24Ore Business School.

È coordinatore scientifico del Master “Cybersecurity e Data Protection” della 24Ore Business School.

È membro del Comitato Scientifico CLUSIT (Associazione Italiana per la Sicurezza Informatica) e certificato “Innovation Manager” da RINA.

Ricopre incarichi di DPO (Data Protection Officer) presso aziende e Ordini Professionali.

È autore dei libri:

» “GDPR kit di sopravvivenza” (Editore goWare),

» “Cybersecurity kit di sopravvivenza. Il web è un luogo pericoloso. Dobbiamo difenderci!” (2a edizione 2022, Editore goWare),

» “iPhone. Come usarlo al meglio. Scopriamo insieme tutte le funzioni e le app migliori” (Editore goWare).

Collabora con CYBERSECURITY360 testata specialistica del gruppo Digital360 per la Cybersecurity.

Scrive anche per ICT Security Magazine, per AGENDA DIGITALE e per la rivista CLASS.

Su qualunque Router e Firewall puoi attivare la protezione FlashStart® Cloud per mettere in sicurezza i device desktop e mobile e i dispositivi IoT sulle reti locali.