Hacker, wie wir uns verteidigen können: Wie sollten wir mit Cyber-Bedrohungen umgehen?

Um einen immer aggressiveren und raffinierteren Cyberangriff abwehren zu können, müssen wir in der Lage sein – noch bevor wir uns für technologische Lösungen entscheiden -, den richtigen Ansatz zu wählen und die richtige Verteidigungshaltung einzunehmen, die berücksichtigt, wie der Angreifer vorgeht.

Der Angreifer, den man korrekterweise eher als „Cyberkriminellen“ denn als Hacker bezeichnen sollte, hat den Vorteil, dass er zuerst zuschlägt: Überraschungsangriffe.

Wir wissen nicht, wann sie angreifen und vor allem, wo und wie sie angreifen werden.

In meiner Tätigkeit als Berater stelle ich diese Bedingung gerne anhand eines einfachen Beispiels dar: Für einen Angreifer würde es genügen, dass ein Benutzer auf eine E-Mail klickt, für einen IT-Manager würde es genügen, dass kein Benutzer auf eine E-Mail klickt.

Anhand dieses einfachen Beispiels wird deutlich, dass es für die Verteidigung entscheidend ist, „so zu denken, wie der Angreifer denken würde„.

Dieses Konzept – grundlegend für die richtige Herangehensweise an die Cybersicherheit – wird in dem berühmten Handbuch „Die Kunst des Krieges“, das der General und chinesische Philosoph Sun Tzu vor 2500 Jahren geschrieben hat, auf sehr effiziente Weise mit dem Satz ausgedrückt: „Wer seinen Feind ebenso gut kennt wie sich selbst, sollte sich nicht davor fürchten, hundert Schlachten zu schlagen“.

>> FlashStart schützt Sie vor Bedrohungen aus dem Internet und blockiert den Zugang zu gefährlichen Websites. Starten Sie jetzt Ihre kostenlose Testversion

1. Die Grundprinzipien der Cybersicherheit

Schauen wir uns an, welches die richtigen Verfahren sind, auf denen wir eine effiziente Cybersicherheitsarchitektur aufbauen müssen.

Wir haben nicht zufällig von „Architektur“ gesprochen, denn Cybersicherheit kann nicht mit isolierten Maßnahmen und Technologien aufgebaut werden, sondern nur mit einer eng koordinierten und voneinander abhängigen Aktion zwischen ihnen. Das erste Konzept, das man sich vor Augen halten sollte, ist das der „mehrschichtigen Sicherheit“, d. h. der Sicherheit auf mehreren Ebenen.

Ich erkläre das dem berühmten Kevin Mitnick auf einfache, aber sehr effiziente Weise mit dem Bild der bekannten süßen M&Ms, die außen hart sind… aber innen weich!

Was hat dieses Bild zu bedeuten? Ganz einfach: Wenn man die äußere Schale aufgebrochen hat, gibt es keine weiteren Schalen mehr, sondern nur noch den weichen Teil. Bei der Cybersicherheit dürfen wir diesen Fehler nicht begehen, sondern müssen eine mehrschichtige Verteidigung anwenden: Der Angreifer könnte es schaffen, eine Verteidigungsschicht zu durchbrechen, aber dann würde er eine andere finden und dann noch eine!

Ein weiteres wesentliches Prinzip, das wir anwenden müssen, ist das der Zero Trust Architecture (ZTA).

Die traditionellen Schutztechniken, die bisher von den Unternehmen angewandt wurden, sind nicht mehr zeitgemäß und nicht effizient genug, um neue Bedrohungen abzuwehren, die aus dem Netz kommen.

Es ist an der Zeit, den Verteidigungsansatz für die Cyber-Systeme von Unternehmen zu ändern, und zwar mit einem radikalen Paradigmenwechsel und einem Verteidigungsmodell, das in der Tat eine vollständige Architektur darstellt und keinen Bereich vom Schutz ausschließt.

In den letzten Jahren – und leider auch heute noch in vielen Unternehmen! – die Aufmerksamkeit hauptsächlich auf die PRÄVENTION, auf Schutzmaßnahmen konzentriert.

Es wurde versucht, den Angreifer daran zu hindern, in das Cyber-System einzudringen und es zu verletzen.

Das heutige Szenario von Bedrohungen und TTP (Techniken, Taktiken und Verfahren) verlangt jedoch, dass man sich mit aggressiven Angriffen befasst, die unsere Verteidigung aushebeln könnten und so schnell wie möglich identifiziert und bekämpft werden sollten: Das ist das Konzept der ERKENNTNIS, etwas, das wir mit sehr starken Instrumenten in die Tat umsetzen sollten.

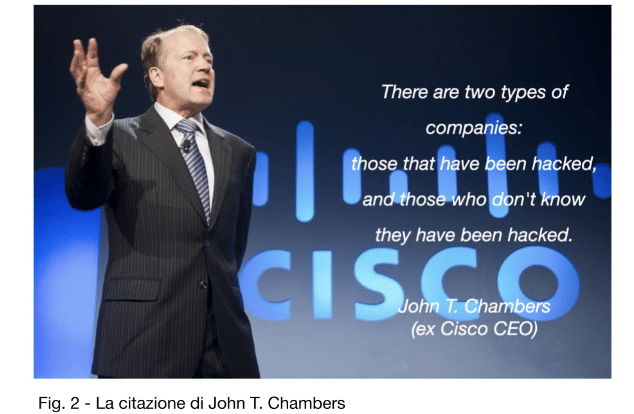

Um diese Situation darzustellen, zitieren wir den Satz von John T. Chambers, dem ehemaligen CEO von Cisco System: „Es gibt zwei Arten von Unternehmen: diejenigen, die gehackt wurden, und diejenigen, die nicht wissen, dass sie gehackt wurden“.

Die Aufmerksamkeit muss auch auf das Aufspüren von Vorfällen gerichtet werden, um sie so schnell wie möglich zu bewältigen und den Schaden auf ein Minimum zu reduzieren. Die schlimmsten Angriffe sind heute als APT (Advanced Persistent Threat) bekannt: Es handelt sich um ausgeklügelte Angriffe, die auch sehr gezielt sind und mit dem Eindringen von Cyberkriminellen in das ins Visier genommene Unternehmensnetz beginnen.

Sie sind fortgeschritten, weil sie sehr fortschrittliche Hacking-Techniken mit mehreren Angriffsträgern verwenden.

Sie sind hartnäckig, weil sie aufgrund ihrer hohen Raffinesse nur schwer aufzuspüren sind; zwischen dem ersten Angriff und der Entdeckung mit eventueller Neutralisierung können Monate vergehen.

Diese Zeitspanne wird als „Zeitfenster der Kompromittierung“ oder „Verweildauer“ bezeichnet und beträgt normalerweise mehr als 220 Tage. Nach der Entdeckung des Angriffs dauert es etwa 75 Tage, bis die durch den Angriff verursachten Schäden beseitigt sind.

Die APT-Angriffe werden in der Regel in sieben Phasen entwickelt:

» Aufklärung (Informationssammlung): Dies ist die Phase, in die der Angreifer am meisten Zeit und Ressourcen investiert, denn genau das entscheidet über Erfolg oder Misserfolg des Angriffs. Es werden auch OSINT-Techniken (Open-Source INTelligence) eingesetzt, um Informationen über das Ziel zu sammeln;

» Eindringen in das Netz (Exploitation): Hier kommt in der Regel der menschliche Faktor ins Spiel, indem Social-Engineering-Techniken wie Phishing, Baiting, Spear-Phishing, Watering Hole eingesetzt werden (dies sind die gleichen Techniken, die auch bei kleineren Zielen zum Einsatz kommen und sich ebenfalls auf den menschlichen Faktor stützen, was nicht oft genug erwähnt werden kann). Sie können auch Exploit-Kits, SQL-Injection-Techniken, XSS oder „brutale Gewalt“-Angriffe verwenden;

» Identitätsdiebstahl (Credential Dumping): Sobald die Angreifer Zugang zu dem angegriffenen System erhalten haben, versuchen sie, so tief wie möglich einzudringen. Sie führen die c.d. Privilege Escalation aus: Mit seitlichen Bewegungen versuchen sie, die wichtigsten administrativen Anmeldeinformationen zu erlangen. Dazu verwenden sie spezielle Tools wie z.B.: Mimikatz (https://github.com/ParrotSec/mimikatz) und viele andere, die in den unendlichen Weiten des Internets leicht erhältlich sind;

» Installation von Malware: Sobald die Angreifer eingedrungen sind, stellen sie eine Verbindung zu ihrem C&C-Server (Command&Control) her, um die Malware herunterzuladen, mit der sie die Kontrolle über das System erlangen und den Angriff abschließen. Diese Art von Software wird als RAT (Remote Administration Tool, siehe Glossar) bezeichnet und wird verwendet, um die Kontrolle über die Zielsysteme zu übernehmen;

» Zugangserhaltung: Schaffung einer Hintertür: Hierbei handelt es sich um eine Lösungstechnik, die den Zugang zu einem System unter Umgehung der üblichen Schutzmechanismen offen hält. RAT wird daher zur Installation einer Hintertür verwendet, die es den Angreifern ermöglicht, sich jederzeit Zugang zum System zu verschaffen;

» Datenexfiltration: Datendiebstahl ist das eigentliche Ziel des Angriffs, daher versucht der Angreifer, die CVD (Critical Value Data) zu identifizieren und zu stehlen, wobei er auch Skripte für eine automatische Suche einsetzt. Sobald sie identifiziert sind, müssen sie diese Daten extrahieren, was möglichst „geräuschlos“ geschehen muss, damit sie vom „Erkennungssystem“ des Opfers nicht bemerkt werden;

» Persistenz (Spuren verwischen): Schließlich wird der Angreifer versuchen, so lange wie möglich im System zu bleiben (sogar monatelang, wie wir gesehen haben), ohne von den Abwehrsystemen entdeckt zu werden. Er wird daher Techniken zur Manipulation und Löschung von Systemprotokollen anwenden und Daten und Software, die für den Angriff verwendet wurden, löschen.

Die TTP (Technik, Taktik und Vorgehensweise), die in den verschiedenen Phasen des Angriffs eingesetzt werden, werden im Allgemeinen notiert und wiederholt: Jeder Angreifer hat seinen eigenen Modus Operandi. Wenn Sie sich gegen Hacker schützen wollen, müssen Sie daher diese TTP kennen („Kenne deinen Feind“, zit. nach Sun Tzu).

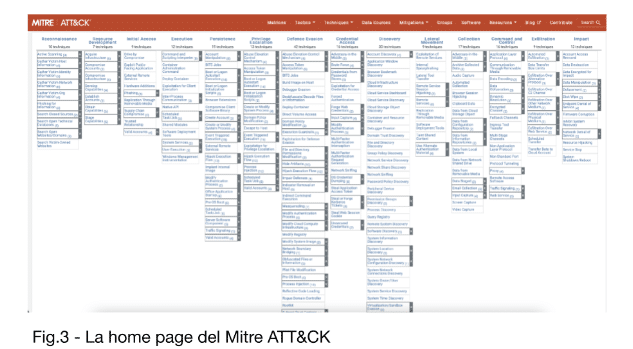

Eine nützliche Quelle für das Wissen über Angriffe ist das Projekt Adversarial Tactics, Techniques and Common Knowledge (ATT&CK) von MITRE, einer Gruppe von Forschern ohne Erwerbszweck, die mit der amerikanischen Regierung zusammenarbeiten. ATT&CK ist eine Wissensbasis, die auf der Untersuchung von Millionen von Cyberangriffen in der realen Welt beruht.

Mitre ATT&CK kategorisiert Cyber-Bedrohungen anhand verschiedener Faktoren, wie der Taktik, mit der in das IT-System eingedrungen wird, der Art der ausgenutzten Schwachstelle des Systems, der verwendeten Malware-Instrumente und der mit dem Angriff verbundenen kriminellen Gruppe. Auf diese Weise können wir die verschiedenen Taktiken erkennen, die in jeder Phase des Angriffs eingesetzt werden, von der Aufklärung (Phase eins) bis hin zu Privilege Escalation und Persistence und vielen anderen.

Auf der gleichen Seite finden wir auch die Verbindungen zwischen der TTP (klassifiziert mit dem Buchstaben T und einem Zahlencode) und den eingesetzten Bedrohungsakteuren (klassifiziert mit dem Buchstaben G und einem Zahlencode): wie bereits erwähnt, hat jeder Angreifer seinen eigenen typischen Modus Operandi, der oft erkennbar ist.

Mitre ATT&CK bietet noch weitere Informationen: Für jedes TTP gibt es eine Liste der „Mitigations“ (klassifiziert mit dem Buchstaben M und einem numerischen Code) sowie der Detection-Instrumente (klassifiziert mit den Buchstaben DS und einem numerischen Code).

2. Die Maßnahmen zum Schutz und zur Aufdeckung

Dank dieser Kenntnisse können wir Maßnahmen zum Schutz, zur Erkennung und zur Abschwächung von Angriffen ergreifen.

Die erste unverzichtbare Phase ist die der Cyber-Risikobewertung: Wir müssen die Risiken analysieren, die wir eingehen, wenn unser Cyber-System gefährdet ist, und dabei jeden Aspekt der gewählten Architektur bewerten.

Mit anderen Worten, nehmen wir uns ein Beispiel an den Maßnahmen, die wir bei der Pflege unserer Gesundheit ergreifen: Es macht keinen Sinn, Medikamente einzunehmen, wenn wir uns nicht vorher einer Analyse und medizinischen Diagnose unterzogen haben.

Nach der Analyse und Identifizierung der Risiken müssen wir die Maßnahmen zur Risikominderung anhand von Prioritätskriterien festlegen (zunächst die Risiken, die als am wichtigsten eingestuft werden).

Es ist auch gut zu wissen, dass die traditionelle „signaturbasierte“ Antivirensoftware nicht mehr ausreicht, da die heutigen Angreifer die so genannte „Polymorphismus“-Technik anwenden: Um die Antimalware auszutricksen, brauchen sie nur einen Code zu erstellen, der ihr unbekannt ist. All dies kann auf äußerst einfache Weise geschehen: Sie müssen keine völlig neue Malware entwickeln, sondern lediglich die Signatur einer bereits vorhandenen Malware ändern, und das Antivirenprogramm ist nicht mehr in der Lage, sie zu erkennen.

Daher müssen wir fortschrittliche Erkennungssysteme wie EDR (Endpoint Detection and Response) oder – noch besser – XDR (Extended Detection and Response) einsetzen: Der Unterschied besteht darin, dass EDR auf dem Endpunkt arbeitet, während die XDR-Instrumente die Sicherheit der gesamten Unternehmensinfrastruktur kontrollieren.

Der Nutzen dieser EDR/XDR-Systeme ergibt sich aus einer Tatsache: Jeder Angriff erzeugt Lärm.

Wenn Sie wissen, wie Sie dieses Geräusch, das ein Symptom des eigentlichen Angriffs ist, erkennen können, sind Sie in der Lage, schnell mit einer Reaktion des Abwehrsystems der Unternehmensinfrastruktur einzugreifen.

Der Schlüssel zur Erhöhung Ihrer Verteidigungssicherheit liegt darin, zu verstehen, was sich hinter dem Lärm verbirgt, den jeder Hacker früher oder später mit seinen Aktionen erzeugt.

Dies kann durch den Einsatz von EDR/XDR-Systemen erreicht werden, reicht aber dennoch nicht aus. Sobald das Angriffsrauschen erkannt wurde, müssen wir es filtern und von allen unbedeutenden Geräuschen (z. B. Hintergrundrauschen) befreien, damit wir uns auf das konzentrieren können, was einen echten Angriff darstellen könnte.

Die von EDR/XDR erfassten Informationen müssen korreliert und analysiert werden. Heutzutage ist dies durch den Einsatz von maschinellem Lernen (ML) und künstlicher Intelligenz (KI) aus dem intelligenten

Bedrohungsmotor möglich, der von den EDR-Herstellern entwickelt wurde und der in der Lage ist, Millionen von Ereignissen zusammen mit ihren typischen Verhaltensweisen zu katalogisieren und zu gruppieren, auch dank der „User Behaviour Analytics“.

Die Korrelation und Analyse der von EDR/XDR erkannten Ereignisse kann von einem SIEM-System (Security Information and Event Management) übernommen werden, das neben den vom EDR stammenden Ereignissen auch die von anderen Systemen wie Firewall, DNS-Server, IDS (Intrusion Detection System), IPS (Intrusion Prevention System) und WAF (Web Application Firewall) stammenden Ereignisse sammelt und korreliert.

Aber wer analysiert die große Menge an Daten, die SIEM sammelt und korreliert?

Wer entscheidet, wie im Falle eines vermuteten Angriffs einzugreifen ist?

Es hat keinen Sinn, viele Informationen zu haben – die von den genannten Instrumenten erzeugt werden -, wenn wir nicht in der Lage sind, sie zu verwalten.

Um diese Unternehmensarchitektur zu vervollständigen, können wir unsere internen IT-Ressourcen nutzen oder sogar externe Hilfe in Anspruch nehmen, wie zum Beispiel ein SOC (Security Operations Centre).

Das SOC ist eine Sicherheitsanalyseeinheit, die alle Daten verwaltet und auswertet, die von Instrumenten wie EDR, XDR, SIEM usw. gesammelt werden.

Ein Unternehmen kann sogar ein eigenes internes SOC einrichten, was jedoch sehr kostspielig ist und daher in der Regel nur von sehr großen Organisationen durchgeführt wird.

Häufiger wenden sich Unternehmen an externe SOCs, die mit MSSP (Managed Security Service Provider) verbunden sind.

Diese Lösung bietet den Vorteil, dass sie über Ressourcen und fortschrittliche Kompetenzen verfügt, die Kontrollinstrumente immer auf dem neuesten Stand sind und ein 24/7-Service angeboten wird. Wir sollten nie vergessen, dass Angreifer oft versuchen, ihre Ziele genau dann anzugreifen, wenn ein Unternehmen Personalmangel hat oder sogar geschlossen ist, z. B. in der Nacht oder am Wochenende.

Deshalb sollte der Schutz immer aktiv sein!

Die beschriebene Architektur stellt die Sicherheitslösungen dar, die heutzutage jedes Unternehmen einsetzen sollte und die über die üblichen und sehr einfachen Antivirenprogramme hinausgehen, die inzwischen überwunden wurden.

3. Andere wichtige Maßnahmen

Abschließend möchten wir auf die anderen Maßnahmen hinweisen, die für den Aufbau einer vollständigen und aktuellen Sicherheitsarchitektur erforderlich sind.

Disaster Recovery Plan (DRP), der Plan, den jedes Unternehmen bereithalten sollte, um auf jede Art von Cybervorfall reagieren zu können. Am Anfang sollte eine Analyse stehen, die mit folgenden Fragen beginnt:

» Wie wichtig sind meine Daten?

» Wie viele Daten kann ich potenziell verlieren, ohne dass meinem Unternehmen ein Schaden entsteht?

» Wie viel Zeit kann ich verlieren, um meine Daten zu ersetzen, bevor ich einen Schaden erleide?

Anhand dieser Bewertungen (Risikobewertung) werden wir in der Lage sein, zu verstehen:

» Welche Daten sollten gesichert werden?

» Wie häufig sollten wir Backups durchführen (jede Stunde, jeden Tag, jede Woche…)

» Welche Art der Datensicherung sollten wir wählen (NAS, Cloud, Bänder usw.)

» Offensichtlich auf der Grundlage von Kosten/Nutzen-Bewertungen

Einführung fortschrittlicher Antispam-Systeme: Es ist festzustellen, dass E-Mails auch heute noch die wichtigsten Angriffsmittel darstellen.

Ein effizientes Antispam-System ist daher eine unverzichtbare Schutzmaßnahme. Allerdings kann ein Antispam-System sehr ineffizient sein, wenn es nicht korrekt eingerichtet ist. Wir sollten die Parameter und relativen Einstellungen der Kontrollprotokolle, die der Antispam verwendet, korrekt einrichten:

» Sender Policy Framework (SPF): Damit können Sie überprüfen, ob eine E-Mail, die Ihnen von einer Domäne geschickt wurde, tatsächlich von den Hosts der betreffenden Domäne stammt. Wie im Standard RFC 7208 definiert.

» DomainKeys Identified Mail (DKIM): Ermöglicht es den Inhabern einer Domain, elektronische Post mit einer digitalen Signatur durch einen privaten Schlüssel zu versehen. Dies wurde 2011 mit dem RFC 6376 standardisiert.

» Domain-based Message Authentication, Reporting and Conformance (DMARC): Dies ist ein System zur Validierung von Nachrichten für elektronische Post. Es wurde in erster Linie für die Kontrolle von Spoofing-E-Mails entwickelt. Die DMARC-Merkmale wurden im März 2015 in RFC 7489 definiert.

4. Was haben wir vergessen?

„Der menschliche Faktor ist wirklich das schwächste Glied in der Sicherheit„ (zit. ‚The Art of Deception‘ Kevin Mitnick – 2022).

Wir wissen, dass über 90 % der Cyberangriffe durch menschliche Fehler verursacht werden, daher ist es unerlässlich, die Benutzer, die die Cybergeräte nutzen, zu FORMIEREN.

Die Ausbildung wird auch von GDPR Art. 39 – Aufgabe des Datenschutzbeauftragten (DSB):

Der Datenschutzbeauftragte ist für die folgenden Aufgaben verantwortlich:

b) … die Sensibilisierung und Schulung des Personals, das an der Verarbeitung im Zusammenhang mit Kontrolltätigkeiten beteiligt ist;

Daher sollte jedes Unternehmen – ob groß oder klein – regelmäßige Schulungsprogramme zur Cybersicherheit anbieten, um den Benutzer vom „schwächsten Glied in der Sicherheitskette zur ersten Verteidigungslinie“ zu machen.

5. Der Autor

Giorgio Sbaraglia, Ingenieur, ist als Berater und Ausbilder für Cybersicherheit und Datenschutz tätig.

Er hat Kurse zu diesen Themen für viele wichtige italienische Bildungsunternehmen gehalten, darunter ABIFormazione und 24Ore Business School.

Er ist auch wissenschaftlicher Koordinator des Masterstudiengangs „Cybersicherheit und Datenschutz“ an der 24Ore Business School.

Er ist Mitglied des wissenschaftlichen Komitees CLUSIT (Italienischer Verband für Cybersicherheit) und zertifizierter Innovationsmanager“ der RINA.

Er übernimmt DSB-Aufgaben für verschiedene Unternehmen und Berufsverbände.

Autor der Bücher:

» GDPR-Überlebenspaket“ (goWare publishing)

» Cybersecurity Survival Kit“. Das Netz ist lang und gefährlich. Wir müssen uns verteidigen“ (2. Auflage 2022, goWare publishing)

» iPhone. Wie man das Beste aus ihm herausholt. Entdecken wir gemeinsam die besten Funktionen und Apps“ (goWare publishing)

Mitarbeit bei CYBERSECURITY360 Fachmagazin der Digital360 group für Cybersecurity.

Schreibt auch für das ICT Security Magazine, für AGENDA DIGITALE und die Zeitschrift CLASS.

Sie können den FlashStart® Cloud-Schutz auf jeder Art von Router und Firewall aktivieren, um Desktop- und Mobilgeräte sowie IoT-Geräte in lokalen Netzwerken zuverlässig zu schützen.