Cómo protegerse de los hackers: cuál debe ser nuestro enfoque para defendernos de una ciberamenaza.

Para poder defendernos de un ciberataque que hoy en día es cada vez más agresivo y sofisticado, debemos ser capaces -incluso antes de elegir soluciones tecnológicas- de adoptar el enfoque correcto, de tener la postura defensiva adecuada que tenga en cuenta cómo opera el atacante.

El atacante, que debería definirse correctamente como «cibercriminal» más que hacker, tiene la ventaja de sus primeros movimientos: ataques sorpresa.

No sabemos cuándo atacarán y, sobre todo, dónde y cómo lo harán.

En mi actividad de consultor, me gusta representar esta condición con un ejemplo sencillo: para un atacante bastaría con que un usuario hiciera clic en un correo electrónico, para un responsable informático bastaría con que ningún usuario hiciera clic en un correo electrónico.

De este ejemplo tan sencillo se desprende que, a efectos de defensa, es determinante «pensar como pensaría el atacante«.

Este concepto -fundamental para el correcto planteamiento en ciberseguridad- está expresado de forma muy eficaz en el célebre manual ‘El arte de la guerra’, escrito por el general y filósofo chino Sun Tzu hace 2500 años, con la frase: ‘Quien conoce a su enemigo tan bien como se conoce a sí mismo no debe temer tener cien batallas’ que hemos citado en un artículo precedente.

>> FlashStart te protege de una amplia gama de amenazas y bloquea el acceso a sitios dañinos ? Comience su prueba gratuita o solicite una cotizaciòn

1. Los principios fundamentales de la ciberseguridad

Veamos cuáles son los procedimientos correctos en los que debemos basar una arquitectura de ciberseguridad eficaz.

Hemos hablado -no por casualidad- de «arquitectura» porque la ciberseguridad no puede construirse con medidas y tecnologías aisladas, sino con la adopción de medidas entre ellas estrechamente coordinadas e interdependientes. El primer concepto a tener en cuenta es el de «layered security«, la seguridad hecha en múltiples capas.

Lo explicará, de forma sencilla pero muy eficaz, el famoso Kevin Mitnick con la imagen de los conocidos M&M dulces que son duros por fuera… ¡pero blandos por dentro!

¿Qué significa esta imagen? Muy sencillo, que una vez rota la cáscara que se ha construido por fuera, ya no hay más cáscaras, sólo queda la parte blanda. En ciberseguridad no debemos cometer este error, sino adoptar una defensa en múltiples capas: el atacante podría conseguir atravesar una capa de defensa, pero luego encontraría otra, ¡y luego otra!

Otro principio esencial a aplicar es el de la Arquitectura de Confianza Cero (ZTA) que hemos tratado en este artículo.

Las técnicas tradicionales de protección, adoptadas hasta ahora por las empresas, se han quedado anticuadas y no son lo suficientemente eficaces para defenderse de las nuevas amenazas que surgen en la red.

Es hora de cambiar el enfoque de defensa de los cibersistemas de las empresas, con un cambio radical de paradigma y un modelo de defensa que sea, de hecho, una arquitectura completa, sin dejar fuera de la protección ningún área.

En los últimos años -¡y lamentablemente aún hoy para muchas empresas! – la atención se ha centrado principalmente en la PREVENCIÓN, en las medidas de protección.

Tratando de detener al atacante de entrar y violar el sistema cibernético.

Sin embargo, el escenario actual de amenazas y TTP (técnicas, tácticas y procedimientos) pide considerar ataques agresivos que puedan derribar nuestras defensas y que deben ser identificados y tratados lo antes posible: este es el concepto de DETECCIÓN, algo que debemos poner en marcha utilizando instrumentos muy potentes.

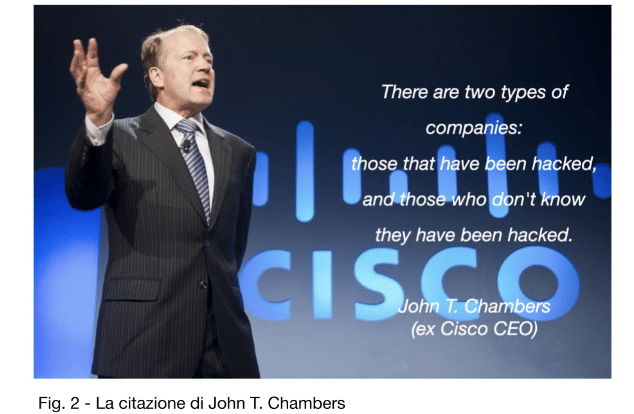

Para representar esta situación, citaremos la frase de John T. Chambers, ex CEO de Cisco System: «Hay dos tipos de empresas: las que han sido pirateadas y las que no saben que han sido pirateadas».

La atención debe ponerse también en detectar los incidentes, para poder tratarlos lo antes posible, reduciendo los daños al mínimo. Hoy en día los ataques más terribles se conocen como APT (Advanced Persistent Threat): son ataques sofisticados que además están extremadamente dirigidos, comienzan con la intrusión de los ciberdelincuentes en la red de la empresa que se ha puesto en el punto de mira.

Son avanzados porque utilizan técnicas de hacking muy avanzadas con múltiples portadores de ataque.

Son persistentes porque su elevado nivel de sofisticación los hace difíciles de detectar, pudiendo pasar meses entre el ataque inicial y la detección con eventual neutralización.

Este intervalo temporal se define como «ventana de compromiso» o «tiempo de permanencia» y suele ser superior a 220 días. Una vez detectado el ataque, el «remedio» tarda aproximadamente 75 días en solucionar los daños causados por el ataque.

Los ataques APT suelen desarrollarse en siete fases:

» Reconocimiento (Information Gathering): es la fase en la que el atacante invierte más tiempo y recursos, ya que es precisamente la que determinará el éxito o el fracaso del ataque. También se utilizan técnicas OSINT (Open-Source INTelligence) para recopilar información sobre el objetivo;

» Intrusión en la red (Explotación): generalmente, entra en juego el factor humano, utilizando técnicas de ingeniería social como el phishing, el baiting, el spear phishing, el watering hole (son las mismas técnicas que también se utilizan en objetivos más pequeños, apoyándose también en el factor humano, ¡algo que nunca se mencionará lo suficiente!) También pueden utilizar kits de exploits, técnicas de SQL Injection, XSS o ataques de «fuerza brutal»;

» Robo de identidad (volcado de credenciales): una vez que los atacantes han conseguido acceder al sistema atacado, intentarán penetrar tan profundamente como puedan. Ejecutan el c.d. Escalada de privilegios: con movimientos laterales intentan obtener las credenciales administrativas más importantes. Para ello utilizan herramientas específicas como: Mimikatz (https://github.com/ParrotSec/mimikatz) y muchas otras, fácilmente obtenibles en el infinito mundo de la web;

» Instalación de malware: una vez que los atacantes han entrado, se conectan a su servidor C&C (Command&Control) para descargar el malware con el que obtendrán el control del sistema y finalizarán el ataque. Este tipo de software se define como RAT (Remote Administration Tool, ver Glosario) y se utiliza para tomar el control de los sistemas objetivo;

» Mantenimiento del acceso: creación de una puerta trasera: se trata de una técnica de solución que mantiene abierto el acceso a un sistema evitando los mecanismos de protección habituales. Por lo tanto, la RAT se utiliza para instalar una puerta trasera, lo que permite a los atacantes acceder al sistema siempre que lo deseen;

» Exfiltración de datos: el robo de datos es el verdadero objetivo del ataque, por lo que el atacante tratará de identificar y robar los CVD (Critical Value Data), utilizando también scripts para una búsqueda automática. Una vez identificados necesitan extraer estos datos, lo que debe hacerse de la forma más «silenciosa» posible, pasando así desapercibidos para el sistema de «detección» de la víctima;

» Persistencia (cubrir huellas): por último, el atacante intentará permanecer dentro del sistema el mayor tiempo posible (incluso meses, como hemos visto), sin ser detectado por los sistemas de defensa. Para ello, utilizará técnicas de manipulación y anulación en el registro del sistema, anulando los datos y programas informáticos utilizados en el ataque.

Los TTP (técnica, táctica y procedimiento) utilizados durante las distintas fases del ataque suelen anotarse y repetirse: cada atacante tiene su propio modus operandi. Por lo tanto, a la hora de protegerse contra los hackers hay que conocer estas TTP («Conoce a tu enemigo» cit. Sun Tzu).

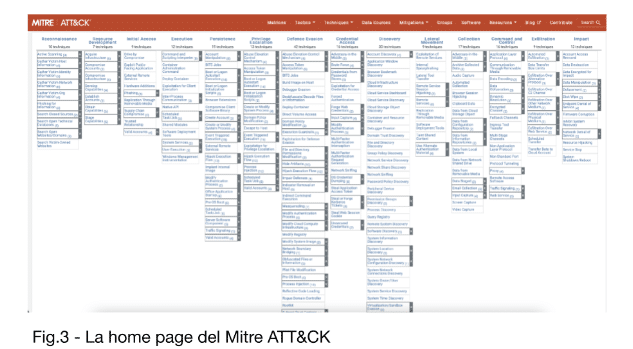

Una fuente útil de conocimientos sobre ataques es el proyecto Adversarial Tactics, Techniques and Common Knowledge (ATT&CK) de MITRE, un grupo de investigadores sin ánimo de lucro que trabajan con el gobierno estadounidense. ATT&CK es una base de conocimientos que se ha construido a partir del estudio de millones de ciberataques en el mundo real.

Mitre ATT&CK categoriza las ciberamenazas en función de varios factores, como las tácticas utilizadas para infiltrarse en el sistema informático, el tipo de vulnerabilidad del sistema explotado, los instrumentos de malware utilizados y el grupo criminal asociado al ataque. Consultando esto podemos ver y conocer las diferentes tácticas utilizadas para cada fase del ataque, desde el Reconocimiento (fase uno) hasta la Escalada de Privilegios y la Persistencia y muchas otras.

En el mismo sitio también encontraremos las conexiones entre el TTP (clasificado con la letra T y un código numérico) y los actores de la amenaza que se utilizan (clasificados con la letra G y un código numérico): tal y como hemos mencionado, cada atacante tiene su propio modus operandi típico que a menudo es reconocible.

Mitre ATT&CK también ofrece otra información: para cada TTP hay una lista de «mitigaciones» (clasificadas con la letra M y un código numérico), así como los instrumentos de detección (clasificados con las letras DS y un código numérico).

2. Las medidas de protección y detección

Gracias a este conocimiento, podemos optar por adoptar las medidas de protección, detección y mitigación de los ataques.

La primera fase indispensable es la de la evaluación del ciberriesgo: debemos analizar los riesgos que corremos cuando nuestro cibersistema está expuesto, evaluando cada aspecto de la arquitectura adoptada.

En otras palabras, tomando ejemplo de las medidas que adoptamos cuando cuidamos de nuestra salud: no tiene sentido tomar medicamentos si antes no nos hemos sometido a análisis y diagnósticos médicos.

Una vez analizados e identificados los riesgos, hay que definir las medidas de mitigación utilizando los criterios de prioridad (en primer lugar, los riesgos clasificados como más importantes).

También es bueno saber que el software antivirus tradicional «basado en firmas» ya no es suficiente, ya que los atacantes actuales adoptan la denominada técnica del «polimorfismo»: para conseguir engañar al antimalware basta con crear un código que le sea desconocido. Todo esto se puede hacer de una manera decisivamente sencilla: no hace falta construir un malware completamente nuevo, basta con modificar la firma de uno ya existente y el antivirus ya no será capaz de detectarlo.

Por lo tanto, tenemos que adoptar sistemas de detección avanzados como EDR (Endpoint Detection and Response) o -aún mejor- XDR (Extended Detection and Response): la diferencia es que mientras el EDR opera en el endpoint, los instrumentos XDR controlan la seguridad de toda la infraestructura de la empresa.

La utilidad de estos sistemas EDR/XDR se deriva de un hecho: cualquier ataque genera ruido.

Saber reconocer este ruido, síntoma del ataque en acto, permite intervenir rápidamente con una reacción del sistema de defensa de la infraestructura de la empresa.

La clave para aumentar el nivel de seguridad de su defensa es comprender qué se esconde detrás del ruido que, tarde o temprano, todo hacker producirá con sus acciones.

Esto puede hacerse utilizando los sistemas EDR/XDR, pero aún no es suficiente. Una vez detectado el ruido de ataque, debemos filtrarlo y limpiarlo de cualquier ruido insignificante (ruido de fondo, por ejemplo) para poder concentrarnos en aquello que podría presentar un ataque real.

La información que detecta EDR/XDR debe correlacionarse y analizarse. Hoy en día esto es posible mediante el uso de Machine Learning (ML) junto con la Inteligencia Artificial (IA) del motor de amenazas de inteligencia que han realizado los fabricantes de EDR que es capaz de catalogar y agrupar millones de eventos junto con sus comportamientos típicos, gracias también a «User Behaviour Analytics».

La correlación y el análisis de los eventos detectados por EDR/XDR pueden ser realizados por un sistema SIEM (Security Information and Event Management) que – aparte de los eventos procedentes del EDR – recoge y correlaciona también los eventos procedentes de otras fuentes como un cortafuegos, un servidor DNS, un IDS (Intrusion Detection System), un IPS (Intrusion Prevention System), un WAF (Web Application Firewall).

Pero, ¿quién analiza la gran cantidad de datos que el SIEM recopila y correlaciona?

¿Quién decide cómo intervenir en caso de sospecha de ataque?

De nada sirve tener mucha información -generada por los instrumentos que hemos mencionado- si no somos capaces de gestionarla.

Para completar esta arquitectura de empresa podemos utilizar nuestros recursos informáticos internos, o incluso conseguir ayuda externa, como un SOC (Centro de Operaciones de Seguridad).

El SOC es una unidad de análisis de seguridad que gestiona y evalúa todos los datos que recogen instrumentos como EDR, XDR, SIEM, etc.

Una empresa puede incluso tener su propio SOC interno, pero esto es muy costoso, por lo que sólo suelen hacerlo las organizaciones muy grandes.

Lo más frecuente es que las empresas recurran a SOC externos conectados a MSSP (Managed Security Service Provider).

Esta solución ofrece las ventajas de disponer de recursos y competencias avanzadas, instrumentos de control siempre actualizados y un servicio 24/7. Nunca debemos olvidar que los atacantes a menudo intentan atacar sus objetivos en el mismo momento en que una empresa tiene escasez de personal o incluso está cerrada, por ejemplo de noche o durante el fin de semana.

Por lo tanto, ¡la protección debe estar siempre activa!

La arquitectura que se ha descrito representa las soluciones de seguridad que hoy en día toda empresa debería adoptar, yendo más allá de los programas antivirus habituales y muy simples que ya se han superado.

3. Otras medidas importantes

Señalaremos -para concluir- las otras medidas necesarias para construir una arquitectura de seguridad completa y al día.

Disaster Recovery Plan (DRP), el plan que toda empresa debe tener preparado para afrontar cualquier tipo de incidente cibernético. En la base de todo debe haber un análisis, partiendo de estas preguntas

» ¿Qué importancia tienen mis datos?

» ¿Cuántos datos puedo perder potencialmente sin crear un daño a mi empresa?

» ¿Cuánto tiempo puedo perder en reemplazar mis datos antes de sufrir daños?

A partir de estas evaluaciones (Risk Assessment) seremos capaces de comprender:

» ¿De qué datos debemos hacer copias de seguridad?

» Con qué frecuencia debemos realizar copias de seguridad (cada hora, día, semana…)

» Qué tipo de copia de seguridad debemos elegir (NAS, nube, cintas, etc.)

» Obviamente, en función de la evaluación de costes y beneficios.

Adopción de sistemas antispam avanzados: se observa que los correos electrónicos representan, incluso hoy en día, los principales vehículos de ataque.

Por tanto, un antispam eficaz representa una medida de protección indispensable. Sin embargo, un antispam puede resultar bastante ineficaz si no se configura correctamente. Debemos configurar correctamente los parámetros y ajustes relativos de los protocolos de control que utiliza el antispam en particular:

» Sender Policy Framework (SPF): permite verificar si un correo electrónico que nos ha sido enviado desde un dominio procede efectivamente de los hosts del dominio en cuestión. Tal y como se define en la norma RFC 7208.

» DomainKeys Identified Mail (DKIM): permite a los propietarios de un dominio añadir una firma digital a través de una clave privada al correo electrónico. Se estandarizó en 2011 con el RFC 6376.

» Domain-based Message Authentication, Reporting and Conformance (DMARC): es un sistema de validación de mensajes para el correo electrónico. Se ha desarrollado principalmente para controlar la suplantación de correos electrónicos. Las características de DMARC se definieron como RFC 7489 en marzo de 2015.

4. ¿Qué hemos olvidado?

«El factor humano es realmente el eslabón más débil de la seguridad» (cit. «El arte del engaño» Kevin Mitnick – 2022).

Sabemos que más del 90% de los ciberataques son causados por ERRORES HUMANOS, por lo tanto es indispensable FORMAR a los usuarios que utilizarán los dispositivos cibernéticos.

La formación también es exigida por el GDPR Art. 39 – Tarea del responsable de la protección de datos (RPD):

El responsable de la protección de datos responde de las siguientes tareas:

b) … la sensibilización y formación del personal que participará en el tratamiento relacionado con las actividades de control;

Por lo tanto, cualquier empresa -grande o pequeña- debería ofrecer programas periódicos de formación sobre ciberseguridad, para que el usuario pase de ser «el eslabón más débil de la cadena de seguridad a ser la primera línea de defensa».

5. El autor

Giorgio Sbaraglia, ingeniero, ofrece consultoría y formación en seguridad de la información y privacidad.

Imparte cursos sobre estos temas para muchas de las principales empresas de formación italianas, como ABIFormazione y 24Ore Business School.

Es coordinador científico del máster «Ciberseguridad y Protección de Datos» de 24Ore Business School.

Es miembro del Comité Científico de CLUSIT (Asociación Italiana para la Seguridad de la Información) y «Gestor de la Innovación» certificado por RINA.

Ocupa puestos de DPO (Responsable de Protección de Datos) en varias empresas y asociaciones profesionales.

Es autor de los libros

» “GDPR kit di sopravvivenza” (Editore goWare),

» “Cybersecurity kit di sopravvivenza. Il web è un luogo pericoloso. Dobbiamo difenderci!” (2a edizione 2022, Editore goWare),

» “iPhone. Come usarlo al meglio. Scopriamo insieme tutte le funzioni e le app migliori” (Editore goWare).

Es colaborador de CYBERSECURITY360, Cybersecurity group’s specialist publication.

También escribe para ICT Security Magazine, para AGENDA DIGITALE, y para la revista CLASS.

En cualquier Router y Firewall puede activar la protección FlashStart® Cloud para asegurar dispositivos de escritorio y móviles y dispositivos IdC en las redes locales.