Spam prevention solution: come difendersi dalle minacce delle email

1. Posta elettronica e Spam

Oggi qualunque utente del web conosce molto bene lo “spam” e ne subisce i fastidi sempre più insistenti. Possiamo affermare che ormai la maggior parte delle email che riceviamo giornalmente siano classificabili come spam. E queste email sono tante!

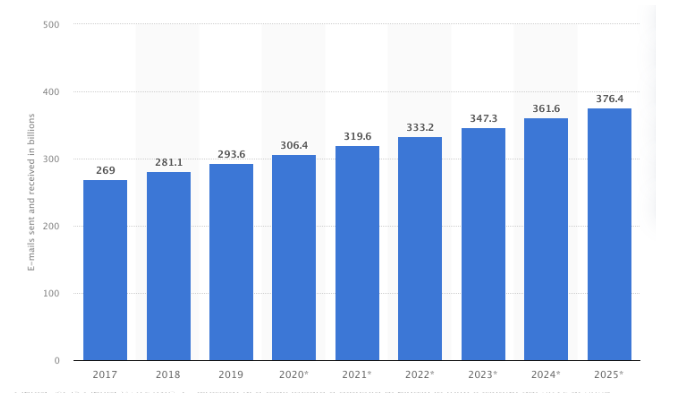

Come possiamo vedere dal grafico riportato in fig.1 (fonte statista.com) nel 2022 sono state inviate ogni giorno addirittura 333 miliardi di email e questo numero continua a crescere anno dopo anno.

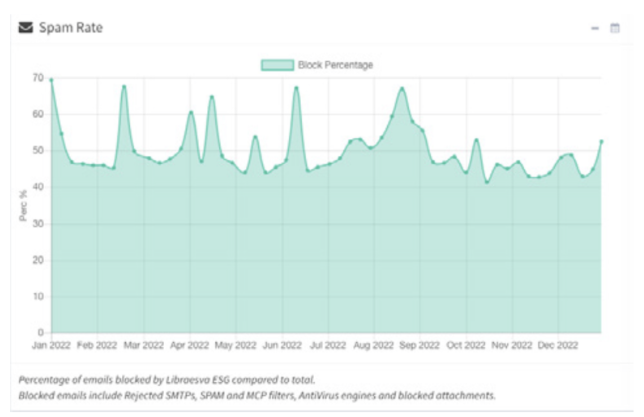

Secondo Libraesva, azienda italiana che realizza un noto software antispam, di tutte queste email una percentuale vicina al 50% è costituita da spam (fig.2) e quindi viene bloccata dall’antispam Libraesva.

Secondo Libraesva, azienda italiana che realizza un noto software antispam, di tutte queste email una percentuale vicina al 50% è costituita da spam (fig.2) e quindi viene bloccata dall’antispam Libraesva.

Quindi tutti noi siamo obbligati a convivere nella nostra vita digitale con il fenomeno dello spam, che si mostra sempre più fastidioso.

Anche perché una quota non trascurabile delle email di spam non si limita ad essere fastidiosa, ma si rivela addirittura aggressiva e con finalità malevole: si parla in questo caso di phishing. È quindi fondamentale – per aziende e utenti – adottare misure efficaci di prevenzione e protezione (spam prevention solution).

2. Spam: da dove nasce questa parola

Tutti sanno – e molto bene! – cosa è lo spam, ma pochi conoscono l’etimologia di questo termine che quando è nato non era in alcun modo associato né al mondo di Internet, né ad una particolare tipologia di messaggi di posta elettronica.

Il vocabolo “spam” deriva dalla crasi di due parole in lingua inglese: “spiced” e “ham” ed indicava, in origine, un marchio di carne in scatola condita con spezie, che utilizzava soprattutto carne di maiale tritata e prodotta dalla società americana “Hormel Foods” a partire dagli anni Trenta del secolo scorso.

Si trattava di un prodotto dal costo contenuto, di qualità mediocre e non particolarmente appetitoso.

Forse anche grazie a questo basso costo la società produttrice ottenne un contratto per la fornitura di tale carne in scatola all’Esercito e alla Marina statunitensi.

Durante la Seconda guerra mondiale e poi nella Gran Bretagna in crisi economica dell’immediato dopoguerra, queste scatolette di “spam” divennero la base dell’alimentazione per molti cittadini inglesi. La parola “spam” acquisì il significato di qualcosa di disgustoso, ma inevitabile.

Ma per arrivare al significato attuale bisogna attendere il 1970 ed il gruppo Monty Python che realizzò uno sketch comico ambientato in un ristorante il cui menù si componeva interamente di pietanze a base di “spam”, la citata carne in scatola.

La cameriera del locale illustrava il menù costituito esclusivamente dalla carne “spam”, mentre un gruppo di avventori ripeteva ossessivamente la parola, “Spam, spam, spam!”, in pratica impendendo ogni conversazione agli altri avventori.

Grazie a questo sketch, diventato famoso, il termine “spam” è diventato sinonimo di informazione indesiderata ed importuna.

Ma la posta elettronica non era ancora nata: ricordiamo che la prima email della storia fu scritta nel 1971 da Raymond “Ray” Tomlinson che utilizzò ARPANET (la rete nata nel 1969 e poi diventata Internet) per inviare un messaggio di posta elettronica tra le prime Università collegate attraverso questa rete. Dobbiamo a Ray Tomlinson l’idea di utilizzare il simbolo @ per separare il nome dal dominio in un indirizzo email.

Dalla nascita dell’email allo spam il passo è stato relativamente breve: già negli anni ’90 uso della posta elettronica si stava diffondendo e si verificarono i primi casi di invii massivi di email: in alcuni casi si trattava di messaggi inviati per errore a causa di malfunzionamenti di programmi nei newsgroup, in altri casi si trattò di messaggi pubblicitari spediti in gran quantità.

I destinatari di tali fastidiosi ed inopportuni messaggi usarono proprio la parola “spam” per definire in modo efficace tali messaggi.

E per concludere: nonostante “spam” abbia assunto il significato che conosciamo, i prodotti a base di carne in scatola della “Hormel Foods” – aventi ancora tale nome – sono ancora in vendita negli Stati Uniti.

>> FlashStart è il webfilter che blocca ogni giorno 80 milioni di siti indesiderati – Richiedi ora un’offerta e Inizia subito la tua prova gratuita

3. Cosa è lo Spam e perché rappresenta un pericolo

Lo spam può essere definito come “invio di email in genere in modo massivo ed anonimo, tale da risultare indesiderato e fastidioso”.

Ma se la maggior parte dell’email di spam si limita ad essere fastidiosa, una quota non trascurabile di esse ha finalità malevole per veicolare attacchi informatici o truffe. In questi casi lo spam assume la forma del phishing, che è necessario contrastare.

Dobbiamo essere consapevoli che l’email rappresenta ancora oggi il principale vettore d’attacco, addirittura il 78% secondo il Rapporto YOROY 2022.

Nella maggioranza dei casi le queste email di phishing sono utilizzate per:

» veicolare un malware per entrare nei sistemi informatici della vittima e prenderne il controllo;

» rubare le credenziali per accedere ad account (aziendali, bancari, social, ecc.);

» effettuare frodi informatiche (tipico modello BEC)

Per realizzare questo l’email verrà “armata” con un link o con un allegato: se l’utente clicca su questi il phishing avrà raggiunto il suo scopo.

La maggioranza delle email di spam e phishing verrà bloccata dai sistemi antispam dei nostri computer (come vedremo in seguito), ma qualcuna, magari perché realizzata con più cura, potrebbe passare questo filtro.

A questo punto tutto è nelle mani (e nella testa) degli utenti, che – come mi piace spiegare nei miei corsi di formazione – rappresentano l’ultimo antispam, l’ultima linea di difesa.

Da segnalare, tra le forme di phishing, quella definita come spear phishing.

È la variante più sofisticata e subdola del phishing, ed è un attacco mirato: spear significa “fiocina”, quindi il pescatore vuole prendere proprio “quel” pesce. L’oggetto dell’attacco viene accuratamente selezionato e studiato (oggi è molto facile raccogliere informazioni su una persona, attraverso i social e il web).

In questo caso le email inviate sono preparate ad hoc per risultare credibili e indurre le vittime in errore, citando particolari o nomi veri. Talvolta l’indirizzo e-mail del mittente potrebbe essere stato falsificato con una tecnica nota come “spoofing” (di cui parleremo in seguito): l’email sembrerà arrivare da una persona conosciuta e della quale ci fidiamo (un collega, un superiore, un familiare o un amico) e perciò risulterà molto più subdola. Ed avrà maggiori probabilità di successo, potrebbe non essere bloccata dall’antispam, proprio perché costruita con più cura.

4. Spam prevention solution: come difendersi

Le misure di prevenzione contro spam e soprattutto phishing vanno adottate su due piani, diversi ma comunque tra loro collegati:

» formazione degli utenti, per creare consapevolezza (awareness);

» soluzioni tecniche, quali firewall, software antispam, DNS filtering.

4.1 Creare consapevolezza (awareness)

È noto che oltre il 90% degli attacchi informatici sono causati da un errore umano, in pratica da un utente – distratto o inconsapevole – che fa clic nel posto sbagliato.

Quindi qualunque misura tecnologica, comunque necessaria, rischia di essere insufficiente senza la formazione degli utenti.

Gran parte dello spam malevolo è realizzato con tecniche non particolarmente sofisticate, spesso utilizzando traduttori automatici che realizzano testi con errori.

Perché gli attaccanti non si preoccupano di realizzare email perfette? Perché non è necessario: esiste una quota di utenti che abbocca anche ad email rudimentali, questo accade soprattutto nel phishing non mirato, condotto con la logica della pesca a strascico. Si inviano migliaia di email tutte uguali ad indirizzi diversi, sapendo che nel grande numero qualcuno comunque abboccherà e farà clic sul link o sull’allegato dell’email

Mentre non accade nello spear phishing perché è un attacco mirato che richiede un’email costruita con cura sulla vittima prescelta.

Una tecnica usata frequentemente nel phishing è quella del typosquatting (“Typo” è una parola inglese che può essere tradotta come errore di battitura, refuso) o anche Cybersquatting o Domain squatting.

In pratica si sfrutta la somiglianza visiva di caratteri differenti nella registrazione di domini-civetta, il cui nome varia di una lettera (o al massimo due) rispetto al nome di un sito web conosciuto.

Poi si invia l’email contenente il link falsificato con il typosquatting, facendo credere a chi la riceve che si tratta della sua banca o di un mittente noto.

Il typosquatting viene utilizzato anche per falsificare il mittente di un’email.

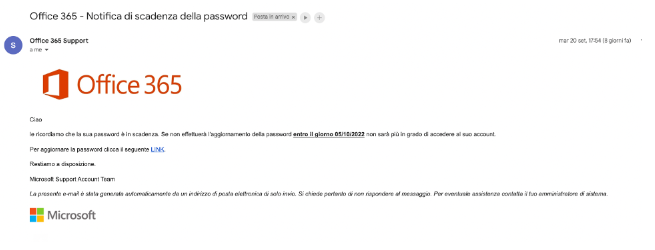

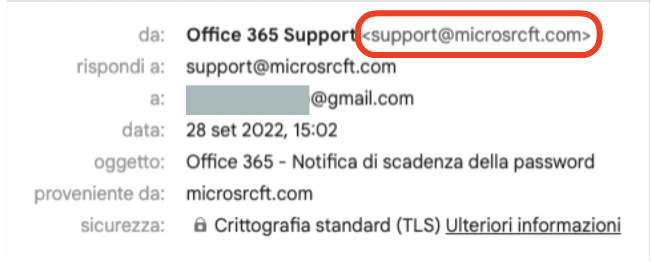

Nell’esempio riportato in figura (uno dei tanti casi – reali – che vedo nella mia attività) i dipendenti dell’azienda ricevono un’email dal mittente “Office 365 Support” con la richiesta di aggiornare la password della casella di posta aziendale, attraverso un link ben in vista nel corpo dell’email.

Un trucco banale che può essere facilmente scoperto se solo l’utente non si lascia ingannare dalla fretta.

Non dimentichiamolo mai: la nostra fretta è la miglior amica dei cybercriminali!

Ma se l’utente è attento e non si fa prendere dal “clic compulsivo”, invece di cliccare sul link cercherà di capire se il mittente è veramente quello che appare.

È molto semplice: basta cliccare sull’indirizzo del mittente (in questo esempio: “Office 365 Support”). Si aprirà un’altra finestra nella quale potremo vedere il vero mittente, che non è “Office 365 Support” (quello è solo un campo di testo, dove potrebbe essere scritta qualsiasi cosa).

Figura 5 – Leggere il mittente dell’email

Il vero mittente è quello che compare nella finestra che abbiamo aperto:

ed evidentemente support@microsrcft.com NON è il vero indirizzo del dominio microsoft.com.

Questo semplice ed immediato controllo è sufficiente a smascherare lo spam!

Quindi la regola che ogni utente dovrebbe sempre mettere in pratica è quella di prestare attenzione e non fidarsi delle email che riceve, soprattutto se queste richiedono il clic su un link o su un allegato.

4.2 Spam prevention solution: le misure tecniche

Sono estremamente utili – addirittura indispensabili – i servizi che mette a disposizione la tecnologia FlashStart.

È fondamentale inoltre installare un antispam evoluto, in grado di analizzare preventivamente ogni messaggio email in ingresso.

Questo deve essere fatto obbligatoriamente da qualsiasi azienda, mentre gli utenti privati, che utilizzano i provider email gratuiti (Gmail o altri), dovranno scegliere provider dotati di antispam sufficiente sicuri, perché in questi casi non è possibile installare antispam professionali che richiedono un’architettura server-client (che in genere non è presente nelle utenze email private).

Tra questi servizi email gratuiti mi sento di consigliare Gmail, che dispone – anche nella versione gratuita – di un antispam sufficientemente efficace, mentre sconsiglio quasi tutti gli altri provider, che non offrono una protezione adeguata sull’email.

Una delle minacce più frequenti e subdole che gli antispam avanzati sono in grado di rilevato è lo spoofing. Con questo termine si definisce la falsificazione del mittente di un’email.

In altre parole, si può spedire un’email facendo apparire come mittente l’indirizzo corrispondente a un altro account. Questo anche senza avere accesso all’account falsificato, cioè senza conoscere le credenziali della casella di posta che si usa.

Questa tecnica è estremamente pericolosa, perché realizzabile anche senza grandi competenze informatiche.

Lo spoofing sfrutta la debolezza del Simple Mail Transfer Protocol (SMTP).

Si tratta di un protocollo definito nel 1982 da John Postel, con lo standard RFC 821, successivamente aggiornato dalla RFC 2821 (https://datatracker.ietf.org/doc/html/rfc2821) e che viene utilizzato ancora oggi per inviare posta via Internet.

Il protocollo SMTP è quindi uno dei più vecchi di Internet e tra le sue debolezze c’è quella che non è in grado di gestire l’autenticazione del mittente. Questa è una vulnerabilità grave, perché può essere sfruttata da chi usa l’email come strumento di attacco per fare phishing.

Nonostante lo spam e lo spoofing siano ancor oggi una grave vulnerabilità della posta elettronica, non si ritiene praticabile una revisione radicale del protocollo SMTP, per via del gran numero di implementazioni di questo protocollo e soprattutto per la complessità di una tale modifica ed i problemi di retrocompatibilità che si creerebbero.

La tecnica dello spoofing è dunque molto efficace per realizzare attacchi di phishing e soprattutto di spear phishing, che sono diventati gli strumenti di attacco più diffusi per veicolare malware, sia a livello privato che aziendale.

L’utente meno attento (o meno consapevole dei rischi) potrebbe facilmente essere tratto in inganno da un’email di spoofing, quindi è fondamentale dotare le aziende di sistemi antispam in grado di riconoscere e bloccare lo spoofing e le altre minacce provenienti da un messaggio email.

Tali software antispam sono in grado di processare ogni email in entrata e di consegnarla al destinatario solo se valutata come sicura.

Per farlo utilizzano alcuni protocolli di controllo che sono stati creati successivamente quando ci si è resi conto che il protocollo SMTP era estremamente debole.

In pratica, fanno in modo automatico quelle verifiche che l’utente medio non sarebbe in grado di fare da solo e sono utilizzati nei software antispam più avanzati.

Sono tre tipologie di controlli da utilizzare non in alternativa ma insieme, per aumentarne l’efficacia:

» Sender Policy Framework (SPF): consente di verificare che una email inviata da un dato dominio arrivi effettivamente da uno degli host abilitati dai gestori del dominio stesso . Questo elenco viene reso pubblico attraverso un record DNS. È una tecnica anti-spoofing che determina se un’email in arrivo da un dominio è stata spedita da un host autorizzato a inviare email da quel dominio. È stata proposta nel 2000, poi standardizzata nel 2014 con la RFC 7208.

» DomainKeys Identified Mail (DKIM): permette ai gestori di un dominio di aggiungere una firma digitale tramite chiave privata ai messaggi di posta elettronica. DKIM aggiunge quindi un ulteriore strumento per verificare la corrispondenza tra mittente e relativo dominio di appartenenza. DKIM e SPF non sono due tecniche alternative ma piuttosto complementari. È stata standardizzata nel 2011 con la RFC 6376.

» Domain-based Message Authentication, Reporting and Conformance (DMARC): è un sistema di validazione dei messaggi di posta elettronica. Conferma l’identità del mittente ed è stato sviluppato principalmente per contrastare l’email spoofing. Le caratteristiche di DMARC sono state definite nella RFC 7489 del marzo 2015.

Queste tecnologie eseguono una serie di controlli di validazione sull’header del messaggio di posta e sono in grado di scoprire eventuali anomalie. Richiedono peraltro un corretto setup in fase di installazione dell’antispam, per evitare effetti eccessivamente restrittivi (troppe email bloccate) o troppo blandi.

Quindi, in conclusione, è importante implementare antispam evoluti in grado di gestire questi controlli, ma non è sufficiente.

Si dovrà anche intervenire sul pannello di setup dell’antispam (lo dovrà fare l’IT aziendale o il fornitore esterno che ha fornito ed installato il software antispam) per impostare i corretti parametri di SPF, DKIM e DMARC.

Particolarmente importante per bloccare lo spoofing è il DMARC, poiché il protocollo SMTP non prevede nativamente un sistema di verifica sul campo “From:”.

Con DMARC è possibile richiedere esplicitamente per il titolare di un dominio cosa fare dei messaggi email che hanno come mittente il suo stesso dominio ma non rispettano certi criteri di provenienza IP (definiti via SPF) e di autenticazione (firma DKIM).

In questo modo non è il server ricevente a dover decidere cosa fare del messaggio ma segue alla lettera quanto specificato nel record DNS DMARC.

Il vantaggio di DMARC è che rende possibile definire – direttamente dal mittente (cioè dal titolare del dominio) – come i server riceventi devono trattare i messaggi provenienti dal suo dominio, mentre in precedenza era l’antispam del destinatario a decidere in proprio se quel messaggio era realmente chi diceva di essere oppure no.

5. L’autore

Giorgio Sbaraglia, ingegnere, svolge attività di consulenza e formazione per la sicurezza informatica e per la privacy.

Tiene corsi su questi temi per molte importanti società italiane di formazione, tra le quali ABIFormazione e 24Ore Business School.

È coordinatore scientifico del Master “Cybersecurity e Data Protection” della 24Ore Business School.

È membro del Comitato Scientifico CLUSIT (Associazione Italiana per la Sicurezza Informatica) e certificato “Innovation Manager” da RINA.

Ricopre incarichi di DPO (Data Protection Officer) presso aziende e Ordini Professionali.

È autore dei libri:

» “GDPR kit di sopravvivenza” (Editore goWare),

» “Cybersecurity kit di sopravvivenza. Il web è un luogo pericoloso. Dobbiamo difenderci!” (2a edizione 2022, Editore goWare),

» “iPhone. Come usarlo al meglio. Scopriamo insieme tutte le funzioni e le app migliori” (Editore goWare).

Collabora con CYBERSECURITY360 testata specialistica del gruppo Digital360 per la Cybersecurity.

Scrive anche per ICT Security Magazine, per AGENDA DIGITALE e per la rivista CLASS.

Su qualunque Router e Firewall puoi attivare la protezione FlashStart® Cloud per mettere in sicurezza i device desktop e mobile e i dispositivi IoT sulle reti locali.