Soluciones de prevención del spam: cómo protegerse de las amenazas del correo electrónico

1. Email y Spam

Hoy en día, cualquier usuario de Internet está muy familiarizado con el «spam» y sufre cada vez más sus inconvenientes persistentes. Podemos afirmar con seguridad que la mayoría de los correos electrónicos que recibimos a diario pueden clasificarse como spam. ¡Y hay tantos de estos correos electrónicos!

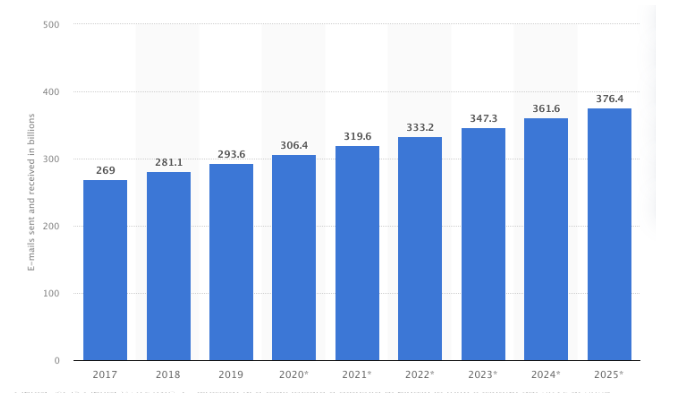

Como podemos ver en el gráfico mostrado en la figura 1 (fuente: statista.com), se enviaron hasta 333 mil millones de correos electrónicos al día en 2022, y este número sigue creciendo año tras año.

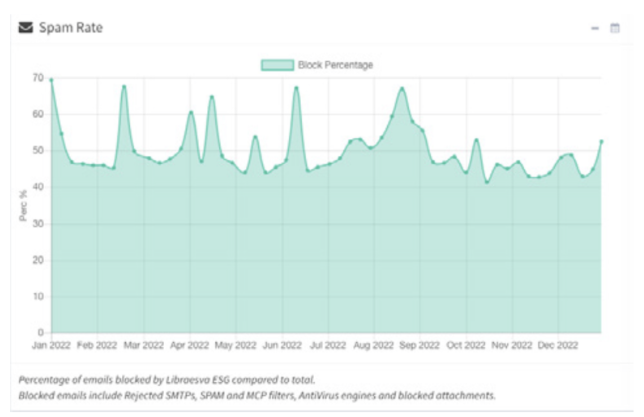

Según Libraesva, una empresa italiana que produce software anti-spam reconocido, de todos estos correos electrónicos, un porcentaje cercano al cincuenta por ciento consiste en spam (fig. 2) y, por lo tanto, es bloqueado por el software anti-spam de Libraesva.

Por lo tanto, todos nos vemos obligados a convivir con el fenómeno del spam en nuestras vidas digitales, que cada vez resulta más molesto.

Además, un número significativo de correos electrónicos de spam no solo resultan molestos, sino que también tienen fines agresivos y maliciosos: en este caso, nos referimos al phishing. Por lo tanto, es crucial, tanto para las empresas como para los usuarios, tomar medidas efectivas de prevención y protección (soluciones de prevención de spam).

2. Spam: el origen de la palabra

Todos sabemos, y muy bien, qué es el spam, pero pocos conocen la etimología de este término, que cuando se popularizó no tenía ninguna relación con el mundo de Internet ni con un tipo particular de correo electrónico.

La palabra «spam» se deriva de la combinación de dos palabras en el idioma inglés, «spiced» (especiado) y «ham» (jamón), y originalmente denotaba una marca de carne enlatada sazonada con especias, principalmente de cerdo picado, producida por la empresa estadounidense «Hormel Foods» desde la década de 1930.

Era un producto barato de calidad mediocre y no muy apetitoso.

Quizás, en parte debido a su bajo costo, la empresa obtuvo un contrato para suministrar esta carne enlatada al Ejército y la Armada de Estados Unidos.

Durante la Segunda Guerra Mundial y luego en el Reino Unido durante la crisis económica de la posguerra inmediata, estas latas de «spam» se convirtieron en el alimento básico para muchos ciudadanos británicos. La palabra «spam» adquirió el significado de algo repugnante pero inevitable.

Sin embargo, para llegar al significado actual, tuvimos que esperar hasta 1970 y al grupo Monty Python, que realizó una parodia cómica en un restaurante cuyo menú consistía en platos hechos exclusivamente con «spam», la mencionada carne enlatada.

Gracias a esta parodia, que se hizo famosa, el término «spam» se convirtió en sinónimo de información no deseada y molesta.

Sin embargo, el correo electrónico aún no había nacido: recordemos que el primer correo electrónico de la historia fue escrito en 1971 por Raymond «Ray» Tomlinson, quien utilizó ARPANET (la red que se fundó en 1969 y más tarde se convirtió en Internet) para enviar un mensaje de correo electrónico entre las primeras universidades conectadas a través de esta red. Le debemos a Ray Tomlinson la idea de utilizar el símbolo @ para separar el nombre del dominio en una dirección de correo electrónico.

El paso desde el nacimiento del correo electrónico hasta el spam fue relativamente corto. En la década de 1990, el uso del correo electrónico se estaba extendiendo y surgieron los primeros casos de envío masivo de mensajes. En algunos casos, eran mensajes enviados por error debido a fallas en los programas de los grupos de noticias. En otros casos, eran mensajes publicitarios enviados en grandes cantidades.

Los destinatarios de estos mensajes molestos e inapropiados utilizaron la palabra «spam» para definir eficazmente dichos mensajes.

En conclusión, a pesar de que «spam» ha adquirido el significado que conocemos actualmente, los productos enlatados de carne de «Hormel Foods» que llevan ese nombre aún se venden en Estados Unidos.

3. ¿Qué es el spam y por qué representa un peligro?

El spam puede definirse como «enviar correos electrónicos, generalmente de forma masiva y anónima, de modo que resulten no deseados y molestos».

Sin embargo, mientras que la mayoría de los correos electrónicos de spam son simplemente molestos, un número significativo tiene propósitos maliciosos con el fin de llevar a cabo ataques cibernéticos o estafas. En estos casos, el spam adopta la forma de phishing, que debe contrarrestarse.

Debemos ser conscientes de que el correo electrónico sigue siendo hoy en día el principal vehículo de ataques, un total del 78% según el Informe YOROY 2022.

En la mayoría de los casos, estos correos electrónicos de phishing se utilizan para:

» Transmitir malware para ingresar a los sistemas informáticos de la víctima y tomar el control de ellos.

» Robar credenciales para acceder a cuentas (corporativas, bancarias, sociales, etc.);

» Realizar fraudes informáticos (modelo BEC típico).

Para lograr esto, el correo electrónico estará «armado» con un enlace o un archivo adjunto. Si el usuario hace clic en ellos, el phishing habrá logrado su propósito.

La mayoría de los correos electrónicos de spam y phishing serán bloqueados por los sistemas antispam de nuestras computadoras (como veremos más adelante), pero algunos, tal vez porque están más cuidadosamente elaborados, pueden pasar este filtro.

En este punto, todo está en manos (y mentes) de los usuarios, quienes, como me gusta explicar en mis cursos de capacitación, representan el último antispam, la última línea de defensa.

De particular relevancia entre las formas de phishing se encuentra el tipo definido como spear phishing.

Esta es la variante más sofisticada y astuta del phishing, y se trata de un ataque dirigido. El pescador utiliza una «lanza» para atrapar precisamente a «ese» pez en particular. El objeto del ataque se selecciona y estudia cuidadosamente (hoy en día es muy fácil recopilar información sobre una persona a través de las redes sociales y la web).

En este caso, los correos electrónicos enviados se preparan ad hoc para parecer creíbles y engañar a las víctimas mencionando detalles o nombres reales. A veces, la dirección de correo electrónico del remitente puede haber sido suplantada utilizando una técnica conocida como «spoofing» (que discutiremos más adelante).

El correo electrónico parecerá provenir de alguien que conocemos y en quien confiamos (un colega, superior, miembro de la familia o amigo) y, por lo tanto, será mucho más astuto. Además, tendrá una mayor probabilidad de éxito y es posible que no sea bloqueado por el antispam precisamente porque está más cuidadosamente elaborado.

4. Soluciones contra el spam: cómo protegerse

Las medidas de prevención contra el spam, y especialmente el phishing, deben abordarse en dos niveles diferentes pero interrelacionados:

» Capacitación de los usuarios para crear conciencia:

» Soluciones técnicas; Firewalls, anti-spam software, DNS filtering

4.1 Crear conciencia

Es bien sabido que más del noventa por ciento de los ciberataques son causados por errores humanos, básicamente por un usuario distraído o desprevenido que hace clic en el lugar equivocado.

Por lo tanto, cualquier medida tecnológica, por necesaria que sea, probablemente sea insuficiente sin una capacitación del usuario.

Gran parte del spam malicioso se crea con técnicas que no son particularmente sofisticadas, a menudo utilizando traductores automáticos que generan textos con errores.

¿Por qué a los atacantes no les importa crear correos electrónicos perfectos? Porque no es necesario. Hay una serie de usuarios que caen incluso en correos electrónicos rudimentarios. Esto sucede especialmente con el phishing no dirigido, realizado con la lógica de la pesca de arrastre.

Envían miles de correos electrónicos idénticos a diferentes direcciones, sabiendo que, dentro de la gran cantidad, alguien caerá en la trampa y hará clic en el enlace o adjunto del correo electrónico. Sin embargo, esto no ocurre en el spear phishing, ya que es un ataque dirigido que requiere un correo electrónico cuidadosamente elaborado sobre la víctima elegida.

Una técnica frecuentemente utilizada en el phishing es el typo squatting («typo» es una palabra en inglés que significa error tipográfico), también conocido como ciberocupación de dominios o squatting de dominios.

En la práctica, se aprovecha la similitud visual de diferentes caracteres en el registro de dominios engañosos cuyos nombres difieren por una letra (o como máximo dos) del nombre de un sitio web conocido.

Luego se envía el correo electrónico que contiene el enlace falsificado con typo squatting, haciendo que el destinatario crea que se trata de su banco o de un remitente conocido.

El typo squatting también se utiliza para falsificar el remitente de un correo electrónico.

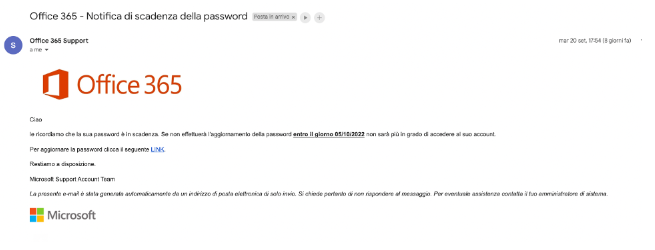

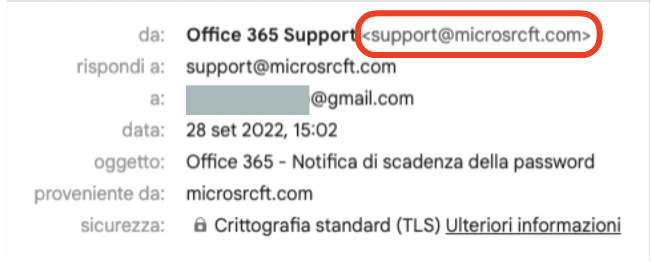

En el ejemplo mostrado en la figura (uno de muchos casos reales que veo en mi negocio), los empleados de la empresa reciben un correo electrónico del remitente «Soporte de Office 365» con una solicitud para actualizar la contraseña del buzón de la empresa a través de un enlace destacado en el cuerpo del correo electrónico.

Un truco trivial que se puede descubrir fácilmente si el usuario no se deja engañar por la prisa.

Nunca olvidemos que ¡nuestra prisa es la mejor amiga de los ciberdelincuentes!

Sin embargo, si el usuario es cuidadoso y no se deja llevar por «hacer clic compulsivamente», en lugar de hacer clic en el enlace, tratará de verificar si el remitente es realmente lo que parece.

Es muy sencillo: solo hay que hacer clic en la dirección del remitente (en este ejemplo: «Soporte de Office 365»). Se abrirá otra ventana en la que podremos ver el remitente real, que no es «Soporte de Office 365» (esa es solo una casilla de texto donde se puede escribir cualquier cosa).

El remitente real es lo que aparece en la ventana que hemos abierto, y evidentemente support@microsroft.com NO es la dirección de dominio real de microsoft.com.

¡Esta simple y rápida verificación es suficiente para desenmascarar el spam!

Entonces, la regla que cada usuario siempre debe poner en práctica es ser cuidadoso y no confiar en los correos electrónicos que recibe, especialmente si requieren hacer clic en un enlace o adjunto.

4.2 Soluciones de prevención del spam: medidas tecnológicas

Los servicios que proporciona la tecnología de FlashStart son extremadamente útiles, incluso indispensables.

También es esencial instalar un avanzado programa anti-spam que sea capaz de analizar anticipadamente cada correo electrónico entrante.

Esto debe hacerse de manera obligatoria por cualquier empresa, mientras que los usuarios privados que utilizan proveedores de correo electrónico gratuitos (como Gmail u otros) deberán elegir proveedores con un anti-spam suficientemente seguro, ya que en estos casos no es posible instalar un anti-spam profesional que requiere una arquitectura cliente-servidor (que normalmente no está presente en usuarios privados de correo electrónico).

Entre estos servicios de correo electrónico gratuito, recomendaría Gmail, que tiene, incluso en su versión gratuita, un anti-spam lo suficientemente efectivo, mientras que desaconsejo casi todos los demás proveedores, que no ofrecen una protección adecuada en el correo electrónico.

Una de las amenazas más frecuentes e insidiosas que los agentes anti-spam avanzados pueden detectar es el spoofing. Este término se utiliza para definir la falsificación del remitente de un correo electrónico.

En otras palabras, se puede enviar un correo electrónico haciendo que aparezca como remitente una dirección que corresponde a otra cuenta. Esto se puede hacer incluso sin tener acceso a la cuenta falsificada, es decir, sin conocer las credenciales del buzón que se está utilizando.

Esta técnica es extremadamente peligrosa porque se puede llevar a cabo incluso sin grandes habilidades informáticas.

El spoofing aprovecha la debilidad del Protocolo Simple de Transferencia de Correo (SMTP, por sus siglas en inglés).

Es un protocolo definido en 1982 por John Postel, con el estándar RFC 821, posteriormente actualizado por el RFC 2821 (https://datatracker.ietf.org/doc/html/rfc2821) y que todavía se utiliza hoy en día para enviar correos por internet.

Por lo tanto, el protocolo SMTP es uno de los más antiguos de internet y, entre sus debilidades, se encuentra que no puede manejar la autenticación del remitente. Esta es una vulnerabilidad grave porque puede ser explotada por aquellos que utilizan el correo electrónico como una herramienta de ataque para llevar a cabo el phishing.

Aunque el spam y el spoofing siguen siendo una vulnerabilidad seria en el correo electrónico hoy en día, no se considera factible una revisión radical del protocolo SMTP debido al gran número de implementaciones de este protocolo y especialmente debido a la complejidad de dicho cambio y los problemas de compatibilidad hacia atrás que se crearían.

La técnica de spoofing es, por lo tanto, muy efectiva para llevar a cabo el phishing, especialmente ataques de spear phishing, que se han convertido en las herramientas de ataque más populares para transmitir malware, tanto a nivel privado como corporativo.

El usuario menos atento (o menos consciente del riesgo) podría ser fácilmente engañado por un correo electrónico de spoofing, por lo que es fundamental equipar a las empresas con sistemas anti-spam que puedan reconocer y bloquear el spoofing y otras amenazas de un correo electrónico.

Este tipo de software anti-spam puede procesar cada correo electrónico entrante y entregárselo al destinatario solo si se evalúa como seguro.

Para lograr esto, utilizan algunos protocolos de verificación que se crearon posteriormente, cuando se percataron de que el protocolo SMTP era extremadamente débil.

Básicamente, realizan esas verificaciones de forma automática, que el usuario promedio no podría hacer por sí mismo, y se utilizan en el software anti-spam más avanzado.

Estos son tres tipos de verificaciones que no deben usarse de manera alternativa, sino juntos, para aumentar su efectividad:

» Sender Policy Framework (SPF): Esto permite verificar que un correo electrónico enviado desde un determinado dominio realmente provenga de uno de los hosts autorizados por los administradores del dominio. Esta lista se hace pública a través de un registro DNS. Es una técnica contra el spoofing que determina si un correo electrónico entrante de un dominio fue enviado desde un host autorizado para enviar correos electrónicos desde ese dominio. Fue propuesto en 2000 y posteriormente estandarizado en 2014 con el RFC 7208.

» DomainKeys Identified Mail (DKIM): Esto permite a los administradores de dominio agregar una firma digital a través de una clave privada a los mensajes de correo electrónico. DKIM agrega una herramienta adicional para verificar la correspondencia entre el remitente y el dominio al que pertenece. DKIM y SPF no son dos técnicas alternativas, sino complementarias. Fue estandarizado en 2011 con el RFC 6376.

» Domain-based Message Authentication, Reporting, and Conformance (DMARC): Este es un sistema de validación de mensajes de correo electrónico que confirma la identidad del remitente y se desarrolló principalmente para contrarrestar el spoofing de correo electrónico. Las características de DMARC se definieron en el RFC 7489 de marzo de 2015.

Estas tecnologías realizan una serie de comprobaciones de validación en el encabezado del mensaje de correo y son capaces de detectar cualquier anomalía. Sin embargo, requieren una configuración adecuada al instalar el software anti-spam para evitar efectos demasiado restrictivos (bloqueo excesivo de correos electrónicos) o demasiado permisivos.

En conclusión, es importante implementar un anti-spam evolucionado que pueda manejar estas comprobaciones, pero no es suficiente. También se debe tomar acción en el panel de configuración del anti-spam (esto debe hacerlo el departamento de TI de la empresa o el proveedor externo que suministró e instaló el software anti-spam) para establecer los parámetros correctos de SPF, DKIM y DMARC.

DMARC es particularmente importante para bloquear el spoofing, ya que el protocolo SMTP no proporciona de forma nativa un sistema de verificación en el campo «From:». Con DMARC, es posible indicar explícitamente al propietario del dominio qué hacer con los mensajes de correo electrónico que tienen el mismo dominio del remitente, pero no cumplen con ciertos criterios de procedencia de IP (definidos a través de SPF) y autenticación (firma DKIM).

De esta manera, no es el servidor receptor el que decide qué hacer con el mensaje, sino que sigue al pie de la letra lo que se especifica en el registro DMARC del DNS. La ventaja de DMARC es que permite que el remitente (es decir, el propietario del dominio) defina directamente cómo deben tratar los servidores receptores los mensajes que provienen de su dominio, mientras que antes era el anti-spam del destinatario el que decidía por sí mismo si ese mensaje realmente era quien decía ser o no.

5. El autor

Giorgio Sbaraglia, ingeniero, ofrece consultoría y formación en seguridad de la información y privacidad.

Imparte cursos sobre estos temas para muchas de las principales empresas de formación italianas, como ABIFormazione y 24Ore Business School.

Es coordinador científico del máster «Ciberseguridad y Protección de Datos» de 24Ore Business School.

Es miembro del Comité Científico de CLUSIT (Asociación Italiana para la Seguridad de la Información) y «Gestor de la Innovación» certificado por RINA.

Ocupa puestos de DPO (Responsable de Protección de Datos) en varias empresas y asociaciones profesionales.

Es autor de los libros

» “GDPR kit di sopravvivenza” (Editore goWare),

» “Cybersecurity kit di sopravvivenza. Il web è un luogo pericoloso. Dobbiamo difenderci!” (2a edizione 2022, Editore goWare),

» “iPhone. Come usarlo al meglio. Scopriamo insieme tutte le funzioni e le app migliori” (Editore goWare).

Es colaborador de CYBERSECURITY360, Cybersecurity group’s specialist publication.

También escribe para ICT Security Magazine, para AGENDA DIGITALE, y para la revista CLASS.

En cualquier Router y Firewall puede activar la protección FlashStart® Cloud para asegurar dispositivos de escritorio y móviles y dispositivos IdC en las redes locales.