La prevenzione per Advanced Persistent Threat

Gli attacchi APT (advanced persistent threat) sono quelli più sofisticati e quindi più temibili. Si tratta di attacchi mirati, dove il threat actor sceglie l’obiettivo e cerca di colpirlo con tecniche di hacking complesse e diversificate. La prevenzione per advanced persistent threat richiede la conoscenza delle TTP (tecniche, tattiche e procedure) che questi utilizzerà per cercare di colpirci.

1. Attacchi opportunistici ed attacchi mirati

I cyber attacchi si possono sommariamente suddividere in due macrocategorie:

» attacchi opportunistici: sono quelli nei quali l’attaccante non mira ad un obiettivo preciso, ma si muove con tecniche di “pesca a strascico”. Lancia attacchi relativamente semplici ma molto massivi, sapendo che qualche “pesce” finirà nella rete. In questa categoria rientra tipicamente il phishing, realizzato soprattutto attraverso email che vengono inviate in automatico. Oggi vengono utilizzati sempre più spesso messaggi inviati sugli smartphone, in questo caso si parla di smishing (SMS phishing). Sono attacchi non sofisticati che un utente appena attento e consapevole dovrebbe essere in grado di riconoscere.

» attacchi mirati: questi sono gli attacchi più temibili, perché ben preparati e realizzati dai cyber criminali più esperti. Richiedono – come vedremo – una preparazione e soprattutto uno studio preliminare del target, ma questi sforzi sono ripagati dal valore dell’obiettivo che si riesce a violare. Tra le tipologie di attacchi mirati possiamo annoverare lo spear phishing, il DDoS (Distributed Denial of Service), i ransomware (che vengono in realtà utilizzati anche negli attacchi non mirati) e soprattutto gli APT, che andremo a trattare in questo articolo.

2. Cosa sono gli Advanced Persistent Threat (APT)

Le minacce APT (Advanced and Persistent Threat) sono attacchi sofisticati ma anche estremamente mirati, che iniziano con l’intrusione dei cybercriminali all’interno della rete aziendale presa di mira.

Sono tra le minacce che oggi preoccupano di più le aziende, soprattutto quelle che trattano dati sensibili o segreti industriali.

La definizione APT deriva dal fatto che l’attacco ha caratteristiche:

» Avanzate: si usano tecniche di hacking avanzate, con più vettori di attacco. Non sono attacchi automatici: gli attori APT conducono un monitoraggio continuo con un’interazione diretta per raggiungere obiettivi predeterminati. Combinano azioni umane, strumenti e tecniche per eseguire gli attacchi.

» Persistenti: un APT è un attacco continuato nel tempo, che può durare anche mesi, con l’attaccante che cerca di rimanere invisibile nel sistema più a lungo possibile. Chi sferra un APT difficilmente e? una singola persona, ma piuttosto una struttura ben organizzata, con obiettivi, capacità e risorse economiche. Gli aggressori impiegano un approccio lento per evitare il rilevamento.

» Minacciose (Threat): un APT è una minaccia seria, perché gli attaccanti hanno obiettivi precisi, cercano di rubare dati e di spiare per lungo tempo.

L’ APT non è quindi un attacco dove i cyber criminali “sparano nel mucchio” con spam e phishing, al contrario si usano tecniche di hacking mirate e diversificate.

Il particolare livello di sofisticazione che caratterizza gli attacchi APT li rende difficili da rilevare: possono passare diversi mesi tra il momento dell’attacco iniziale e la sua scoperta e neutralizzazione.

Questa caratteristica di persistenza è probabilmente il fattore più pericoloso di questi attacchi: immaginiamo cosa possa significare per un’azienda avere il nemico all’interno dei propri sistemi e non esserne a conoscenza. In questo tempo l’attaccante avrà modo di compiere azioni molto dannose per la vittima: esfiltrare dati, cancellarli o addirittura manipolarli.

Pensiamo cosa potrebbe succedere se l’attaccante dall’interno del sistema (con movimenti laterali, come vedremo) fosse in grado di arrivare a controllare gli impianti industriali per alterare i parametri di produzione. È un’eventualità da non sottovalutare oggi con l’evoluzione dell’Industry 4.0.

>> FlashStart ti protegge da una vasta gamma di minacce e vieta l’accesso a siti malevoli ? ter e Firewall per garantire la sicurezza informatica sia dei tuoi dispositivi desktop che di quelli mobili ? Richiedi ora un’offerta e Inizia subito la tua prova gratuita

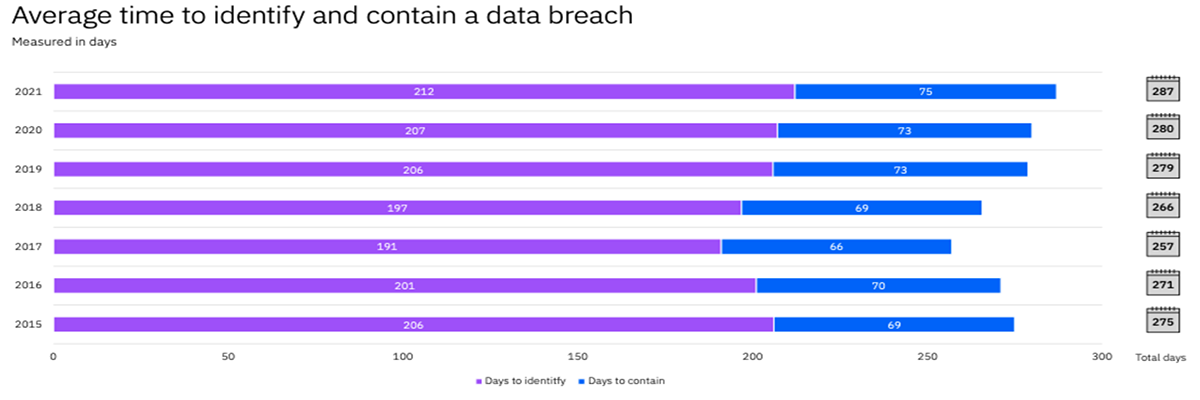

3. Persistenza: la finestra di compromissione

Il tempo impiegato per scoprire l’attacco subito si definisce “finestra di compromissione” o “dwell time”. In questa finestra temporale l’attacco APT rimane inosservato, lasciando ampie possibilità di manovra e di offesa all’attaccante.

Il problema più serio è che questa finestra di compromissione è in media di oltre 200 giorni, come riportato nella figura sotto (fonte: IBM Cost of data breach report).

Ma non basta: una volta scoperto l’attacco, servono in media altri 75 giorni per la “remediation”, cioè per rimediare ai danni dell’attacco subito.

Questi pochi ma significativi dati che ci devono rendere consapevoli della pericolosità di questo tipo di attacco. Per questo la difesa deve essere altrettanto mirata ed operare in ognuna delle fasi dell’attacco.

>> Richiedi ora un’offerta e Inizia subito la tua prova gratuita

4. “Pensa come pensa l’attaccante”

Chi attacca ha il vantaggio della prima mossa, gioca d’anticipo. Conoscere le TTP (tecniche, tattiche e procedure) che saranno utilizzate nell’attacco è vitale per poterlo prevenire e – se la prevenzione non basta – per saperlo mitigare una volta che si è sviluppato.

Ciò significa, in pratica, cercare di capire quali sono i punti deboli del nostro sistema e quali quelli che l’attaccante penserà di sfruttare con le numerose tecniche che ha a disposizione. In sintesi: dobbiamo metterci nei panni dell’attaccante e pensare come lui.

Vedremo che un APT si sviluppa in molte fasi successive e concatenate, in ciascuna di queste dovremo fare “threat intelligence”, cioè cercare di individuare le minacce.

Un’utile fonte di intelligence sulle minacce è il progetto Adversarial Tactics, Techniques, and Common Knowledge (ATT&CK) del MITRE, un gruppo di ricerca non-profit che lavora con il governo degli Stati Uniti. ATT&CK è una base di conoscenza ed un quadro costruito sullo studio di milioni di cyberattacchi del mondo reale.

Tenendo conto anche di queste tecniche e minacce, FlashStart ha creato un avanzato sistema che può proteggere anche dagli attacchi APT, bloccando, per esempio, le minacce provenienti da siti ed indirizzi IP individuati come malevoli, che possono essere utilizzati come “base di lancio” per gli attacchi.

5. Le fasi dell’attacco APT

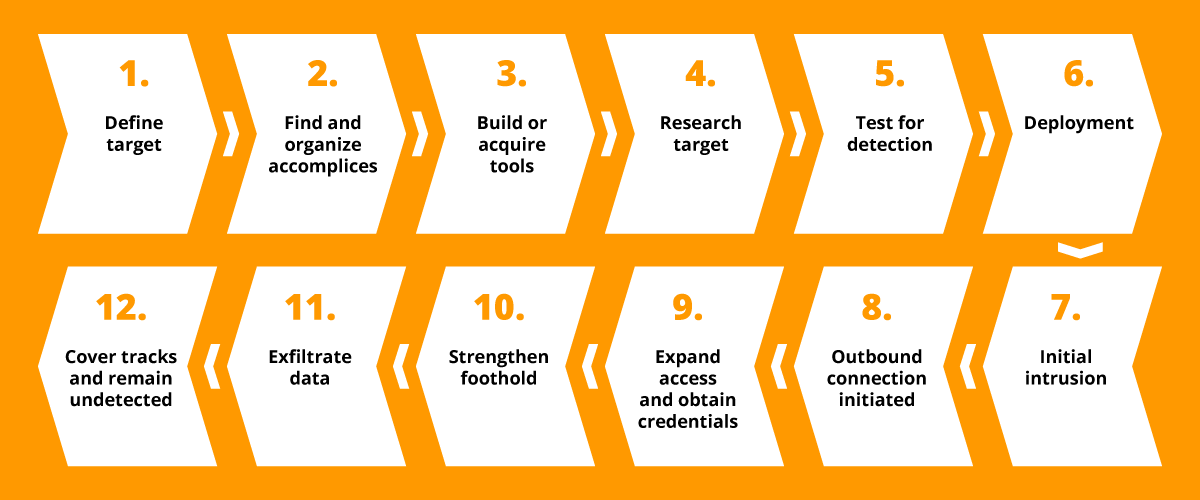

Come abbiamo detto, APT è un attacco sofisticato, che si articola tipicamente in sette fasi successive.

Confrontando le fasi che andremo a descrivere con il MITRE ATT&CK, possiamo trovare le tecniche d’attacco utilizzate in ognuna delle fasi nelle quali si sviluppa l’attacco APT:

1. ricognizione (Information Gathering): si raccolgono informazioni sul target, sui suoi sistemi informatici (per individuarne le vulnerabilità da sfruttare), ma anche sulle persone dell’azienda, che molto spesso rappresentano il punto più debole sul quale concentrare l’attacco (Exploitation, vedere punto 2). Questa è la fase nella quale l’attaccante investirà più tempo e risorse, perché sarà proprio quella in grado di fare la differenza tra il successo o il fallimento dell’attacco. Per raccogliere informazioni sull’obiettivo vengono utilizzate tecniche di OSINT (Open Source INTelligence), cioè investigazione da fonti aperte.

Queste fonti sono soprattutto il web ed in particolare i social media, nei quali le persone inseriscono molte, troppe informazioni, con scarsa consapevolezza dei rischi che questo comportamento può generare.

OSINT è molto usata e non è illegale, in quanto raccoglie informazioni pubbliche presenti in rete. È una disciplina sofisticata nella quale si possono utilizzare appositi tool disponibili in rete (molti anche open source) che eseguono in modo automatizzato ricerche mirate; per conoscere quali sono questi tool (ne esistono moltissimi!) consigliamo questo utile sito.

2. intrusione nella rete (Exploitation): una volta conclusa la fase di Information Gathering, l’attaccante è pronto a lanciare l’attacco per penetrare nel target. in genere si fa leva sul fattore umano, perché è sempre il punto più debole. Lo si fa con le consuete tecniche di social engineering quali phishing, vishing, baiting, spear phishing, watering hole (siti compromessi). Possono essere utilizzati anche exploit kit per lo sfruttamento di vulnerabilità presenti nel sistema, tecniche di SQL Injection o XSS. Talvolta si penetra con attacchi “brute force” per violare le credenziali di accesso di RDP o VPN (che troppo spesso sono protette con password troppo deboli o addirittura scontate!);

3. Furto di identità (credential dumping): una volta che l’attaccante ha avuto accesso al sistema attaccato cercherà di penetrare sempre più profondamente nel sistema. Si esegue la c.d. Privilege Escalation: con movimenti laterali (est/ovest) si cerca di ottenere credenziali amministrative più importanti. Per farlo si usano anche tool specifici quali: Mimikatz , RottenPotatoNG e molti altri, facilmente reperibili nell’infinito mondo del web;

4. installazione di malware: ormai l’attaccante è entrato, si collegherà ai suoi server C&C (Command&Control) per scaricare il malware per prendere il controllo del sistema e finalizzare l’attacco. Questi software sono definiti RAT (Remote Administration Tool) e servono appunto per controllare il sistema target. Ricordiamo che questi attacchi non vengono eseguiti in modo automatico, ma – al contrario – prevedono l’interazione dell’attaccante da remoto;

5. mantenimento dell’accesso: creazione di una backdoor, (“porta sul retro”), ossia una soluzione tecnica che consenta di mantenere aperto l’accesso al sistema superando i normali meccanismi di protezione. Il RAT che è stato installato nel sistema colpito viene quindi utilizzato per installare una backdoor, che permette all’attaccante di riguadagnare l’accesso al sistema ogniqualvolta lo desideri. Le backdoor possono essere scritte da zero, oppure si utilizzano software già disponibili come Meterpreter, una componente del noto sistema di exploit Metasploit, tra i più completi e usati in commercio;

6. esfiltrazione dei dati: il furto dei dati, che è il vero obiettivo dell’attacco! L’attaccante cerca di identificare e raccogliere i CVD (Critical Value Data), utilizzando anche script di ricerca automatica. Una volta individuati dovrà riuscire a fare uscire questi dati e dovrà cercare di farlo nel modo più “silenzioso” possibile, per non essere scoperto dai sistemi di “detection” della vittima. Si utilizzano tecniche diverse e talvolta fantasiose, quali: compressione (rar, zip, …) ed invio dei dati all’esterno attraverso protocolli di trasmissione come WebDAV, FTP, DNS tunneling, ecc. Si possono anche impiegare software open-source come Rclone ed altri;

7. persistenza (Covering Tracks): l’attaccante cerca di rimanere all’interno del sistema infiltrato più a lungo possibile (anche per mesi, come abbiamo visto), senza essere rilevato dai sistemi di difesa. Userà quindi tecniche di manipolazione e/o cancellazione dei log di sistema, cancellazione dei dati e dei software usati per l’attacco.

6. Chi sono i threat actors

Gli APT, come spiegato, sono attacchi sofisticati che possono essere eseguiti da cybercriminali con lo scopo di rubare dati ed informazioni sensibili.

Ma sono tipicamente un’arma utilizzata anche da gruppi hacker cosiddetti state-sponsored, cioè collegati – più o meno direttamente – a stati e governi. Ne abbiamo parlato in questo nostro articolo.

In questo caso, le finalità possono essere quelle di colpire organizzazioni ed infrastrutture di uno stato nemico.

>> FlashStart ti protegge da una vasta gamma di minacce e vieta l’accesso a siti malevoli ? Richiedi ora un’offerta e Inizia subito la tua prova gratuita

7. La prevenzione per advanced persistent threat

Poiché gli attacchi APT si articolano in varie fasi, anche le misure di difesa dovranno intervenire in modo granulare in ciascuna delle fasi:

1. ricognizione (Information Gathering): evitare di esporre informazioni sensibili in rete, soprattutto sui social media. Monitorare il dark web (esistono tool appositi per farlo) allo scopo di rilevare se esistono informazioni (password, ecc.) correlate alla nostra organizzazione e che qualcuno potrebbe usare;

2. intrusione nella rete (Exploitation): poiché il primo elemento di debolezza che viene attaccato è il fattore umano, è importante fare formazione agli utenti. Mettere in sicurezza la posta elettronica, con l’implementazione di antispam avanzati per bloccare lo spam e gli attacchi di phishing rivolti ai dipendenti. Adottare sempre politiche di Patching dei sistemi: aggiornare il software di rete, i sistemi operativi per eliminare le vulnerabilità che l’attaccante cercherà di sfruttare;

3. furto di identità (credential dumping): occorre un attento controllo degli accessi per impedire che insider malintenzionati ed utenti compromessi abusino delle loro credenziali per concedere l’accesso ai criminali;

4. installazione di malware: il collegamento ai server C&C è un’azione che può essere intercettata e bloccata dai sistemi forniti da FlashStart, che è in grado di eseguire il filtraggio dei DNS di Internet, attraverso le Blacklist continuamente aggiornate. Allo stesso modo si possono adottare policy di whitelisting delle applicazioni e dei domini che gli utenti possono utilizzare/installare nelle reti aziendali per ridurre il tasso di successo delle APT.

5. mantenimento dell’accesso, creazione di una backdoor: anche in questo caso i sistemi di filtraggio di FlashStart possono bloccare queste azioni;

6. esfiltrazione dei dati: crittografare i dati a riposo e in transito. La crittografia delle connessioni remote impedisce agli intrusi di intercettare i dati in transito;

7. persistenza (Covering Tracks): ogni attacco fa rumore. Quindi i movimenti dell’attaccante all’interno del sistema possono essere rilevati da una Deep Log Analysis, per un’analisi approfondita dei log e la correlazione da diverse fonti. Questo può essere realizzato anche con strumenti di detection quali EDR (Endpoint Detection&Response) o anche XDR (Extended Detection&Response) e SIEM (Security Information and Event Management).

8. L’autore

Giorgio Sbaraglia, ingegnere, svolge attività di consulenza e formazione per la sicurezza informatica e per la privacy.

Tiene corsi su questi temi per molte importanti società italiane di formazione, tra le quali ABIFormazione e 24Ore Business School.

È coordinatore scientifico del Master “Cybersecurity e Data Protection” della 24Ore Business School.

È membro del Comitato Scientifico CLUSIT (Associazione Italiana per la Sicurezza Informatica) e certificato “Innovation Manager” da RINA.

Ricopre incarichi di DPO (Data Protection Officer) presso aziende e Ordini Professionali.

È autore dei libri:

» “GDPR kit di sopravvivenza” (Editore goWare),

» “Cybersecurity kit di sopravvivenza. Il web è un luogo pericoloso. Dobbiamo difenderci!” (Editore goWare),

» “iPhone. Come usarlo al meglio. Scopriamo insieme tutte le funzioni e le app migliori” (Editore goWare).

Collabora con CYBERSECURITY360 testata specialistica del gruppo Digital360 per la Cybersecurity.

Scrive anche per ICT Security Magazine, per Agenda digitale e per la rivista CLASS.

Su qualunque Router e Firewall puoi attivare la protezione FlashStart® Cloud per mettere in sicurezza i device desktop e mobile e i dispositivi IoT sulle reti locali.