Prevención de amenazas persistentes avanzadas

Los ataques APT (Advanced Persistent Threat) son los más sofisticados y, por lo tanto, los más preocupantes. Son ataques dirigidos, donde el actor de amenazas elige el objetivo e intenta golpearlo con técnicas de ataque complejas y diversificadas. La prevención de amenazas persistentes avanzadas requiere el conocimiento de las TTP (técnicas, tácticas y procedimientos) que utilizará el atacante para intentar golpearnos.

1. Ataques oportunistas y ataques dirigidos

Los ciberataques se pueden dividir básicamente en dos macro categorías:

» Ataques oportunistas: son aquellos en los que el atacante no apunta a un objetivo específico, sino que procede con técnicas de “pesca de arrastre”. Lanza ataques que son relativamente simples pero masivos, sabiendo que algunos “peces” terminarán en la red. El phishing suele formar parte de esta categoría, especialmente a través de correos electrónicos que se envían automáticamente. Hoy en día, los piratas informáticos utilizan cada vez más los mensajes enviados a través de móviles, y en este caso hablamos de smishing (SMS phishing). Son ataques poco sofisticados, que un usuario presta incluso poca atención y tiene un bajo conocimiento de las ciber amenazas debería ser capaz de reconocer.

» Ataques dirigidos: estos son los ataques más preocupantes, ya que son propiamente perpetrados y realizados por ciberdelincuentes más expertos. Requieren -como veremos- de una preparación y sobre todo de un estudio previo del objetivo, pero estos esfuerzos se ven recompensados ??por el valor del objetivo que consiguen hackear. Entre los tipos de ataques dirigidos podemos enumerar el spear phishing, DDoS (Distributed Denial of Service), ransomware (que en realidad también se usa en ataques no dirigidos) y especialmente APT, que son el tema central de este artículo.

2. ¿Qué son las amenazas persistentes avanzadas (APT)?

Las APT (amenazas persistentes avanzadas) son ataques sofisticados, pero también extremadamente dirigidos, que comienzan con la infiltración de ciberdelincuentes dentro de la red de la empresa objetivo.

Se encuentran entre las amenazas que más preocupan hoy en día a las empresas, especialmente a las que tratan con datos confidenciales o secretos industriales.

La definición de APT se deriva del hecho de que el ataque es:

» Avanzado: utiliza técnicas avanzadas de hacking, con varios vectores de ataque. No son ataques automáticos: los actores de APT realizan un seguimiento continuo con una interacción directa para alcanzar objetivos preestablecidos. Combinan acciones humanas, herramientas y técnicas para llevar a cabo los ataques.

» Persistente: una APT es un ataque que continúa en el tiempo, puede durar incluso meses, tratando el atacante de permanecer invisible en el sistema el mayor tiempo posible. Un ataque APT casi nunca lo realiza una sola persona, sino una estructura bien organizada, con objetivos, habilidades y recursos económicos. Los atacantes adoptan un enfoque lento para evitar ser detectados

» Amenaza: una APT es una amenaza grave, porque los atacantes tienen objetivos precisos, intentan robar datos y espiar durante mucho tiempo.

Por tanto, APT no es un ataque donde los ciberdelincuentes “disparan al azar” con spam y phishing; por el contrario, se utilizan técnicas de piratería dirigidas y diversificadas.

En particular, el nivel de sofisticación que caracteriza a los ataques APT los hace difíciles de detectar: ??pueden pasar varios meses entre el momento del ataque inicial y su descubrimiento y neutralización.

Esta característica de persistencia es probablemente el factor más peligroso en estos ataques: basta pensar en lo que puede significar para una empresa tener al enemigo dentro de sus sistemas sin saberlo. En este lapso de tiempo, el atacante podrá realizar acciones muy peligrosas para la víctima: exfiltrar datos, borrarlos o incluso manipularlos. Piensa en lo que podría pasar si el atacante, desde dentro del sistema (con movimientos laterales, como veremos) consiguiera el control de plantas industriales para alterar los parámetros de producción. Es una posibilidad que no debe subestimarse hoy en día con la evolución de la Industria 4.0.

>> FlashStart lo protege de una amplia gama de amenazas y bloquea el acceso a sitios web maliciosos ? ¡Comience su prueba gratuita ahora!

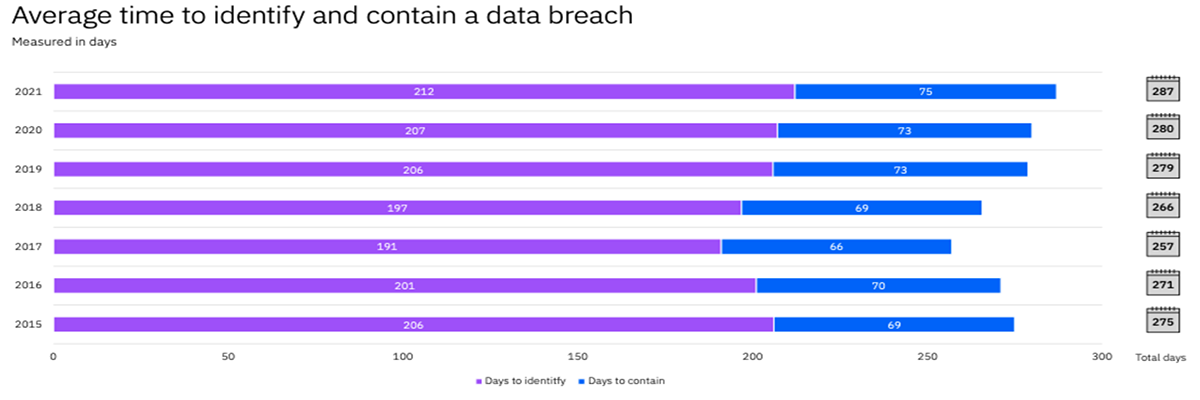

3. Persistencia: el tiempo de permanencia

El tiempo utilizado para descubrir el ataque sufrido se suele definir como “tiempo de permanencia”. En este lapso de tiempo, el ataque APT permanece sin ser detectado, dejando al atacante con un amplio margen de maniobra y daño.

El problema más grave es que este tiempo de permanencia suele durar más de 200 días, como se muestra en la siguiente imagen (fuente: Informe de IBM sobre el costo de la filtración de datos).

Pero esto no es todo: una vez descubierto el ataque, normalmente se necesitan una media de 75 días adicionales para la remediación, es decir, para reparar los daños causados ??por el ataque sufrido.

Estos pocos, pero significativos datos deben hacernos conscientes de lo peligrosos que son este tipo de ataques. Es por esto que también la defensa debe orientarse y operar en cada una de las fases de ataque.

>> FlashStart ha crecido a lo largo de los años gracias a su competencia y confiabilidad ? Solicite una oferta ahora

4. «Piensa como el atacante»

Los que atacan disfrutan de la ventaja de ser los primeros en moverse, ya que juegan primero. Conocer las TTP (técnicas, tácticas y procedimientos) que se utilizarán durante el ataque es vital para poder prevenirlo y, si la prevención no es suficiente, para poder mitigarlo una vez que se desarrolle.

Esto significa, en la práctica, tratar de entender cuáles son los puntos débiles de nuestro sistema y cuáles son los que el atacante podría explotar con las numerosas tácticas entre las que puede elegir. En resumen: debemos ponernos en el lugar de los atacantes y pensar como ellos.

Veremos que una APT se desarrolla en varias fases, sucesivas y enlazadas, y en cada una de ellas debemos hacer algo de “inteligencia de amenazas”, de ahí intentar detectar las amenazas.

Una fuente útil de información sobre amenazas es el proyecto Adversarial Tactics, Techniques, and Common Knowledge (ATT&CK) de MITRE, un grupo de investigación sin fines de lucro que trabaja con el gobierno de los Estados Unidos. ATT&CK es una base de datos de conocimiento y un marco creado a partir del estudio de millones de ataques cibernéticos en el mundo real.

Teniendo en cuenta también estas técnicas y amenazas, FlashStart ha creado un sistema avanzado que protege también de los ataques APT, bloqueando, por ejemplo, las amenazas provenientes de sitios web y direcciones IP individuales que se consideran maliciosas y podrían usarse como «base de lanzamiento». por los ataques.

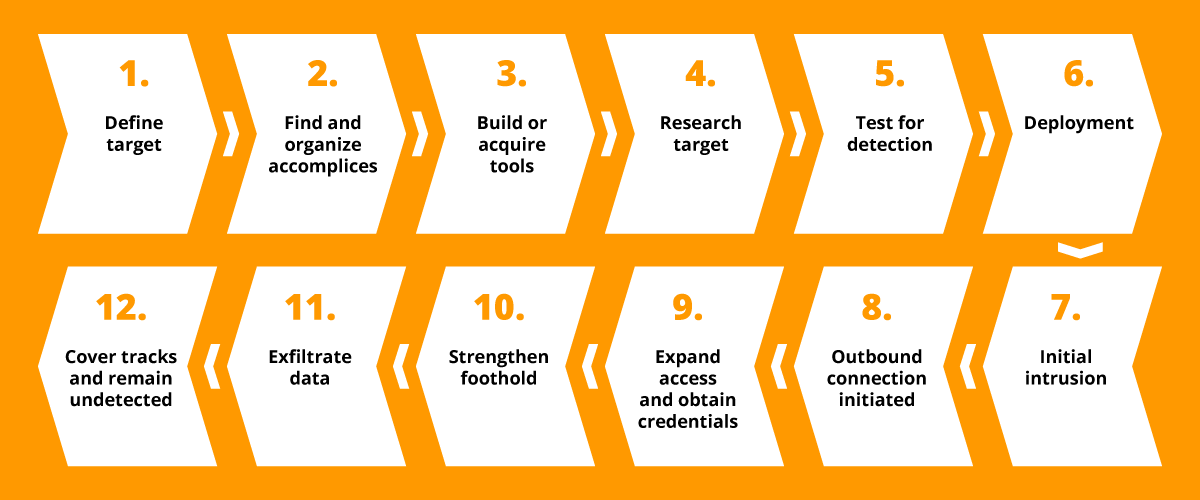

5. Las fases de un ataque APT

Como decíamos, la APT es un ataque sofisticado, que generalmente consta de siete fases sucesivas.

Comparando las fases que vamos a describir con el MITRE ATT&CK, podemos encontrar las técnicas de ataque utilizadas en cada fase del ataque:

1. Recopilación de información: se recopila información sobre el objetivo, sus sistemas de TI (para identificar las vulnerabilidades a explotar), pero también sobre las personas que trabajan en la empresa, que muchas veces representan el punto más débil sobre el que enfocar el ataque (Explotación, ver punto 2). Esta es la etapa en la que el atacante invertirá más tiempo y recursos, porque es exactamente esta fase la que marcará la diferencia en el éxito o fracaso del ataque. Para recopilar información sobre el objetivo, se utilizan técnicas OSINT (Open Source INTelligence), es decir, investigaciones sobre fuentes abiertas. Estas fuentes son especialmente la web y, más aún, las redes sociales donde la gente inserta mucha, quizás demasiada información, con poco conocimiento sobre los riesgos que puede generar este comportamiento.

OSINT es ampliamente utilizado y no es ilegal, ya que es la recopilación de información pública disponible en línea. Es una disciplina sofisticada que puede hacer uso de herramientas dedicadas disponibles en línea (varias también son de código abierto) que ejecutan búsquedas dirigidas de manera automática; para saber cuáles son estas herramientas (¡hay una gran variedad de ellas disponibles!) te sugerimos este útil sitio web.

2. Explotación: una vez que finaliza la fase de recopilación de información, el atacante está listo para lanzar el objetivo para infiltrarse en el objetivo. Normalmente se aprovecha el factor humano, porque siempre es el punto más débil. Se utilizan las técnicas habituales de ingeniería social: phishing, vishing, baiting, spear phishing, watering hole (sitios web comprometidos). También se pueden utilizar kits de explotación para explotar vulnerabilidades en el sistema, técnicas de inyección de SQL o XSS. A veces, los ataques de «fuerza bruta» se utilizan para infiltrarse en el sistema y violar las credenciales de acceso RDP o VPN (que con demasiada frecuencia están protegidas con contraseñas muy débiles y predecibles1);

3. Volcado de credenciales: una vez que el atacante obtiene acceso al sistema atacado, intentará penetrar más profundamente en el sistema. Se produce la llamada Escalada de Privilegios: con movimientos laterales (este/oeste) el atacante intenta obtener credenciales administrativas más importantes. Para ello se utilizan herramientas específicas como: Mimikatz, RottenPotatoNG y muchas otras, fáciles de encontrar en el mundo web infinito;

4. Instalación de malware: ahora el atacante está dentro y se conectará a sus servidores C&C (Command&Control) para descargar el malware con el fin de tomar el control del sistema y finalizar el ataque. Estos softwares se denominan RAT (herramienta de administración remota) y, de hecho, se utilizan para controlar el sistema de destino. Recordemos que estos ataques no se realizan de forma automática, sino que -por el contrario- necesitan de la interacción remota del atacante;

5. Retención de acceso: creación de un backdoor, es decir, una solución técnica que permite mantener abierto el acceso al sistema, traspasando los controles normales de protección. Por lo tanto, la RAT que se ha instalado en el sistema de destino se utiliza para instalar una puerta trasera, que permite al atacante acceder al sistema nuevamente, en cualquier momento que lo desee. Los backdoors pueden ser escritos desde cero, o bien utilizan softwares ya existentes como Meterpreter, componente del conocido sistema de exploits Metasploit, entre los más completos y utilizados del mercado;

6. Exfiltración de datos: robo de datos, ¡el verdadero objetivo del ataque! El atacante intenta identificar y recopilar CVD (Critical Value Data), utilizando también scripts de investigación automatizados. Una vez que los identifica, necesita sacarlos de la forma más silenciosa posible, para no ser atrapado por los sistemas de detección de la víctima. Se utilizan diferentes técnicas ya veces creativas como: compresión (rar, zip…) y envío de datos al exterior a través de protocolos de transmisión como WebDAV, FTP, DNS, tunneling, etc. También se pueden utilizar softwares de código abierto como Rclone y otros;

7. Cubriendo pistas: el atacante intenta permanecer dentro del sistema exfiltrado el mayor tiempo posible (también durante meses, como vimos anteriormente), sin ser detectado por los sistemas de defensa. Por tanto, utilizará técnicas de manipulación y/o borrado de logs, y la cancelación de datos y software utilizados para el ataque.

6. ¿Quiénes son los actores de la amenaza?

Como se explicó anteriormente, las APT son ataques sofisticados que pueden llevar a cabo los ciberdelincuentes con el objetivo de robar información y datos confidenciales.

Pero suelen ser un arma utilizada también por los llamados grupos de piratas informáticos patrocinados por el estado, por lo tanto, vinculados, más o menos directamente, a los estados y gobiernos. Los discutimos en este artículo.

En este caso, los objetivos pueden ser atacar organizaciones e infraestructuras de un estado enemigo.

>> FlashStart es el filtro web que bloquea todos los días 80 millones de sitios web no deseados ? ¡Comience su prueba gratuita ahora!

7. La prevención de amenazas persistentes avanzadas

Dado que los ataques APT cuentan con varias fases, también las medidas de defensa deberán intervenir de forma granular en cada una de ellas:

1. Recopilación de información: evite exponer información confidencial en línea, especialmente en las redes sociales. Monitorear la web oscura (existen herramientas dedicadas para hacerlo) con el objetivo de entender si hay información (como contraseñas) relacionada con nuestra organización y que alguien pueda usar;

2. Explotación: dado que el primer elemento débil a atacar es el factor humano, es importante capacitar a los usuarios. Implemente programas antispam avanzados para proteger los correos electrónicos y bloquear los ataques de spam y phishing hacia los empleados. Adopte siempre políticas de parcheo del sistema: actualice los softwares de red y los sistemas operativos para eliminar las vulnerabilidades que el atacante intentará explotar;

3. Volcado de credenciales: se necesita un control de acceso cuidadoso para evitar que personas internas con malas intenciones y usuarios comprometidos se aprovechen de sus credenciales para dar acceso a los delincuentes;

4. Instalación de Malware: la conexión a los servidores de C&C es una acción que puede ser interceptada y bloqueada por los sistemas suministrados por FlashStart, que es capaz de realizar el filtrado de los DNS de Internet, a través de las Listas Negras continuamente actualizadas. De la misma forma, se pueden utilizar políticas de whitelisting, para las aplicaciones y dominios que los usuarios puedan usar/instalar en las redes de la empresa con el fin de reducir la tasa de éxito de las APTs;

5. Retención de acceso, creación de una puerta trasera: también en este caso, los sistemas de filtrado FlashStart pueden bloquear estas acciones;

6. Exfiltración de datos: cifre los datos tanto durante el modo de suspensión como durante el uso activo. Cifrar la conexión remota evita que los intrusos intercepten los datos que están en tránsito;

7. Cubriendo pistas: cada ataque hace ruido. Por lo tanto, los movimientos del atacante dentro del sistema se pueden detectar a través de un análisis de registro profundo, para analizar los registros a fondo y resaltar cualquier correlación entre diferentes fuentes. Esto también se puede realizar con sistemas de detección como EDR (Detección y respuesta de punto final) o también XDR (Detección y respuesta extendida) y SIEM (Información de seguridad y gestión de eventos)

8. El autor

Giorgio Sbaraglia, ingeniero, es consultor y formador en temas de ciberseguridad y privacidad.

Imparte cursos de formación sobre estos temas para numerosas empresas italianas importantes, incluidas ABIFormazione y la 24Ore Business School.

Es el coordinador científico del Máster “Ciberseguridad y Protección de Datos” de la escuela de negocios 24Ore.

Es miembro del Comité Científico CLUSIT (Asociación Italiana de Ciberseguridad) y Innovation Manager certificado por RINA.

Tiene puestos de DPO (Delegado de Protección de Datos) en empresas y Colegios Profesionales.

Es autor de los siguientes libros:

» “GDPR kit di sopravvivenza” – “Kit de supervivencia GDPR” (Editado por goWare),

» “Cybersecurity kit di sopravvivenza. Il web è un luogo pericoloso. Dobbiamo difenderci!” – “Kit de supervivencia de ciberseguridad. La web es un lugar peligroso. ¡Debemos defendernos!” (Editado por goWare),

» “iPhone. Come usarlo al meglio. Scopriamo insieme tutte le funzioni e le app migliori” – “iPhone Cómo utilizarlo en todo su potencial. Descubramos juntos todas las funciones y las mejores aplicaciones” (Editado por goWare).

Colabora con CYBERSECURITY360 una revista online especializada del grupo Digital360 centrada en la Ciberseguridad.

También escribe para la revista ICT Security, para Agenda Digitale y para la revista CLASS.

En cualquier Router y Firewall puede activar la protección FlashStart® Cloud para asegurar dispositivos de escritorio y móviles y dispositivos IdC en las redes locales.