DNS spoofing, cosa è perché è un pericolo

What is DNS spoofing, in italiano “cosa è lo spoofing dei DNS”. Spieghiamo di cosa si tratta e perché è un pericolo per la navigazione, sia domestica che in una rete aziendale. Non è un rischio da sottovalutare, perché se si incappa in un DNS spoofing si finisce preda di phishing, trojan o malware, che si può risolvere scegliendo un buon servizio di filtraggio delle Url basato sui DNS.

1. What is DNS spoofing: cosa è il DNS spoofing

Per DNS spoofing, chiamato anche “avvelenamento della cache dei DNS”, si intende un particolare tipo di attacco che mira a modificare le liste dei DNS per reindirizzare il traffico web su siti malevoli. Per comprendere questa definizione è importante prima di tutto spiegare cosa sono i DNS e come entrano in gioco durante la navigazione.

Il DNS (Domain Name System) spesso è definito come l’elenco telefonico di Internet. Più precisamente è un sistema di denominazione gerarchico e decentralizzato utilizzato per identificare computer e servizi raggiungibili in rete. In genere ci sono due modalità per accedere a un sito Internet o a una pagina web. Possiamo digitare il nome di dominio del sito (flashstart.com) direttamente nella barra di navigazione del browser (Google Chrome), oppure attiviamo l’apertura automatica del programma di navigazione (il browser, appunto) di un link a una pagina, magari ricevuto via mail o via chat.

Nel momento in cui nella barra di navigazione del browser si digita flashstart.com e si preme il tasto enter, il browser trasforma (risolve) automaticamente il nome di dominio in un indirizzo IP, perché il computer riconosce l’IP – una successione di tre gruppi di terzine e una coppia di numeri – e non una stringa di testo. In effetti, il browser chiede all’Internet Provider che utilizziamo di interrogare il servizio di risoluzione DNS, di cui parleremo tra un attimo, per convertire il nome di dominio in una sequenza di numeri.

Nel caso di flashstart.com, l’indirizzo IP è 151.139.128.11. Ciò significa che il programma di navigazione si collega al server che ha quell’indirizzo e che ospita il sito flashstart.com. In particolare, le prime tre parti dell’IP, nel caso di indirizzi di tipo Ipv4, corrispondono al network ID, l’ultima all’host ID, il computer vero e proprio.

Da sottolineare, però, che non c’è una corrispondenza biunivoca tra indirizzo IP e nome di dominio. Per esempio, all’IP 151.139.128.11 corrispondono 44mila siti ospitati nello stesso server. Dunque, il DNS è il modo in cui a un nome di dominio si associa un indirizzo IP. Ma DNS è anche il protocollo che regola il funzionamento del servizio. Il sistema fu introdotto nel 1983 e le sue specifiche originarie sono descritte nel protocollo RFC 882. L’RFC (Request for Comment) è il documento in cui, appunto, viene specificato nel dettaglio come deve funzionare il sistema DNS.

In pratica, il DNS system è un registro universale, un database distribuito di server DNS (nameservers) categorizzato in prima battuta in estensioni di dominio (.com, .it, .edu). A ogni dominio corrisponde un “contenitore” che archivia le informazioni dei domini e che è in grado anche di attingere informazioni di altri domini non archiviati. Tra le informazioni (i record del database), ovviamente, la più importante è l’indirizzo IP corrispondente al nome di dominio, l’informazione che riceverà il browser per accedere al sito richiesto.

I nameserver sparsi nel mondo che archiviano e gestiscono i nomi di dominio, categorizzati secondo le estensioni di dominio (tecnicamente DNS root zone) si chiamano root nameservers e ne esistono 13 in tutto il mondo. Inoltre, nel percorso tra un computer e il sito che si vuole raggiungere, si incontrano diversi nameserver; dunque, può bastare modificare un registro intermedio per cambiare il percorso della navigazione.

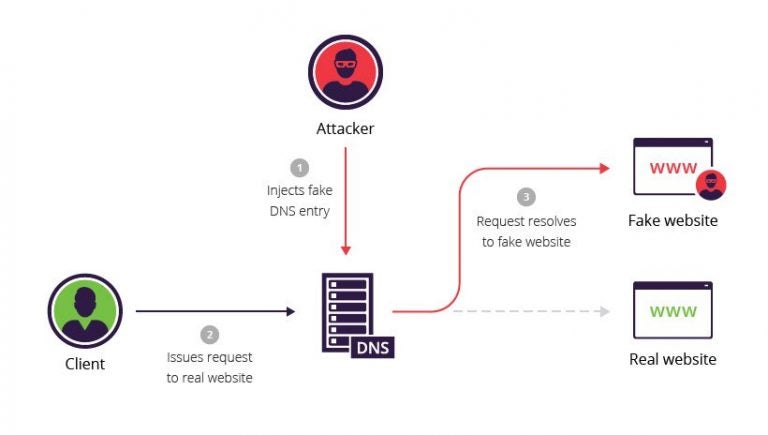

In un attacco di tipo DNS spoofing, i cybercriminali compiono un’azione molto semplice: modificano una lista di DNS in modo che cambi la corrispondenza tra indirizzo IP di un sito e il nome di dominio. In questo modo, il browser pensa di connettersi al sito corrispondente a un certo indirizzo ma, in verità, si finisce in un sito malevolo.

2. Che conseguenze ha il DNS spoofing

Di solito, attraverso il DNS spoofing, l’utente finisce in un sito, o una pagina che sembra effettivamente quella che ci si aspetta ma non lo è. La conseguenza più comune è il phishing. L’utente, per esempio, riceve un messaggio email, o un sms, in cui si chiede di accedere al più presto a una certa pagina web. Una volta connessi a quella pagina, si chiedono delle credenziali, per esempio il nome utente e la password d’accesso all’home banking o i dati della carta di credito.

Se inserite, il cybercriminale entra in possesso delle credenziali e accede all’home banking dell’utente, oppure le rivende nel Dark Web. Può anche succedere di andare a fare acquisti su un sito truffaldino o di fornire le credenziali di accesso a software e servizi aziendali, mettendo nei guai l’intera azienda. Importante sottolineare che, per essere vittima dell’installazione di un malware o di un trojan, basta visualizzare una certa pagina e non necessariamente interagire con essa (cliccare su qualche link o compilare dei campi).

C’è da dire che un attacco DNS spoofing è particolarmente raffinato e richiede un certo impegno, per cui l’attaccante stesso lo esegue se il gioco vale la candela. Infatti il DNS spoofing si utilizza per modificare in modo permanente un percorso verso un certo dominio, per pescare più malcapitati possibile. Se l’obiettivo è di rubare le credenziali di accesso all’home banking, può bastare inviare un sms che contiene un link “corto” – di tipo bit.ly – in cui non si legga chiaramente il percorso. Il più delle volte basta questo per far cadere nella trappola il malcapitato.

In caso di attacchi più organizzati, nel messaggio “civetta” si inserisce la url corretta che ci si aspetta, per poi essere reindirizzati a una pagina diversa ma costruita graficamente come se fosse quella giusta. Il reindirizzamento avviene grazie all’alterazione delle liste dei DNS.

I metodi per eseguire un attacco di tipo spoofing DNS sono due: il Man in the Middle (MITM) e la compromissione di un server DNS. Nel primo caso si intercetta la comunicazione tra l’utente e un server DNS per indirizzarlo verso un sito dannoso. Nel secondo caso si modificano i registri DNS e si configurano per alterare le associazioni con i nomi di dominio e, quindi, indirizzare verso un sito malevolo.

>> FlashStart ti protegge da una vasta gamma di minacce e vieta l’accesso a siti malevoli ? Richiedi ora un’offerta e Inizia subito la tua prova gratuita

3. Come difendersi dal DNS spoofing

Chiarito che imbattersi in un attacco DNS spoofing non è uno scherzo e può portare a conseguenze molto pericolose, spieghiamo come difendersi. Nel caso di un DNS spoofing a poco serve stare attenti. Perché l’alterazione del percorso avviene in maniera totalmente trasparente all’utente. Non si può sapere a priori cosa succederà alla mia richiesta di accesso a un sito, che strade prenderà e se saranno strade sicure.

Per questo è necessario affidarsi a uno strumento di filtraggio della navigazione a livello di DNS. Se valido, e tra un attimo spieghiamo cosa intendiamo, il sistema si accorgerà che qualcosa non va durante il percorso della richiesta. Oppure, nella maggioranza dei casi, il filtro bloccherà l’accesso a sito fraudolento una volta che si accorgerà che si sta prendendo una strada pericolosa. In questo caso, l’utente potrebbe non spiegarsi perché non si riesce ad accedere a un certo sito, o immaginare un “falso negativo” del filtro. Ma nel 99% dei casi bisogna fidarsi: il filtro ha sempre ragione.

>> FlashStart è leader nella competitività ? Richiedi ora un’offerta e Inizia subito la tua prova gratuita

4. Perché usare un filtro DNS

Un buon modo per proteggere l’azienda dal DNS spoofing è l’utilizzo di un filtro DNS. Cosa vuol dire? La soluzione, disponibile anche in cloud, è studiata per bloccare l’accesso a qualsiasi sito a rischio. Senza entrare in troppi tecnicismi, ci basti sapere che il filtro DNS è più preciso.

Un filtro DNS controlla la bontà del server che ha quell’indirizzo, non cadendo nei trucchi che possono usare i malintenzionati nel mascherare i nomi di dominio e i contenuti delle pagine web. Il filtro DNS controlla se l’indirizzo di quel server è inserito in una black list, se è così ne impedisce l’accesso.

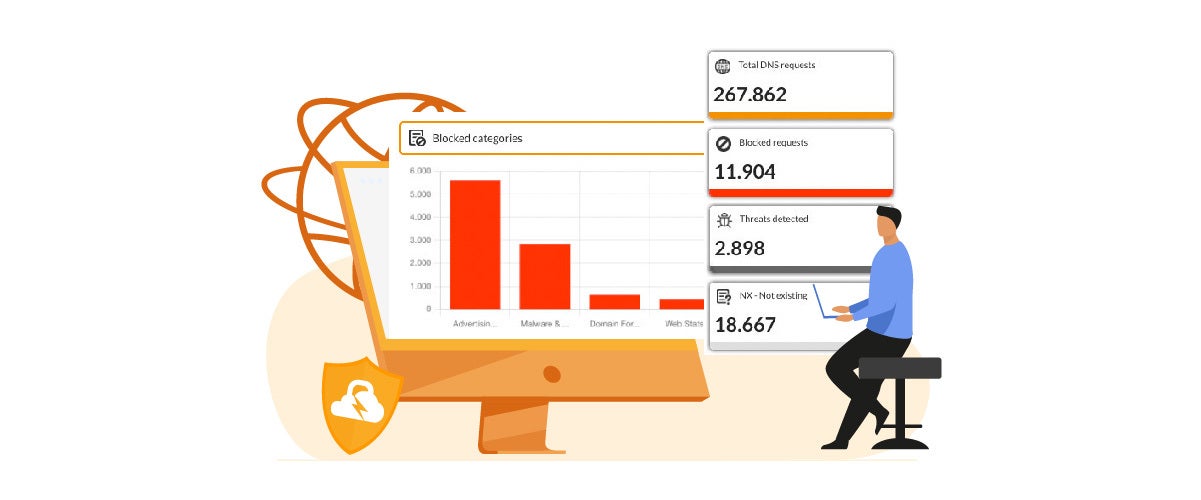

FlashStart fornisce diverse soluzioni di filtraggio DNS disponibili per aziende, scuole e istituzioni, ma anche per la navigazione casalinga. Ed è un’alternativa potente ed economica. Inoltre, il valore della soluzione FlashStart si misura soprattutto dalla capacità di analizzare tutte le fermate di un percorso che fa una richiesta di accesso a un sito. La qualità del servizio risiede nella capacità di usare algoritmi di machine learning per escludere a priori i percorsi pericolosi. In più, FlashStart è in grado di monitorare e verificare costantemente i registri DNS che si incontrano nel cammino.

Capace di filtrare circa 2 miliardi di query di siti Web, FlashStart DNS ogni giorno protegge la navigazione di 25 milioni di utenti, è presente in più di 150 Paesi nel mondo e in circa 12mila tra aziende, scuole e pubbliche amministrazioni e viene erogato, anche sotto forma di servizio, da 700 partner certificati.

Vediamo le caratteristiche esclusive di FlashStart DNS Filter.

» Aggiornamento frequente delle blacklist: FlashStart verifica 200mila nuovi siti al giorno.

» Bassa latenza garantita.

» Ampia possibilità di personalizzazione della soluzione

» 90 categorie di siti dannosi e geoblocking per isolare i Paesi considerati pericolosi

» Uso dell’Intelligenza Artificiale per migliorare la qualità delle blacklist e per la latenza

» Facilità di configurazione e gestione

» Integrazione nativa con Active Directory di Microsoft per velocizzare il lavoro degli amministratori di sistema di scuole, istituzioni e piccole aziende

» Protezione LAN mondiale e il roaming sugli end point via rete Anycast.

>> FlashStart è totalmente in Cloud e facilmente attivabile ? Richiedi ora un’offerta e Inizia subito la tua prova gratuita

Su qualunque Router e Firewall puoi attivare la protezione FlashStart® Cloud per mettere in sicurezza i device desktop e mobile e i dispositivi IoT sulle reti locali.