DNS spoofing, qué es por qué es peligroso

¿Qué es la falsificación de DNS? Veamos qué es exactamente y por qué es peligroso para la navegación, en casa o incluso en la red de una empresa. No es un riesgo que deba subestimarse, ya que si caes en la trampa de un DNS Spoofing te convertirás en presa principal de algún phishing, troyano o malware, todo lo que se puede resolver eligiendo un buen sistema de filtrado de URL basado en el DNS.

1. Qué es la falsificación de DNS

Con el DNS spoofing o falsificación de DNS, también llamado «envenenamiento de caché de DNS», estamos hablando de un tipo particular de ataque que tiene como objetivo modificar la lista de DNS para redirigir el tráfico web hacia sitios peligrosos. Para entender esta definición, es importante que primero expliquemos qué son los DNS y cómo forman parte de la situación mientras navegamos.

DNS (Sistema de nombres de dominio) a menudo se define como la guía telefónica de Internet. Más precisamente, es un sistema de nombres jerárquico descentralizado que se utiliza para identificar computadoras y servicios a los que se puede acceder en línea. Generalmente, hay dos formas de acceder a un sitio web o página web. Podemos escribir el nombre de dominio del sitio (flashstart.com) directamente en la barra de navegación del navegador (Google Chrome) o podemos activar la apertura automática del programa de navegación (navegador) con un enlace de página que hayamos podido recibir previamente por correo electrónico o por chat.

En el momento en que en la barra de navegación del navegador escribes flashstart.com y presionas enter, el navegador transforma (resuelve) automáticamente el nombre de dominio en una dirección IP. Esto se debe a que la computadora reconoce la IP (una sucesión de tres grupos de tripletes y un par de números) y no una cadena de letras. Es más, el navegador le pide al proveedor de Internet que utilizamos que interrogue al servicio de resolución de DNS, del que hablaremos pronto, y convierta los nombres de dominio en una secuencia de números.

En el caso de flashstart.com, la dirección IP es 151.139.128.11. Esto significa que el programa de navegación se conecta al servidor que tiene esa dirección y aloja el sitio flashstart.com. En particular, las primeras tres partes de la IP, en el caso de direcciones como lpv.4, corresponden a una identificación de red y la última a la identificación de host, la computadora misma.

Sin embargo, es importante destacar que no existe una correspondencia uno a uno entre la IP y el nombre de dominio. Por ejemplo, con la IP 151.139.128.11 corresponden 44 mil sitios que están alojados en el mismo servidor. Entonces, el DNS es la forma en que se asocia un nombre de dominio a una IP. Sin embargo, DNS también es el protocolo que regula la función del servicio. El sistema se introdujo en 1983 y sus orígenes específicos se describen en el protocolo RFC 882. El RFC (Request For Comment) es el documento en el que se explica detalladamente cómo debe funcionar el sistema DNS.

Desde una perspectiva práctica, el sistema de DNS es un registro universal, una base de datos distribuida por servidores DNS (nameservers) que se categorizan primero en extensiones de dominio (.com, .it, .edu). Para cada dominio hay un «contenedor» que archiva la información del dominio y también es capaz de acceder a la información de otros dominios que no están archivados. Entre la información (registro de la base de datos), obviamente, la más importante es la dirección IP que corresponde al nombre de dominio, la información que recibe el navegador para acceder al sitio solicitado.

Los servidores de nombres en todo el mundo que archivan y cuidan los nombres de dominio, categorizados según sus extensiones de dominio (técnicamente zona raíz de DNS) se denominan servidores de nombres raíz y hay 13 de ellos en el mundo. Además, en el viaje entre la computadora y el sitio al que debe llegar, se encuentra con varios servidores de nombres, por lo tanto, solo necesita modificar el registro intermedio para cambiar la dirección del viaje de navegación.

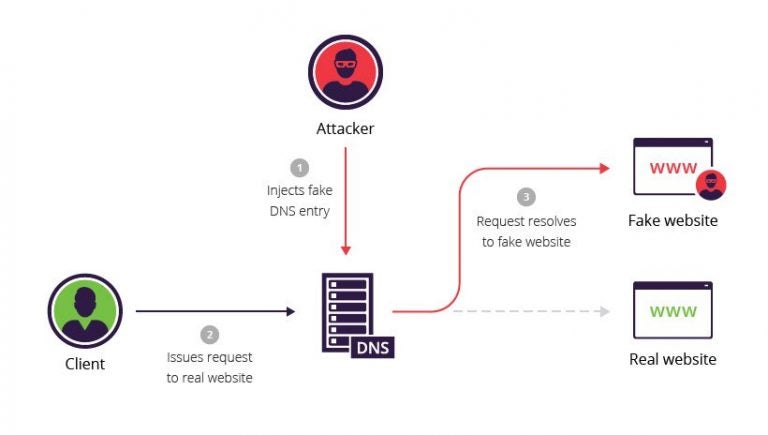

En un ataque como el de falsificación de DNS, los hackers realizan una acción muy simple: modifican una lista de DNS de tal forma que cambian la correspondencia de la dirección IP de un sitio y el nombre de dominio. De esta forma, el navegador cree que se está conectando a un sitio que corresponde a una determinada dirección pero, en realidad, terminas en un sitio peligroso.

2. Consecuencias de la falsificación de DNS

Por lo general, a través de la falsificación de DNS, el usuario termina en un sitio o una página que efectivamente parece ser la que se solicitó, pero en realidad no lo es. La consecuencia más común es entonces el phishing. El usuario, por ejemplo, recibe un mensaje de correo electrónico, o un SMS, que le solicita acceder, lo más rápido posible, a una determinada página web. Una vez conectado a esa página, se le solicitan sus credenciales, por ejemplo, su nombre de usuario y contraseña para su banca personal o los detalles de su tarjeta de crédito.

Si se insertan, los hackers toman posesión de sus credenciales y acceden a su sistema bancario en línea, e incluso pueden vender esta información en la Dark Web. También son capaces de comprar en un sitio web fraudulento o incluso ofrecer sus credenciales para acceder al software de los servicios de la empresa. Es importante recalcar que, para ser víctima de tener instalado un malware o troyano, todo lo que tienes que hacer es visualizar una determinada página, ni siquiera tienes que interactuar con ella (haciendo clic en un enlace o completando ciertos campos).

También cabe decir que el ataque de falsificación de DNS es particularmente refinado y requiere de cierta astucia, por lo que los atacantes los realizan solo si vale la pena. De hecho, el falsificación de DNS se utiliza para modificar de forma permanente el viaje hacia cierto dominio, capturando de ese modo la mayor cantidad de víctimas posible. Si el objetivo es robar credenciales de acceso a sistemas de banca personal, todo lo que se necesita es un SMS que contena un enlace «corto», como ser un bit.ly, en que uno no pueda leer claramente a dónde viajan los enlaces. Lo más habitual es que no se necesite nada más para capturar a las víctimas.

En el caso de ataques más organizados, en el mensaje de «carnada» podrían insertar una URL correcta que esté dentro de lo esperado que luego se redirige a una página diferente que fue reconstruida gráficamente para que se parezca perfectamente a la correcta. El redireccionamiento sucede gracias a la alteración del listado de DNS.

Hay dos métodos para realizar ataques como los de falsificación de DNS: el ataque de intermediario (MITM, por sus siglas en inglés) y el ataque que compromete el servidor de DNS. En el primer caso, uno intercepta la comunicación entre el usuario y el servidor de DNS y luego redirecciona la comunicación hacia el sitio que representa una amenaza. En el segundo, uno modifica los registros de DNS y los configura alterándo la asociación entre nombres y dominios, direccionando al usuario hacia sitios que representan una amenaza.

>> FlashStart protege de una amplia gama de amenazas y bloquea el acceso a sitios amenazadores ? Comience su prueba gratuita o solicite una cotizaciòn

3. Cómo protegerse de una falsificación de DNS

Está claro que caer en un ataque de falsificación de DNS no es gracioso y puede venir con consecuencias peligrosas. Veamos ahora cómo protegernos de esos ataques. En el caso de la falsificación de DNS, primero hay que estar atento. Esto sucede porque la alteración de una ruta se realiza de forma totalmente transparente para el usuario. Uno no puede saber de antemano qué va a suceder cuando accede al sitio, por qué ruta accederá y si esa ruta es segura.

Por este motivo, es necesario confiar en el filtro de navegación a nivel de DNS. Si es válido, en un momento le explicaremos a qué nos referimos con esto, pero el sistema notará que algo no está bien durante la solicitud. O, en la mayoría de los casos, el filtro bloqueará el acceso a sitios fraudulentos una vez que nota que va por un camino peligroso. En este caso, el usuario puede no recibir una explicación sobre por qué no puede acceder a un cierto sitio o incluso imaginar un «negativo falso» del filtro. Sin embargo, en el 99 % de los casos, uno tiene que confiar: el filtro siempre tiene razón.

>> FlashStart es líder en competitividad ? Comience su prueba gratuita o solicite una cotizaciòn

4. Por qué usar un filtro de DNS

Una buena forma de proteger a su empresa de la falsificación de DNS es utilizar un filtro de DNS. ¿Qué significa esto? La solución, que está disponible también en la nube, se estudió para el bloqueo de accesos a cualquier sitio riesgoso. Sin hablar con muchos tecnicismos, diremos que todo lo que necesita saber es que el filtro de DNS es el sistema más preciso.

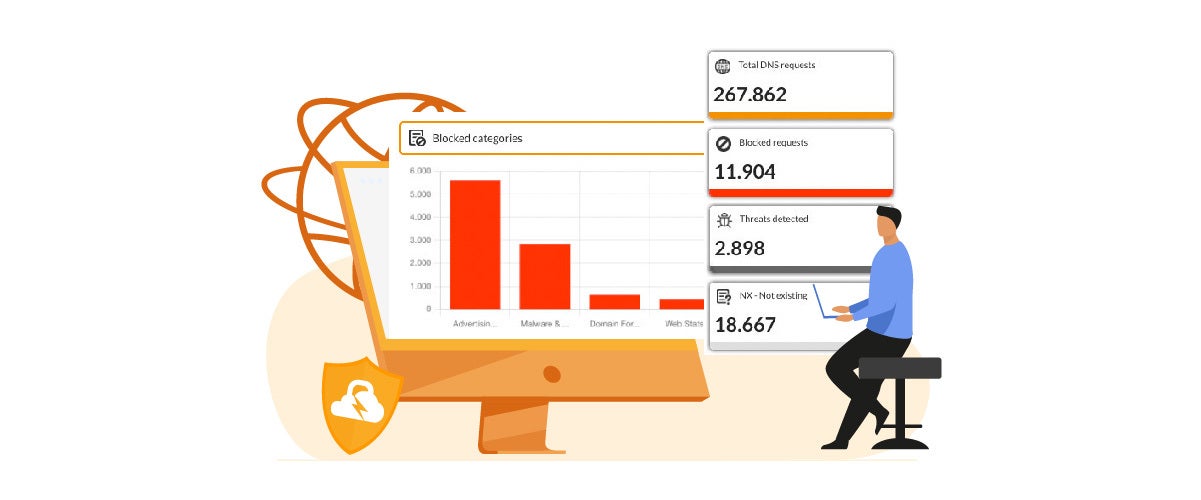

El filtro de DNS controla qué tan «bueno» es un servidor, un servidor que tiene una dirección específica, y nos permite no caer en la trampa que pueden usar villanos nocivos para falsificar nombres de dominio y el contenido de páginas web. El filtro de DNS controla si una dirección de un servidor está incluida en una lista negra o no y si está incluida, el filtro bloquea el acceso de inmediato.

FlashStart le ofrece múltiples soluciones de filtro de DNS disponibles para empresas, escuelas e instituciones, al igual para uso en el hogar. Es una alternativa potente y económica. Además, el valor de la solución de FlashStart se mide, por sobre todas las cosas, en su capacidad de analizar todas las paradas en la ruta de quien solicitar acceso a un sitio. La calidad del servicio reside en su capacidad de usuar algoritmos de aprendizaje automático para excluir desde el inicio rutas peligrosas. Además, FlashStart es capaz de monitorear y verificar de forma constante los registros de DNS con los que nos encontraremos en la ruta.

Con capacidad para filtrar 2 mil millones de solicitudes para sitios web, FlashStart DNS protege la navegación de 25 millones de usuarios al día, tiene presencia en más de 150 países del mundo y en más de 12 mil empresas, escuelas y administraciones públicas y se ofrece bajo forma de servicio a más de 700 socios certificados.

Consideremos ahora las características exclusivas del filtro FlashStart DNS Filter:

» Actualizaciones frecuentes a la lista negra: FlashStart verifica 200 mil sitios nuevos al día

» Latencia baja garantizada

» Amplias posibilidades de personalizar las soluciones

» 90 categorías de sitios dañinos, al igual que geobloqueo para aislar países que se consideran peligrosos

» Uso de Inteligencia Artificial para mejorar la calidad de las listas negras al igual que la latencia

» Facilidad de uso en la configuración y gestión

» Integración nativa con Active Directory de Microsoft para acelerar el trabajo del sistema de administración de escuelas, institutos y pequeñas empresas

» Protección LAN en todo el mundo y roaming en el punto final a través de la red Anycast

>> FlashStart opera totalmente en la nube y se activa con facilidad ? Comience su prueba gratuita o solicite una cotizaciòn

En cualquier Router y Firewall puede activar la protección FlashStart® Cloud para asegurar dispositivos de escritorio y móviles y dispositivos IdC en las redes locales.