WannaCry 2017: il ransomware che ha fatto piangere il mondo

1. WannaCry 2017: un attacco famoso in tutto il mondo

WannaCry 2017 è un attacco ancora oggi tra i più famosi della storia dell’informatica e della cybersecurity. Sono trascorsi oltre sei anni da quando è accaduto, ma è ancora da considerare un case study molto utile ed istruttivo.

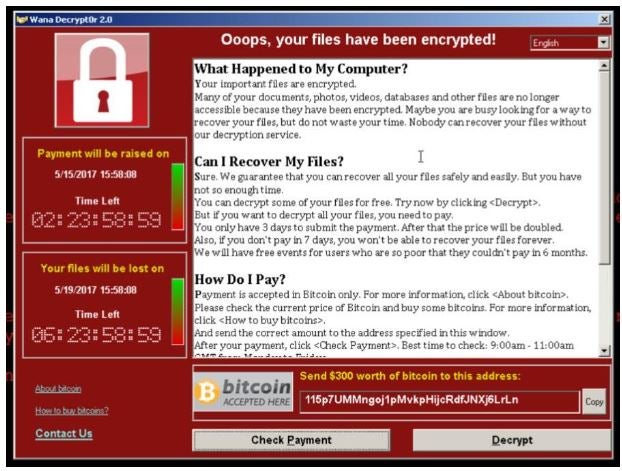

Fig.1 – L’avviso che appariva nei computer colpiti da Wannacry

Ricordo ancora che in quel venerdì 12 maggio del 2017 la notizia dell’attacco WannaCry rappresentò l’apertura di tutti i telegiornali di prima serata in tutta Europa. Quindi la WannaCry 2017 non è stato un evento solo per gli addetti ai lavori del mondo della cybersecurity, ma ha riguardato anche i mass media generalisti, oltre che le organizzazioni e le aziende di ogni nazione.

1.1 Perché è accaduto tutto questo?

WannaCry, ovvero “voglio piangere”, chiamato anche WanaCrypt0r 2.0: a maggio 2017, esattamente il venerdì 12, questo ransomware ha inchiodato i computer di mezzo mondo, grazie a una falla che si trovava nella funzionalità SMB di Windows: un “bug” noto e anche già “tappato” dall’azienda di Redmond con una patch, la numero MS17-010.

La richiesta di riscatto era di 300 $, da pagarsi in Bitcoin su uno dei tre conti indicati nella richiesta di riscatto (vedere Figura 1 – Il messaggio di richiesta di riscatto di WannaCry).

Molti ricercatori del settore hanno considerato WannaCry “un attacco di proporzioni mai viste”. Kaspersky Lab ha registrato più di 300.000 attacchi in 150 nazioni, incluse Russia, Cina, Italia, India, Egitto e Ucraina. Europol, agenzia dell’Unione europea impegnata nel contrasto alla criminalità, ha parlato di “un attacco senza precedenti che richiede indagini internazionali”.

Uno dei paesi più colpiti è stato il Regno Unito, dove WannaCry ha bloccato almeno 25 ospedali e messo in crisi il sistema sanitario britannico. L’attacco ha causato un’interruzione significativa dell’assistenza ai pazienti, come l’annullamento di circa 19mila appuntamenti, comprese le operazioni, e l’interruzione dei sistemi IT per almeno un terzo di tutti gli ospedali del Servizio Sanitario Nazionale (NHS) del Regno Unito.

Gli ospedali colpiti sono stati costretti a dirottare i visitatori del pronto soccorso verso altri ospedali.

Non ci sono prove certe di persone morte a causa dell’attacco WannaCry, ma uno studio della Owen Graduate School of Management della Vanderbilt University ha rilevato un aumentato tasso di mortalità connesso all’attacco: fino a 36 decessi in più per ogni 10mila attacchi di cuore che si erano verificati – statisticamente – ogni anno nelle centinaia di ospedali esaminati.

Tutto questo è stato reso possibile perché negli ospedali del Regno Unito c’erano ancora molte migliaia di computer con Windows XP (sistema dichiarato “end-of-life” e non più supportato da parte di Microsoft dall’aprile 2014). Un’indagine condotta da Motherboard nel 2016 aveva rilevato almeno 42 strutture del National Health Service (NHS) che stavano ancora usando XP.

Ma si sono registrati attacchi in tutta Europa e nel resto del mondo. Tra gli altri Nissan e Renault in Francia, la società di telecomunicazioni Telefonica, Iberdrola e le banche BBVA e Santander in Spagna, FedEx in USA e molti altri. In Germania sono stati colpiti i computer della Deutsche Bahn (le ferrovie tedesche). In Giappone è toccato a Hitachi, Nissan e East Japan Railway. In Russia colpiti RZD (Russian Railroad), la banca VTB, Megafon. Anche l’Italia entra nell’elenco con l’Università Bicocca a Milano (che a quanto risulta è stata attaccata attraverso una chiavetta usb contenente il malware).

Si stima che sia costato, nel mondo, tra i 4 e gli 8 miliardi di dollari e che abbia generato al Servizio Sanitario Nazionale britannico un danno stimato in oltre 100 milioni di dollari.

Ma, nonostante la propagazione a macchia d’olio, WannaCry è stato considerato un flop dal punto di vista economico: l’ammontare dei ricavi raccolti dai cybercriminali si aggira intorno ai 100mila dollari.

Abbiamo rilevato questo dato due settimane dopo l’attacco, analizzando i movimenti dei tre conti Bitcoin utilizzati ed indicati nella richiesta di riscatto e che sono i seguenti:

» 13AM4VW2dhxYgXeQepoHkHSQuy6NgaEb94

» 12t9YDPgwueZ9NyMgw519p7AA8isjr6SMw

» 115p7UMMngoj1pMvkpHijcRdfJNXj6LrLn

Una cifra modesta, soprattutto considerato che in genere i malware hanno come obiettivo proprio il pagamento di un riscatto. Questo fa ritenere che l’attacco non sia stato fatto per soldi, ma più probabilmente a scopo destabilizzante o dimostrativo.

Sembra ormai certo che l’attacco sia partito dalla Corea del Nord, con il suo gruppo di hacker noti con il nome Lazarus (altri nomi del gruppo Hidden Cobra, Guardians of Peace, APT38). A sostenerlo sono Symantec e Kaspersky Lab, che hanno rilevato nel codice del malware alcune similitudini con precedenti attacchi: quello alla Banca Centrale del Bangladesh del 2016 (il più grande furto informatico di sempre, 82 milioni di dollari rubati), ma soprattutto quello alla Sony Pictures Entertainment, la casa di produzione attaccata per aver prodotto “The Interview”, film satirico contro il leader nordcoreano Kim Jong-un.

Nel 2018 WannaCry ha colpito ancora: a marzo è stata attaccata Boeing, il principale produttore di aeromobili al mondo. L’azienda ha confermato l’accaduto, specificando però che il problema ha riguardato solo un numero limitato di sistemi della divisione commerciale, non quelli dell’impianto produttivo.

2. WannaCry 2017: la tecnica d’attacco

La peculiarità di WannaCry, rispetto ad altri ransomware più classici, è che si tratta di un malware costituito da due componenti che operano in successione:

Stadio 1: è stato utilizzato un exploit (abbiamo parlato degli exploit in questo articolo https://flashstart.com/it/exploit-web-cosa-sono-come-funzionano-e-come-difendersi-parte-1/) che sfruttava una vulnerabilità di SMVB v.1 (un protocollo di condivisione di file di rete, Server Message Block, usato da sistemi Microsoft Windows) per attaccare il computer obiettivo. La vulnerabilità è classificata come CVE-2017-0144 ed era già stata chiusa da Microsoft il 14 marzo 2017, ma non nei sistemi WinXP e Windows Server 2003, che non erano più supportati dal 2014.

Precisiamo che solo la versione 1.0 (SMBv1) è vulnerabile: si tratta di un protocollo molto vecchio (e molto insicuro), nato oltre 20 anni fa e presente già in XP. Le versioni SMBv2 (introdotta nel 2006) ed SMBv3 (nata con Windows 8) non soffrono di questa vulnerabilità.

In questo modo WannaCry si propagava in modo automatico agli altri computer e questo spiega l’altissima velocità di diffusione.

Aspetto importante ed inquietante: WannaCry ha utilizzato l’exploit denominato EternalBlue, che pare essere stato creato dalla NSA (la National Security Agency americana). Ma NSA si è fatta “rubare” l’exploit appena creato da un gruppo hacker denominato The Shadow Brokers (TSB), che l’ha reso disponibile nel darkweb nell’aprile 2017 e che gli attaccanti hanno usato.

2.stadio: un ransomware vero e proprio che esegue la cifratura dei files. I malware di tipo Ransomware sono diffusi ormai da circa 10 anni (ed hanno come scopo l’estorsione di denaro: far pagare un riscatto per riavere i propri files che sono stati criptati. Mai però un ransomware si era propagato con tanta rapidità, grazie appunto all’exploit EternalBlue.

Secondo Microsoft i vettori presunti d’attacco sono almeno due, che Microsoft indica come “altamente probabili”:

» il primo – e più banale – sono le solite email di phishing, oppure tramite chiavette USB Questi sono i vettori d’attacco più tipici e e frequenti, sfruttati da gran parte degli attacchi ransomware;

» il secondo scenario è quello già indicato utilizzando Exploit che sfruttano la vulnerabilità del protocollo SMB in sistemi non aggiornati.

È importante rimarcare che se il sistema è affetto dalla citata vulnerabilità (CVE-2017-0144, MS17-010 secondo la classificazione Microsoft), non serve necessariamente l’email di phishing per subire l’attacco.

In altre parole: non serve l’errore umano, perché l’exploit è già in grado di violare il sistema sfruttandone la vulnerabilità. Non deve essere la vittima ad aprire la porta, perché è l’hacker a possedere già la chiave (cioè l’exploit).

Una volta entrato in un computer di un sistema Windows (ne basta uno solo!), WannaCry 2017 si propaga in modo automatico agli altri computer (anche se non collegati ad Internet) sfruttando le condivisioni di rete SMB, attraverso le porte di comunicazione 139 e 445. Questo spiega la velocità (insolita) con cui si è propagato.

Poi – secondo passaggio – esegue una criptazione dei files, usando una crittografia asimmetrica RSA a 2048 bit, basata su una coppia di chiavi pubblica/privata per la cifratura e decifratura dei file (assolutamente inattaccabile).

Come fanno molti ransomware, anche con WannaCry i files crittografati vengono rinominati aggiungendo un’estensione tipica, in questo caso.WNCRY.

Per esempio, un file fattura.pdf verrà modificato in fattura.pdf.WNCRY.

WannaCry provvede inoltre ad eliminare le “Shadows copies” di Windows (per impedirci di recuperare i dati) e va a scrivere in alcune tipiche cartelle di sistema, quali:

» %SystemRoot%

» %SystemDrive%

» %ProgramData%

Altra caratteristica di WannaCry: poiché sfrutta una vulnerabilità, il malware riesce ad installarsi anche se l’utente non ha diritti di amministratore, ma è un semplice utente.

3. Come proteggersi

Sebbene WannaCry 2017 sia stato un attacco di dimensioni devastanti, le misure di prevenzione e protezione da adottare sono piuttosto elementari, le possiamo sintetizzare in una parola: aggiornare.

La vulnerabilità sfruttata da WannaCry non è una 0-day (abbiamo parlato delle 0-day in questo articolo: https://flashstart.com/it/exploit-web-cosa-sono-come-funzionano-e-come-difendersi-parte-1/ ), ma al contrario una vulnerabilità per la quale era già stata rilasciata la patch.

Secondo quanto dichiarato da Microsoft (12/05/2017), WannaCrypt può colpire solo i sistemi fino a Windows 8, se non aggiornati, quindi quelli con Windows 10 non corrono rischi.

Mentre le vecchie versioni non supportate di Windows (ad esempio Windows XP e Windows Server 2003) non sono comunque protette, perché Microsoft non fornisce più le patch di protezione per quelle versioni di Windows.

4. What WannaCry 2017 has taught us

Abbiamo parlato dello sfruttamento (exploitation) di una vulnerabilità di Windows, ma in realtà – ancora una volta – il vero problema è l’errore umano.

Una buona quantità di aziende ed organizzazioni, in spregio a qualunque norma di cybersecurity, hanno scelto di mantenere sistemi operativi non solo obsoleti, ma anche privi degli aggiornamenti di sicurezza.

Quindi WannaCry 2017 non è stata una nuova minaccia portata grazie a chissà quali vulnerabilità. No, ha potuto colpire grazie a disattenzione ed incompetenza da parte di chi dovrebbe proteggere i sistemi informatici aziendali.

E questa lezione non è stata ancora pienamente compresa, se oggi – a distanza di sei anni – troviamo ancora esposti in rete sistemi vulnerabili a WannaCry e ad EternalBlu. Abbiamo potuto facilmente verificarlo interrogando il portale Shodan (https://www.shodan.io/): oltre 15.000 computer sono esposti con Windows Server 2003 e quasi 13.000 con Windows XP quindi vulnerabili a WannaCry, perché visibili nella rete.

5. L’autore

Giorgio Sbaraglia, ingegnere, svolge attività di consulenza e formazione per la sicurezza informatica e per la privacy.

Tiene corsi su questi temi per molte importanti società italiane di formazione, tra le quali ABIFormazione e 24Ore Business School.

È coordinatore scientifico del Master “Cybersecurity e Data Protection” della 24Ore Business School.

È membro del Comitato Scientifico CLUSIT (Associazione Italiana per la Sicurezza Informatica) e certificato “Innovation Manager” da RINA.

Ricopre incarichi di DPO (Data Protection Officer) presso aziende e Ordini Professionali.

È autore dei libri:

» “GDPR kit di sopravvivenza” (Editore goWare),

» “Cybersecurity kit di sopravvivenza. Il web è un luogo pericoloso. Dobbiamo difenderci!” (2a edizione 2022, Editore goWare),

» “iPhone. Come usarlo al meglio. Scopriamo insieme tutte le funzioni e le app migliori” (Editore goWare).

Collabora con CYBERSECURITY360 testata specialistica del gruppo Digital360 per la Cybersecurity.

Scrive anche per ICT Security Magazine, per AGENDA DIGITALE e per la rivista CLASS.

Su qualunque Router e Firewall puoi attivare la protezione FlashStart® Cloud per mettere in sicurezza i device desktop e mobile e i dispositivi IoT sulle reti locali.