WannaCry 2017: Ransomware, die für Aufruhr sorgte

1. WannaCry 2017: ein berühmt-berüchtigter Angriff

WannaCry 2017 ist immer noch einer der berüchtigtsten Angriffe in der Geschichte der Computer- und Cybersicherheitsindustrie. Mehr als sechs Jahre sind seit dem Vorfall vergangen, aber er sollte immer noch als eine sehr nützliche und lehrreiche Fallstudie betrachtet werden.

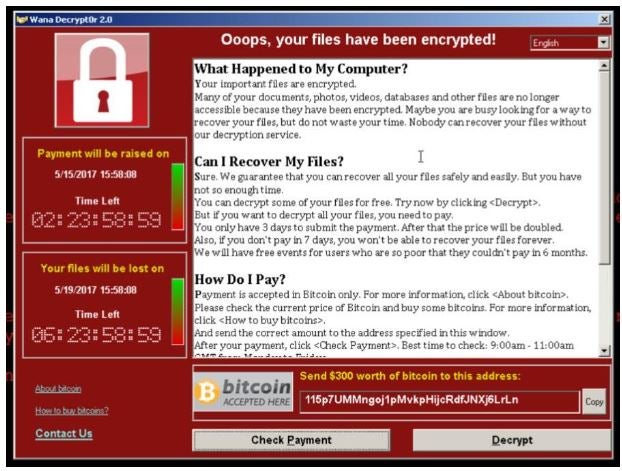

Abb.1 – Die Meldung, die auf den von WannaCry betroffenen Computern erschien

Ich erinnere mich noch gut daran, dass an jenem Freitag, dem 12. Mai 2017, die Nachricht über den WannaCry-Angriff der Aufmacher in allen Nachrichtensendungen zur Hauptsendezeit in ganz Europa war. WannaCry 2017 war also nicht nur ein Ereignis für Cybersecurity-Insider, sondern betraf neben Organisationen und Unternehmen in allen Ländern auch die allgemeinen Medien.

1.1 Wie konnte das alles passieren?

WannaCry, auch bekannt als „I want to cry“, wird noch WanaCrypt0r 2.0 genannt. Im Mai 2017, genau am Freitag, den 12. Mai, legte diese Ransomware Computer auf der halben Welt lahm. Dies “dank” eines Fehlers in der SMB-Funktion von Windows, einem bekannten „Bug“, der von dem Redmonder Unternehmen bereits mit einem Patch mit der Nummer MS17-010 „blockiert“ wurde.

Die Lösegeldforderung belief sich auf 300 Dollar, die in Bitcoin auf eines der drei in der Lösegeldforderung angegebenen Konten zu zahlen waren.

Viele Sicherheits-Forscher auf diesem Gebiet bezeichneten WannaCry als „einen Angriff von noch nie dagewesenem Ausmaß“. Kaspersky Lab hat mehr als 300.000 Angriffe in 150 Ländern registriert, darunter Russland, China, Italien, Indien, Ägypten und die Ukraine.

Europol, eine EU-Agentur, die sich mit der Verbrechensbekämpfung befasst, sprach von einem „beispiellosen Angriff, der internationale Ermittlungen erfordert“.

Eines der am stärksten betroffenen Länder war das Vereinigte Königreich, wo WannaCry mindestens fünfundzwanzig Krankenhäuser zum Absturz brachte und das britische Gesundheitssystem in eine Krise stürzte.

Der Angriff verursachte erhebliche Störungen in der Fürsorge für die Patienten, wie die Absage von etwa 19.000 Terminen, einschließlich Operationen, und die Unterbrechung der IT-Systeme für mindestens ein Drittel aller Krankenhäuser des britischen National Health Service (NHS). Betroffene Krankenhäuser waren gezwungen, Besucher der Notaufnahme in andere Krankenhäuser zu schicken.

Während es keine gesicherten Erkenntnisse über Menschen, die infolge des WannaCry-Angriffs gestorben sind, hat aber eine Studie der Owen Graduate School of Management an der Vanderbilt University eine erhöhte Sterblichkeitsrate im Zusammenhang mit dem Angriff festgestellt: bis zu 36 zusätzliche Todesfälle pro 10.000 Herzinfarkte, die – statistisch gesehen – jedes Jahr in den Hunderten von untersuchten Krankenhäusern auftreten.

Dies war möglich, weil auf vielen Tausenden von Computern in britischen Krankenhäusern noch Windows XP lief (ein System, das als „End-of-Life“ deklariert wurde und seit April 20141 von Microsoft nicht mehr unterstützt wird ). Eine von Motherboard im Jahr 2016 durchgeführte Umfrage hatte mindestens zweiundvierzig Einrichtungen des National Health Service (NHS) ausfindig gemacht, die noch mit XP arbeiteten.

Allerdings wurden Angriffe aus ganz Europa und dem Rest der Welt gemeldet, unter anderem von Nissan und Renault in Frankreich, dem Telekommunikationsunternehmen Telefonica, Iberdrola und den Banken BBVA und Santander in Spanien, FedEx in den USA und vielen anderen. In Deutschland waren die Computer der Deutschen Bahn betroffen. In Japan waren Hitachi, Nissan und die East Japan Railway an der Reihe. In Russland betrafen die Angriffe RZD (Russische Eisenbahn), VTB Bank und Megafon. In Italien ist noch die Bicocca Universität in Mailand betroffen (die Berichten zufolge über einen USB-Stick mit der Malware angegriffen wurde).

Es wird geschätzt, dass der Angriff weltweit zwischen vier und acht Milliarden Dollar gekostet und dem britischen National Health Service einen Schaden von mehr als 100 Millionen Dollar zugefügt hat.

Obwohl sich WannaCry wie ein Lauffeuer verbreitete, galt es als wirtschaftlicher Flop: Die Einnahmen der Cyberkriminellen beliefen sich auf nur rund etwa 100.000 Dollar.

Wir haben diese Daten zwei Wochen nach dem Angriff aufgespürt, indem wir die Bewegungen der drei Bitcoin-Konten analysiert haben, die in der Lösegeldforderung genannt werden:

» 13AM4VW2dhxYgXeQepoHkHSQuy6NgaEb94

» 12t9YDPgwueZ9NyMgw519p7AA8isjr6SMw

» 115p7UMMngoj1pMvkpHijcRdfJNXj6LrLn

Das ist eine bescheidene Summe, vor allem, wenn man bedenkt, dass Malware in der Regel genau auf eine Lösegeldzahlung abzielt. Dies deutet darauf hin, dass der Angriff nicht wegen des Geldes durchgeführt wurde, sondern eher zu destabilisierenden oder demonstrativen Zwecken.

Es scheint nun sicher zu sein, dass der Angriff von Nordkorea ausging, und zwar von einer Hackergruppe namens Lazarus (andere Gruppennamen: Hidden Cobra, Guardians of Peace, APT38). Dies wird von Symantec und Kaspersky Lab behauptet. Diese haben im Code der Malware einige Ähnlichkeiten mit früheren Angriffen gefunden: dem auf die Zentralbank von Bangladesch im Jahr 2016 (dem größten Cyber-Raub aller Zeiten, bei dem 82 Millionen Dollar gestohlen wurden). Zugleich aber vor allem dem auf Sony Pictures Entertainment, die Produktionsfirma, die angegriffen wurde, weil sie „The Interview“ produziert hatte, einen satirischen Film, der den nordkoreanischen Führer Kim Jong-un aufs Korn nahm.

Im Jahr 2018 schlug WannaCry erneut zu: Im März wurde Boeing, der größte Flugzeughersteller der Welt, angegriffen. Das Unternehmen bestätigte den Vorfall, gab aber an, dass das Problem nur eine begrenzte Anzahl von Systemen in der kommerziellen Abteilung betraf, nicht aber die in der Fertigungsanlage.

2. WannaCry 2017: die Angriffsmethode

WannaCry unterscheidet sich von anderen, klassischeren Arten von Ransomware dadurch, dass es sich um eine Malware handelt, die aus zwei Komponenten besteht, die nacheinander funktionieren:

Stufe 1: Es wurde ein Exploit verwendet, der eine Schwachstelle in SMVB v.1 ausnutzt (ein Netzwerk-Filesharing-Protokoll, Server Message Block, das von Microsoft Windows-Systemen verwendet wird), um den Zielcomputer anzugreifen.

Die Sicherheitslücke ist als CVE-2017-0144 klassifiziert und wurde von Microsoft bereits am 14. März 2017 geschlossen, allerdings nicht in WinXP- und Windows Server 2003-Systemen, die seit 2014 nicht mehr unterstützt wurden.

Wir können also feststellen, dass nur die Version 1.0 (SMBv1) anfällig ist: Es handelt sich um ein sehr altes (und äußerst unsicheres) Protokoll, das vor mehr als zwanzig Jahren entwickelt wurde und bereits in XP vorhanden war. Die Versionen SMBv2 (eingeführt 2006) und SMBv3 (geboren mit Windows 8) leiden nicht unter dieser Schwachstelle.

Auf diese Weise verbreitete sich WannaCry automatisch auf andere Computer, was die sehr hohe Verbreitungsrate erklärt.

Eines ist wichtig und beunruhigend: WannaCry nutzte den Exploit namens EternalBlue, der anscheinend von der NSA (der Nationalen Sicherheitsbehörde der USA) entwickelt wurde. Die NSA hatte den neu geschaffenen Exploit jedoch von einer Hackergruppe namens The Shadow Brokers (TSB) „gestohlen“,3 die ihn im April 20174 im Darkweb zur Verfügung stellte und den die Angreifer nutzten.

Stufe zwei: Eine tatsächliche Ransomware führt die Dateiverschlüsselung durch. Malware vom Typ Ransomware gibt es schon seit etwa zehn Jahren (und sie zielt darauf ab, Geld zu erpressen: ein Lösegeld zu verlangen, um seine verschlüsselten Dateien zurückzubekommen). Aber noch nie hatte sich Ransomware so schnell verbreitet, und zwar dank des EternalBlue-Exploits.

Nach Angaben von Microsoft gibt es mindestens zwei mutmaßliche Angriffsvektoren, die Microsoft als „sehr wahrscheinlich“ bezeichnet:

» Die erste – und trivialste – sind die üblichen Phishing-E-Mails oder über USB-Sticks. Dies sind die typischsten und häufigsten Angriffsvektoren, die von den meisten Ransomware-Angriffen ausgenutzt werden;

» Das zweite Szenario ist das bereits erwähnte, bei dem Exploits verwendet werden, die die Sicherheitslücke im SMB-Protokoll auf veralteten Systemen ausnutzen.

Es ist wichtig zu beachten, dass, wenn das System von der oben genannten Schwachstelle (CVE-2017-0144, MS17-010 nach der Klassifizierung von Microsoft) betroffen ist, die Phishing-E-Mail nicht unbedingt für einen Angriff benötigt wird.

Mit anderen Worten: menschliches Versagen ist nicht erforderlich, da der Exploit bereits in der Lage ist, in das System einzudringen, indem er dessen Sicherheitslücke ausnutzt. Es muss nicht das Opfer sein, das die Tür öffnet, denn es ist der Hacker, der den Schlüssel (d. h. den Exploit) bereits hat.

Sobald er in einen Windows-Computer eingedrungen ist (es genügt ein einziger!), verbreitet sich WannaCry 2017 automatisch auf andere Computer (auch wenn diese nicht mit dem Internet verbunden sind), indem er SMB-Netzwerkfreigaben über die Kommunikationsports 139 und 445 ausnutzt. Dies erklärt die (ungewöhnliche) Geschwindigkeit, mit der er sich verbreitet hat.

3https://www.hypr.com/security-encyclopedia/shadow-brokers

4https://www.engadget.com/2017-04-14-shadow-brokers-dump-windows-zero-day.html

Dann – im zweiten Schritt – verschlüsselt er die Dateien mit einer asymmetrischen 2048-Bit-RSA-Verschlüsselung, die auf einem öffentlichen/privaten Schlüsselpaar zum Ver- und Entschlüsseln der Dateien basiert (praktisch absolut unknackbar).

Wie bei vielen Ransomware-Varianten werden auch bei WannaCry die verschlüsselten Dateien umbenannt, indem eine typische Erweiterung hinzugefügt wird, in diesem Fall.WNCRY.

Zum Beispiel wird eine Rechnung.pdf-Datei in Rechnung.pdf.WNCRY umbenannt.

WannaCry sorgt noch für das Löschen von Windows-Schattenkopien (um eine Wiederherstellung der Daten abzuwehren) und schreibt in einige typische Systemordner, wie z. B.:

» %SystemRoot%

» %SystemDrive%

» %ProgramData%

Ein weiteres Merkmal von WannaCry: Da er eine Sicherheitslücke ausnutzt, kann sich die Malware selbst installieren, auch wenn der Benutzer keine Administratorrechte hat, sondern lediglich ein Benutzer ist.

3. Wie man sich schützen kann

Obwohl WannaCry 2017 ein verheerender Großangriff war, sind die abwehrenden und schützenden Maßnahmen recht einfach. Wir können sie in einem Wort zusammenfassen: aktualisieren. Bei der von WannaCry ausgenutzten Schwachstelle handelt es sich nicht um eine 0-Day-Schwachstelle, sondern um eine Schwachstelle, für die bereits ein Patch veröffentlicht wurde.

Laut der Erklärung von Microsoft(12/05/2017) kann WannaCry nur Systeme bis Windows 8 befallen, wenn sie nicht aktualisiert wurden, sodass Nutzer von Windows 10 nicht gefährdet sind.

Ältere, nicht unterstützte Windows-Versionen (z.B. Windows XP und Windows Server 2003) sind ohnehin nicht geschützt, da Microsoft für diese Windows-Versionen keine Sicherheits-Patches mehr bereitstellt.

4. Was WannaCry 2017 uns gelehrt hat

Wir haben über die Ausnutzung einer Windows-Sicherheitslücke gesprochen, aber in Wirklichkeit ist das eigentliche Problem wieder einmal menschliches Versagen.

Viele Unternehmen und Organisationen haben sich unter Missachtung jeglicher Cybersicherheitsnormen dafür entschieden, Betriebssysteme weiterzunutzen, die nicht nur veraltet sind, sondern für die es auch keinerlei Sicherheitsupdates mehr gibt.

WannaCry 2017 war also keine neue Bedrohung, die dank einiger unbekannter Sicherheitslücken entstanden ist. Nein, sie konnte dank der Nachlässigkeit und Inkompetenz derjenigen zuschlagen, die die Computersysteme der Unternehmen schützen sollten.

Diese Lektion ist also noch nicht ganz verstanden worden, denn heute – sechs Jahre später – finden wir im Internet immer noch anfällige Systeme, die WannaCry und EternalBlu ausgesetzt sind.

Wir können dies leicht überprüfen, indem wir das Shodan-Portal (https://www.shodan.io/) abfragen: mehr als 15.000 Computer mit Windows Server 2003 und fast 13.000 mit Windows XP sind anfällig für WannaCry, da sie im Netzwerk sichtbar sind.

5. ÜBER DEN AUTOR

Giorgio Sbaraglia, Ingenieur, bietet Beratung und Schulungen für Computersicherheit und Datenschutz an.

Er unterrichtet Kurse zu diesen Themen für viele führende italienische Schulungsunternehmen, darunter ABIFormazione und 24Ore Business School.

Er ist wissenschaftlicher Koordinator des Masterstudiengangs „Cybersecurity and Data Protection“ an der 24Ore Business School.

Er ist Mitglied des wissenschaftlichen Ausschusses von CLUSIT (Italienischer Verband für Informationssicherheit) und zertifizierter „Innovation Manager“ von RINA.

Er hat Positionen als Datenschutzbeauftragter (DSB) bei Unternehmen und Berufsverbänden inne.

Er ist Autor der Bücher:

» GDPR kit di sopravvivenza“ (GDPR Survival Kit) (goWare Publisher ),

» Cybersecurity kit di sopravvivenza“ (Cybersecurity Kit di sopravivenza). Il web è un luogo pericoloso. Dobbiamo difenderci!“ (Cyber Security Survival Kit. Das Internet ist ein gefährlicher Ort. Wir müssen uns schützen!) (2. Auflage 2022, goWare Publisher),

» iPhone. Come usarlo al meglio. Scopriamo insieme tutte le funzioni e le app migliori“ (iPhone. Wie Sie es besser nutzen können. Lassen Sie uns gemeinsam die besten Funktionen und Apps entdecken!) (goWare Publisher).

Er ist Mitarbeiter von CYBERSECURITY360, der Fachpublikation der Gruppe Digital360 per la Cybersecurity.

Er schreibt auch für dasICT Security Magazine, für AGENDA DIGITALE und für die Zeitschrift CLASS.

Sie können den FlashStart® Cloud-Schutz auf jeder Art von Router und Firewall aktivieren, um Desktop- und Mobilgeräte sowie IoT-Geräte in lokalen Netzwerken zuverlässig zu schützen.