Cyberwarfare: la guerra cibernetica tra stati. Casi famosi

La guerra nel terzo millennio si combatte anche nel Cyberspazio, che è diventato il quinto spazio di guerra. Gli stati utilizzano sempre più spesso le armi cibernetiche per colpire i sistemi e le infrastrutture strategiche di altri stati

1. Cyberwarfare: la guerra si combatte nel quinto spazio di guerra

L’attacco della Russia contro l’Ucraina ha portato all’attenzione del mondo la Cyberwarfare, la guerra cibernetica tra stati.

In realtà, questi attacchi si registrano ormai da anni ed in alcuni casi non ne abbiamo neppure conoscenza, perché – come vedremo – uno delle prerogative della cyberwarfare è quella di rendere complicata l’attribuzione dell’attacco, essendo facile per l’attaccante nascondere le sue tracce.

Questa guerra, definita “cyberwarfare”, si combatte in modo non dichiarata e sotterraneo, non nei tradizionali spazi di guerra (terra, mare, cielo), ma nel “cyberspazio” ed a farla sono gli stati stessi, attraverso gruppi appositamente costituiti, di cui molti dei maggiori stati del mondo si sono dotati in aggiunta agli eserciti convenzionali.

Abbiamo parlato dei gruppi hacker cosiddetti state-sponsored, cioè collegati – più o meno direttamente – a stati e governi in questo nostro articolo.

>> FlashStart è cresciuta negli anni grazie alla sua competenza e affidabilità ? Richiedi ora un’offerta e Inizia subito la tua prova gratuita

2. Qual è lo scopo principale della Cyberwarfare?

Prima di raccontare alcuni casi famosi di cyberwarfare, è importante comprendere cosa è la cyberwarfare e quali sono i motivi che rendono convenienti queste tipologie di attacchi.

Citiamo la definizione di cyberwarfare riportata nel “Glossario Intelligence” del Sistema di Informazioni per la Sicurezza della Repubblica (SISR):

“L’insieme delle operazioni militari condotte nel e tramite il cyberspazio per infliggere danni all’avversario, statuale o non, consistenti – tra l’altro – nell’impedirgli l’utilizzo efficace di sistemi, armi e strumenti informatici e comunque di infrastrutture e processi da questi controllati. Il significato include anche attività di difesa e capacitanti (volte cioè a garantirsi la disponibilità e l’uso del cyberspace)”.

Consigliamo di consultare al proposito anche il Manuale di TALLIN (aggiornato alla versione 3.0 nel 2021) del Cooperative Cyber Defence Centre of Excellence (CCDCOE) della NATO.

L’originale Tallinn Manual (pubblicato per la prima volta nel 2013 dalla Cambridge University Press) discute l’applicabilità dei principi vigenti di diritto internazionale al cyberspazio, sia in tempo di pace che in tempo di guerra.

Riguarda l’interpretazione e l’applicazione del diritto internazionale nel contesto informatico.

Vengono trattate le regole del diritto internazionale che governano gli incidenti informatici che gli stati incontrano, ma che si trovano al di sotto delle soglie dell’uso della forza o del conflitto armato.

Le cyber armi (cyber weapon) sono sempre più utilizzate perché funzionano e sono convenienti per chi le usa.

E, a differenza delle loro controparti analogiche, cioè le forme di guerra convenzionale:

» non mettono in pericolo le proprie forze,

» producono meno danni collaterali,

» possono essere dispiegate in modo nascosto ed addirittura mascherando le tecniche d’attacco: in questo modo risulta difficile l’attribuzione della responsabilità dell’attacco,

» sono meno costose.

Vedremo ora alcuni attacchi di cyberwarfare dei quali abbiamo conoscenza (non sempre è così, per i motivi che abbiamo spiegato).

3. L’attacco Stuxnet: il caso più famoso

Stuxnet ha rappresentato una pietra miliare nel cyberwarfare.

Risale al 2010 ma ancora oggi è considerato un esempio “da manuale”, sia per le modalità con le quali è stato realizzato, sia per gli effetti che ha innescato nella cyberwarfare a livello globale.

Stuxnet può essere considerato “un paradosso della storia”, perché – come vedremo – aveva come obbiettivo quello di contrastare la proliferazione nucleare, ma in pratica ha finito per aprire la porta a una proliferazione molto più difficile da controllare: la proliferazione della tecnologia delle armi informatiche.

Nel gennaio 2010, nell’impianto per l’arricchimento dell’uranio di Natanz in Iran, le centrifughe dedicate all’arricchimento dell’Uranio-235 impazzirono, andando fuori controllo: da 1.064 giri/minuto passarono a 1.410 giri/minuto ed esplosero. Questo mise fuori uso almeno 1.000 delle 5.000 centrifughe e comportò un ritardo di alcuni anni per il programma nucleare iraniano.

3.1 Cosa era successo?

Andiamo indietro al 2006, quando già il programma nucleare iraniano preoccupava Stati Uniti e Israele. Il presidente Bush diede l’ordine segreto di preparare un cyber attacco contro le centrali iraniane per danneggiare il programma atomico iraniano senza scatenare una guerra convenzionale. Questa operazione, con nome in codice “Olympic Games”, fu poi proseguita e conclusa durante la presidenza di Barack Obama.

L’attacco fu affidato a esperti americani della National Security Agency (NSA), in collaborazione con tecnici informatici israeliani, la mitica Unit 8200 dell’IDF, Israel Defense Force.

Venne creato un malware micidiale, denominato Stuxnet, che era in grado di agire sui PLC Siemens Simatic S7-300, adibiti al controllo delle centrifughe utilizzate per arricchire l’uranio.

Le centrifughe nell’impianto di Natanz erano di tipo P-1, basate su vecchi progetti che il governo iraniano aveva acquistato dal Pakistan. Queste centrifughe trattavano l’esafluoruro di uranio in forma gassosa, separando l’Uranio-235 (quello che può essere sottoposto a fissione nucleare, quindi utilizzabile per costruire bombe atomiche) dall’isotopo U-238 (molto più diffuso in natura, ma meno utile).

Il processo di arricchimento dell’uranio ha lo scopo di aumentare la concentrazione di U-235: un basso arricchimento (20%) permette di utilizzare l’uranio come combustibile per reattori nucleari, mentre per poter realizzare una bomba atomica occorre arrivare ad una concentrazione di U-235 di almeno 85%.

La prima versione del software Stuxnet sembra essere stata creata – secondo Kaspersky – a giugno 2009, ma non diede i risultati attesi. L’attacco finale fu portato dalla versione 2.0 di Stuxnet nei primi mesi del 2010.

>> FlashStart è il filtro web che blocca ogni giorno 80 milioni di siti Internet indesiderati ? Richiedi ora un’offerta e Inizia subito la tua prova gratuita

Figura 1 – Il presidente iraniano Mahmud Ahmadinejad osserva le centrifughe all’interno della centrale di arricchimento dell’uranio di Natanz

3.2 Come è entrato Stuxnet nella centrale di Natanz?

Ovviamente gli iraniani non erano così sprovveduti da mettere in rete la loro centrale.

L’impianto era “air gapped”, cioè isolato dalla rete.

Il problema per gli attaccanti era perciò quello di riuscire a far entrare il malware a Natanz.

Ormai sembra assodato che l’inizio del contagio da parte di Stuxnet sia avvenuto dall’interno della centrale stessa tramite una o più chiavette USB.

Si ritiene, con ragionevole certezza, che l’infezione di Stuxnet sia partita da cinque fornitori iraniani, usati come veicoli per l’attacco, con una tecnica che è quella del Supply Chain Attack, oggi sempre più diffusa.

Queste aziende erano ignare di essere state attaccate e, una volta infettate, è stata solo una questione di tempo prima che la centrale di Natanz venisse colpita. Attraverso una chiavetta USB inserita su vari computer all’interno di Natanz, l’infezione si è propagata dai computer Windows al software industriale Step7 (realizzato dalla Siemens) che controllava i PLC della centrale e ne ha modificato il codice.

Vedremo in seguito che tutto questo è stato possibile grazie allo sfruttamento (“exploitation”) di una serie di vulnerabilità zero-day da parte di Stuxnet.

Gli analisti che hanno esaminato Stuxnet, analizzando migliaia di file ritengono di aver individuato le cinque aziende iraniane che sono state infettate da Stuxnet – in momenti successivi a partire dal giugno 2009 – e che poi lo hanno veicolato all’interno di Natanz.

Sempre nel 2010, versioni successive di Stuxnet colpirono altre cinque organizzazioni iraniane, con l’obiettivo di controllare e danneggiare la produzione iraniana di uranio arricchito. Oltre il 60% dei computer infettati da Stuxnet nel 2010 erano in Iran.

Successivamente all’infezione del virus nella centrale di Natanz, Stuxnet si è diffuso al di fuori dell’impianto iraniano.

Sembra che sia stato Israele a voler potenziare il virus per renderlo più aggressivo e capace di propagarsi più facilmente (la versione 2.0, appunto!).

Forse troppo: al punto che un computer portatile contagiato nella centrale di Natanz avrebbe poi portato il malware fuori dai sistemi interessati, provocando danni importanti su altre reti che utilizzavano i PLC Siemens Simatic e che non dovevano essere assolutamente tra gli obiettivi. Stuxnet non avrebbe mai dovuto uscire da Natanz e invece, andato fuori controllo, ha iniziato a diffondersi su internet. Obama si sentì dire dai suoi: “Abbiamo perso il controllo del virus”.

Ormai scoperto, rilevato e analizzato dalle maggiori società di cybersecurity (Kaspersky, F-Secure, Symantec nel suo rapporto “W32.Stuxnet Dossier Version 1.4 February 2011”), Stuxnet è stato immediatamente considerato come un malware “anomalo”, troppo sofisticato per essere stato creato da normali pirati informatici.

Infatti sfruttava non uno, ma ben quattro exploit su vulnerabilità “zero-day”, cioè vulnerabilità non ancora note alle società di sicurezza. Gli exploit Zero-day sono molto difficili da trovare ed hanno un alto costo sul mercato delle vulnerabilità.

All’epoca non si era mai sentito parlare di più di un exploit zero-day in un unico malware. Stuxnet ne utilizzava addirittura quattro!

Solo uno stato poteva aver realizzato un’arma cibernetica di tale potenza…

I sospetti si sono subito concentrati su i servizi di intelligence americani e israeliani, gli unici in grado di realizzare un software con caratteristiche simili.

“The NSA and Israel wrote Stuxnet together”: nel luglio 2013 Edward Snowden ha confermato che Stuxnet è stato progettato dalla NSA con la collaborazione dell’intelligence israeliana, tramite un corpo speciale noto come Foreign Affairs Directorate.

Nessuno ha mai rivendicato l’attacco né messo la propria firma su Stuxnet. Ma in realtà, forse questa “firma” esiste veramente.

Quando gli analisti hanno sezionato il codice di Stuxnet hanno trovato diverse funzioni. Tra queste c’è la funzione numero 16 che contiene una variabile il cui valore è 19790509. Poiché a questa variabile, di puro controllo, poteva essere assegnato qualunque valore, perché proprio quel numero?

Qualcuno ha scoperto che 19790509 corrisponde alla data 9 maggio 1979, che ha un significato molto preciso sia per l’Iran che per Israele: in quel giorno nella piazza di Teheran venne giustiziato Habib Elghanian, il capo della comunità ebraica iraniana. Fu una delle prime esecuzioni di ebrei da parte del nuovo regime khomeinista iraniano.

Non solo: in quel periodo, c’erano alcune centrifughe del tipo P-1 (come quelle di Natanz), installate, guarda caso, nella centrale israeliana di Dimona, nel deserto del Negev: poche per scopi produttivi, ma sufficienti per fare dei test in un impianto pilota. E fornite a Israele proprio dagli Stati Uniti, che le avevano recuperate dal programma nucleare libico.

Questa vicenda, pur se ormai analizzata in ogni dettaglio, ha ancora aspetti poco noti che la fanno assomigliare ad un inquietante film di guerra o di spionaggio.

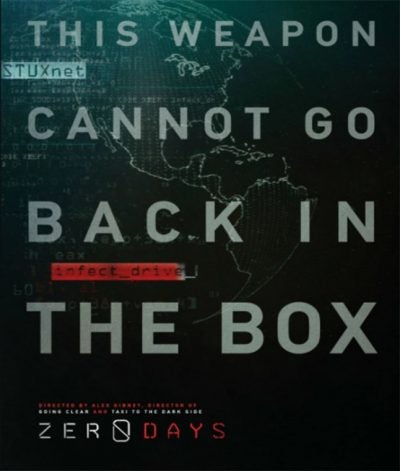

Ed in effetti il film esiste veramente: l’attacco Stuxnet è stato raccontato nel film documentario “Zero Days” (2016) del regista premio Oscar Alex Gibney.

Figura 2 – La locandina del documentario “Zero Days” (2016) del regista Alex Gibney (foto by nientepopcorn.it)

4. 2012: Shamoon contro Saudi Aramco

Saudi Aramco è la compagnia di stato saudita per la produzione di petrolio, la maggiore al mondo.

Lo era anche nell’agosto 2012, quando, alle 11:08 ora locale del 15 agosto, i dipendenti della compagnia si accorgono che alcuni file dei loro computer vengono cancellati sotto i loro occhi.

In poche ore, Saudi Aramco non è più in rete.

Ancora più devastanti le conseguenze per i pagamenti, per i quali la rete è ormai indispensabile: chilometri di camion-cisterna pieni di petrolio fermi, per il semplice motivo che non c’è modo di fatturare il loro contenuto. Solo i sistemi di estrazione, del tutto automatizzati e indipendenti da Internet, continuano a funzionare.

Viene scoperta la causa del problema da Seculert: il malware viene dapprima denominato Disttrack, per prendere poi il nome di Shamoon.

Ancora una volta l’infiltrazione è avvenuta attraverso semplici e-mail di spear phishing, che hanno portato con sé il nuovo malware.

Shamoon aveva un’elevata capacità di replicarsi e diffondersi ed era in grado di trasferire file dal computer della vittima a quello dell’attaccante, per poi cancellarli nel sistema originario. Come la maggior parte di questi software, era un malware modulare, formato da tre moduli:

» Shamoon Dropper, il modulo utilizzato per entrare nel sistema attaccato e introdurvi (drop) gli altri due componenti;

» Shamoon Wiper, il componente distruttivo (Wiper significa tergicristallo o anche strofinaccio), che installava un driver per sovrascrivere i dati riuscendo a scrivere nel Master Boot Record (MBR) del computer, rendendo così inservibile il computer stesso;

» Shamoon Reporter, che riportava indietro all’attaccante le informazioni sui file che erano stati sovrascritti.

Saudi Aramco ha impiegato 10 giorni (fino al 25 agosto) per ripristinare gli oltre 30.000 sistemi basati su Windows che erano stati sovrascritti da Shamoon.

4.1 Chi è stato l’autore di un attacco del genere?

È stato rivendicato da “Cutting Sword of Justice”, un gruppo di hacker islamici che chiedeva migliori condizioni di lavoro per i dipendenti di Saudi Aramco.

È possibile, anche se non ci sono prove certe, che a colpire gli impianti petroliferi sauditi siano stati gli hacker di stato iraniani, forse il gruppo Elfin (aka: APT33, HOLMIUM). Questo gruppo iraniano è noto per aver preso di mira organizzazioni in diversi settori negli Stati Uniti, Arabia Saudita e Corea del Sud, con un particolare interesse nei settori dell’aviazione e dell’energia, soprattutto impianti petroliferi.

Chiunque sia stato, si è trattato di un cyber attacco perfetto nella tecnica e soprattutto nella capacità di colpire una risorsa economica mondiale: il petrolio. Il caso conferma che gli attacchi ai sistemi industriali prediligono il settore energetico.

Secondo Symantec, Shamoon è ricomparso a sorpresa nel novembre 2016 ed è stato poi utilizzato in un nuovo attacco il 23 gennaio 2017. Si è parlato di Shamoon 2.

>> FlashStart ti protegge da una vasta gamma di minacce e vieta l’accesso a siti malevoli ? Richiedi ora un’offerta e Inizia subito la tua prova gratuita

5. Russia contro Ucraina

Da sempre la Russia ha usato l’Ucraina come obbiettivo preferito per i suoi cyber attacchi.

Non esamineremo i casi di attualità, che riguardano la recente invasione militare della Russia, anche perché non ci sono informazioni chiare su questi ultimi attacchi.

Parleremo invece di casi di cyberwarfare ormai passati alla storia e sui quali gli analisti hanno acquisito molte informazioni.

5.1 BlackEnergy in Ucraina

Sebbene non abbia generato danni importanti, si è trattato di un attacco “da manuale”.

23 dicembre 2015 ore 15:35: la Ukrainian Kyivoblenergo, un distributore regionale di elettricità, subisce un attacco hacker. Vengono poi in breve tempo colpiti i sistemi di almeno 3 operatori elettrici regionali.

7 sottostazioni a 110 kV e 23 a 35 kV vengono disconnesse per oltre tre ore. La metà delle abitazioni nella regione di Ivano-Frankivsk (nell’ovest dell’Ucraina) rimane senza corrente. Si stima che siano state colpite circa 225.000 persone.

L’attacco, proveniente da un paese straniero, prende il controllo da remoto dei sistemi SCADA (Supervisory Control and Data Acquisition) delle centrali. Per ripristinare il servizio, i gestori sono dovuti passare al controllo manuale degli impianti.

L’agente usato è stato il trojan BlackEnergy con funzionalità backdoor. È un malware modulare che può scaricare varie componenti per completare specifiche attività. Nel 2014 era stato usato per una serie di attacchi di cyber spionaggio verso bersagli di alto profilo legati al governo ucraino.

Secondo il dettagliato rapporto redatto da E-ISAC e SANS “Analysis of the Cyber Attack on the Ukrainian Power Grid” (18 Marzo 2016), gli attaccanti hanno dimostrato di conoscere e saper sfruttare un ampio campionario di tecniche per portare a termine l’offensiva:

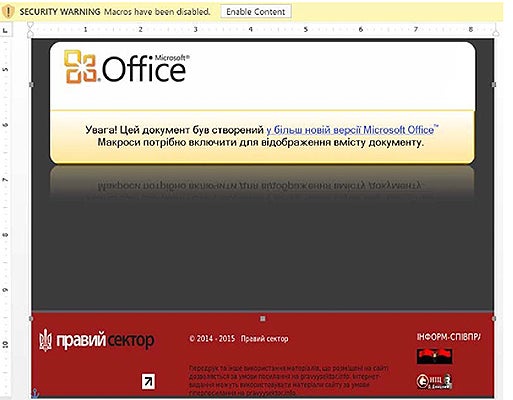

» l’uso di e-mail di spear phishing per accedere alle reti aziendali dei tre gestori (e qui ritorna, come in qualsiasi attacco, il fattore H, l’errore umano). Pare che l’email di attacco contenesse come allegato un file Office “armato” con una macro;

» l’introduzione della variante del malware BlackEnergy 3 in ciascuno dei gestori interessati, utilizzato in combinazione con il nuovo plug-in KillDisk (Win32/KillDisk) dotato di capacità distruttive (overwriting di oltre 4.000 tipologie di file), in grado quindi di sovrascrivere il sistema operativo e bloccare un sistema;

» il furto di credenziali dalle reti aziendali;

» l’uso di reti private virtuali (VPN) per accedere alla rete ICS;

» la manipolazione dei documenti di Microsoft Office che contenevano il malware per inserirsi nelle reti it delle aziende elettriche;

» la capacità di prendere il controllo dei sistemi UPS per generare un’interruzione del servizio: in almeno uno dei gestori colpiti, gli aggressori hanno scoperto una rete collegata a un UPS e l’hanno riconfigurata in modo che, quando c’è stata l’interruzione di corrente, si è interrotta anche l’alimentazione degli edifici o dei centri dati/armadi dell’azienda energetica;

È stato quindi un attacco corale, ben progettato e condotto da specialisti.

I servizi segreti dell’Ucraina hanno subito incolpato dell’incidente la Russia, anche a causa dei pessimi rapporti tra i due paesi (poco prima c’era stata l’annessione della Crimea da parte della Russia).

In particolare, si ritiene che l’attacco sia stato fatto dal Sandworm Team, noto anche come Unità 74455, che è un’unità cibermilitare russa collegata al GRU, il servizio segreto delle Forze armate russe.

Si sospetta che Sandworm sia anche dietro gli attacchi informatici del 2017 contro l’Ucraina con NotPetya e l’attacco informatico alla cerimonia di apertura delle Olimpiadi invernali in Corea del Sud nel 2018.

Nel dicembre 2016 l’attacco si è ripetuto, l’impatto è stato più leggero rispetto a quello del 2015, con un blackout di circa un’ora. Pare che sia stato portato dagli stessi dell’anno prima, non per creare danni, ma più probabilmente come test per future azioni.

5.2 27 giugno 2017: attacco NotPetya

NotPetya è considerato il cyber attacco che ha creato i maggiori danni nel mondo: si stima un impatto sulle organizzazioni colpite di circa 10 miliardi di dollari.

È un classico attacco di tipo Supply Chain: ha preso di mira un’azienda ucraina (M.E.doc) produttrice di software gestionali e attraverso questa sono state colpite le aziende ucraine in modo massiccio, al punto che in 24 ore NotPetya ha cancellato il 10% di tutti i computer in Ucraina.

Per la prima volta dopo 31 anni, i rilevatori di radiazioni di Chernobyl si sono spenti, costringendo i lavoratori a monitorare manualmente i livelli di radiazione.

NotPetya dall’Ucraina si è propagato nel mondo, causando danni enormi a molte grandi aziende, tra le quali:

» Moller-Maersk: danni per 300 milioni di dollari, con l’azienda che ha dovuto reinstallare 4.000 server e 45,000 PC,

» TNT Express (gruppo FedEx): danni per 300 milioni di dollari,

» Mondel?z International: 1.700 server e 24.000 computer bloccati (danno 84 milioni di dollari). Merck (farmaceutica): interruzione operazioni a livello mondiale,

» Gruppo Saint Gobain,

» Reckitt Benckiser: minori vendite per circa 110 milioni di sterline.

Anche l’Italia è stata tra i paesi più colpiti.

NotPetya era un ransomware che richiedeva un riscatto di 300 $ (0,138 bitcon), ma in realtà si è rivelato un wiper (distruttore), perché i file non venivano restituiti in nessun caso.

Sfruttava l’exploit Eternalblue creato da NSA per propagarsi nelle reti aziendali, lo stesso che era stato utilizzato un mese prima per l’attacco altrettanto famoso di WannaCry (12 maggio 2017).

Stati Uniti e Gran Bretagna hanno ufficialmente attribuito l’attacco NotPetya alla Russia, anche in questo caso si pensa che sia stato eseguito dal Sandworm Team, collegato al GRU, i servizi segreti russi militari.

Figura 3 – L’allegato Office con macro allegato all’e-mail di spear phishing con la quale è avvenuta l’intrusione di BlackEnergy

>> FlashStart tramite l’esclusiva funzione di “Geoblocking“ è particolarmente funzionale per bloccare la navigazione verso i siti di territori pericolosi ? Richiedi ora un’offerta e Inizia subito la tua prova gratuita

6. L’autore

Giorgio Sbaraglia, ingegnere, svolge attività di consulenza e formazione per la sicurezza informatica e per la privacy.

Tiene corsi su questi temi per molte importanti società italiane di formazione, tra le quali ABIFormazione e 24Ore Business School.

È coordinatore scientifico del Master “Cybersecurity e Data Protection” della 24Ore Business School.

È membro del Comitato Scientifico CLUSIT (Associazione Italiana per la Sicurezza Informatica) e certificato “Innovation Manager” da RINA.

Ricopre incarichi di DPO (Data Protection Officer) presso aziende e Ordini Professionali.

È autore dei libri:

» “GDPR kit di sopravvivenza” (Editore goWare),

» “Cybersecurity kit di sopravvivenza. Il web è un luogo pericoloso. Dobbiamo difenderci!” (Editore goWare),

» “iPhone. Come usarlo al meglio. Scopriamo insieme tutte le funzioni e le app migliori” (Editore goWare).

Collabora con CYBERSECURITY360 testata specialistica del gruppo Digital360 per la Cybersecurity.

Scrive anche per ICT Security Magazine , per Agenda Digitale e per la rivista CLASS.

Su qualunque Router e Firewall puoi attivare la protezione FlashStart® Cloud per mettere in sicurezza i device desktop e mobile e i dispositivi IoT sulle reti locali.