Ciberguerra: la guerra cibernética entre estados. Casos famosos

La guerra en el tercer milenio se libra también en el Ciberespacio, que se ha convertido en el quinto espacio de guerra. Cada vez más, los estados usan armas cibernéticas para atacar sistemas e infraestructuras estratégicas en otros países.

1. Ciberguerra: la guerra se libra en el espacio de la quinta guerra

El ataque de Rusia contra Ucrania ha llamado la atención del mundo sobre la guerra cibernética, es decir, la guerra cibernética entre estados.

En realidad, estos ataques están registrados desde hace años y en algunos casos simplemente no sabíamos de ellos porque -como veremos- una de las prerrogativas de la ciberguerra es la de complicar la atribución del ataque a un determinado hacker o grupo de hackers, ya que es fácil para el atacante ocultar sus huellas.

Esta guerra, denominada “ciberguerra”, se libra de forma no declarada y oculta, no en los tradicionales espacios de guerra (tierra, mar, cielo), sino en el “ciberespacio”. Y son los propios estados quienes lo combaten, a través de grupos dedicados que muchos de los principales estados del mundo han creado además de los ejércitos tradicionales.

>> FlashStart lo protege de una amplia gama de amenazas y evita el acceso a sitios web maliciosos ? Comience su prueba gratuita o solicite una cotizaciòn

2. ¿Cuál es el objetivo principal de la guerra cibernética?

Antes de contar algunos de los casos famosos de guerra cibernética, es importante entender qué es la guerra cibernética y cuáles son las razones que hacen conveniente este tipo de ataques.

Aquí está la definición de guerra cibernética reportada por el “Glosario de Inteligencia” del sistema italiano para la Información y para la Seguridad de la República (SISR):

“El conjunto de operaciones militares realizadas en y a través del ciberespacio con el fin de procurar daños al enemigo, sea éste un Estado o no, y que consisten, entre otras cosas, en impedir que el enemigo haga un uso efectivo de los sistemas informáticos, armamentísticos y herramientas y de las infraestructuras y procesos que controlan. El significado también incluye las actividades de defensa y aquellas encaminadas a otorgar al Estado la disponibilidad y uso del ciberespacio”.

En este sentido, también sugerimos consultar el Manual TALLINN (actualizado a la versión 3.0 en 2021) del Centro de Excelencia en Ciberdefensa Cooperativa (CCDCOE) de la OTAN.

El Manual de Tallin original (publicado por primera vez en 2013 por Cambridge University Press) analiza la aplicabilidad de los principios existentes del derecho internacional al ciberespacio, tanto en tiempos de paz como de guerra.

Se trata de la interpretación y aplicabilidad del derecho internacional en el contexto cibernético.

Discute las reglas del derecho internacional que rigen los accidentes cibernéticos entre estados pero que están por debajo del umbral que desencadenaría el uso de la fuerza o un conflicto armado.

Las armas cibernéticas se usan cada vez más porque funcionan bien y son convenientes para quienes las usan.

Y, a diferencia de sus contrapartes analógicas, es decir, las formas de guerra tradicional:

» No ponen en riesgo a sus fuerzas;

» Causan menos daño colateral;

» Pueden desplegarse de forma oculta e incluso es posible ocultar técnicas de ataque: de esta forma es difícil atribuir la responsabilidad del ataque;

» Son menos costosos.

Ahora veremos algunos ataques de guerra cibernética, aquellos que conocemos (no siempre es el caso por las razones que acabamos de señalar).

3. El ataque Stuxnet: el caso más famoso

Stuxnet representa un punto de inflexión en la guerra cibernética.

Data de 2010 pero aún hoy se considera un ejemplo de libro de texto, tanto por la forma en que se llevó a cabo, como por los efectos que desencadenó en la guerra cibernética a nivel global.

Stuxnet puede considerarse una “paradoja en la historia” ya que -como veremos- tenía como objetivo el de contrastar la proliferación de armas nucleares, pero en realidad terminó abriendo la puerta a una proliferación mucho más difícil de controlar: la proliferación de tecnología en armas cibernéticas.

En enero de 2010 en la planta nuclear de Natanz en Irán las centrífugas utilizadas para enriquecer Uranio235 enloquecieron y se salieron de control: de 1.064 disparos por minuto pasaron a 1.410 disparos por minuto y explotaron. Esto dejó fuera de uso al menos 1.000 de las 5.000 centrifugadoras y retrasó el programa nuclear iraní en un par de años.

3.1 ¿Qué sucedió?

Retrocedamos en el tiempo hasta 2006, cuando el programa nuclear iraní ya era preocupante para Estados Unidos e Israel. El presidente Bush dio la orden secreta de preparar un ataque cibernético contra las plantas de Itanian para dañar su programa atómico sin desencadenar una guerra convencional. Esta operación, bajo el nombre en clave de “Juegos Olímpicos”, continuó y concluyó más tarde bajo la presidencia de Barack Obama.

El ataque fue asignado a expertos estadounidenses de la Agencia de Seguridad Nacional (NSA), en colaboración con técnicos de TI israelíes, la legendaria Unidad 8200 de las Fuerzas de Defensa de Israel – IDF.

Se creó un malware mortal, llamado Stuxnet, que podía actuar sobre el PLC Siemens Simatic S7-300, que gobernaba el funcionamiento de las centrífugas para el enriquecimiento de uranio. Las centrífugas de la planta industrial de Natanz eran del tipo P-1 y se basaban en antiguos proyectos que el gobierno iraní había comprado a Pakistán.

Estas centrífugas trataron el hexafluoruro de uranio en forma de gas, separando el uranio-235 (el que puede sufrir fisión nuclear y, por lo tanto, puede usarse para construir bombas atómicas) del isótopo U-238 (mucho más extendido en naturaleza, pero menos útil). El proceso de enriquecimiento de uranio tiene como objetivo aumentar la concentración de U-235: un enriquecimiento bajo (20%) permite utilizar el uranio como combustible en reactores nucleares, mientras que para producir una bomba atómica se necesita alcanzar un U- 235 concentración de al menos 85%.

La primera versión del software Stuxnet se creó -según Kaspersky- en junio de 2009 pero no produjo los resultados esperados. El ataque final lo llevó a cabo Stuxnet versión 2.0 en los primeros meses de 2010.

>> FlashStart es la solución ideal tanto para empresas privadas como para administraciones públicas ? Comience su prueba gratuita o solicite una cotizaciòn

Imagen 1 – El presidente iraní Mahmoud Ahmadinejad observa las centrifugadoras dentro de la planta de enriquecimiento de uranio en Natanz

3.2 ¿Cómo entró Stuxnet en la planta de Natanz?

Por supuesto, los iraníes no fueron tan ingenuos como para poner en línea los detalles de su planta.

En realidad, la planta tenía un «espacio de aire», lo que significa que estaba aislada de la red de Internet.

El problema para los atacantes era poder inyectar el malware en Natanz.

A estas alturas es casi seguro que el inicio del contagio por Stuxnet ocurrió dentro de la propia planta, a través de uno o más dispositivos USB.

Se estima, con razonable certeza, que la infección de Stuxnet partió de cinco proveedores iraníes explotados como vehículos para el ataque, con una técnica denominada Supply Chain Attack, que hoy en día es extremadamente frecuente.

Estas empresas no sabían que habían sido atacadas y, una vez infectadas, era solo cuestión de tiempo que la planta de Natanz fuera atacada. A través de un dispositivo USB insertado en varias computadoras dentro de Natanz, la infección se propagó desde las computadoras con Windows al software industrial Step7 (realizado por Siemens), que controlaba los PLC de la planta y podía modificar su código.

Más adelante veremos cómo todo esto fue posible gracias a la explotación de una serie de vulnerabilidades de día cero por parte de Stuxnet.

Los analistas que examinaron Stuxnet, a través del análisis de miles de archivos, creen haber identificado a las cinco empresas iraníes que fueron infectadas por Stuxnet -en diferentes momentos a partir de junio de 2009- y que luego la introdujeron en Natanz.

De nuevo en 2010, versiones posteriores de Stuxnet afectaron a otras cinco organizaciones iraníes con el objetivo de controlar y dañar la producción iraní de uranio enriquecido. Más del 60% de las computadoras infectadas por Stuxnet en 2010 estaban ubicadas en Irán.

Tras la infección del virus en la planta de Natanz, Stuxnet se propagó fuera de la planta iraní.

Parece que Israel fue quien quiso fortalecer el virus para hacerlo más agresivo y capaz de propagarse más fácilmente (¡de hecho, la versión 2.0!)

Tal vez demasiado: se considera que una computadora que había sido infectada en Natanz propagó el malware fuera de los sistemas interesados, causando daños importantes a otras redes que usaban Siemens Simatic PLC y que se suponía que no estaban entre los objetivos.

Stuxnet nunca debería haber dejado Natanz, sino que, desde que se salió de control, comenzó a propagarse a través de Internet. A Obama le dijeron: “Perdimos el control sobre el virus”.

Descubierto, detectado y analizado por las principales empresas de ciberseguridad (Kaspersky, F-Secure, Symantec en su informe “W32.Stuxnet Dossier Versión 1.4 Febrero 2011”), Stuxnet ha sido considerado inmediatamente como un malware “anómalo”, demasiado sofisticado. para ser creado por piratas informáticos normales.

De hecho, explotó no una, sino hasta cuatro vulnerabilidades de día cero, es decir, vulnerabilidades aún desconocidas por las empresas de seguridad. Los exploits de día cero son muy difíciles de encontrar y tienen un costo muy alto en el mercado de vulnerabilidades.

En el pasado, nunca se había dado el caso de un malware que explotara más de una vulnerabilidad de día cero. ¡Y Stuxnet explotó hasta cuatro de ellos!

Solo un estado podría haber realizado un arma cibernética tan poderosa…

Las sospechas se centraron de inmediato en los servicios de inteligencia estadounidenses e israelíes, los únicos capaces de producir un software de estas características.

“La NSA e Israel escribieron Stuxnet juntos”: en julio de 2013, Edward Snowden confirmó que Stuxnet había sido diseñado por la NSA con la colaboración de la inteligencia israelí a través de un equipo especial conocido como Dirección de Asuntos Exteriores.

Nadie ha reivindicado el ataque ni puesto su firma en Stuxnet. Pero en realidad tal vez esta «firma» exista de verdad.

Cuando los analistas seccionaron el código de Stuxnet encontraron diferentes funciones. Entre estas se encuentra la función número 16, que contiene una variable cuyo valor es 19790509. Dado que, a esta variable, que se usa únicamente para el control, se le puede asignar cualquier valor, ¿por qué exactamente ese número?

Alguien descubrió que 19790509 corresponde a la fecha del 9 de mayo de 1979, lo que tiene un significado muy preciso tanto para Irán como para Israel: ese día en una plaza de Teherán fue ejecutado Habib Elghanian. Era el jefe de la comunidad judía iraní. Fue una de las primeras ejecuciones de judíos por parte del nuevo régimen de Jomeini en Irán.

No sólo eso: en ese período había algunas centrífugas del tipo P-1 (como las de Natanz) instaladas, por casualidad, en la planta israelí de Dimona, en el desierto de Negev: muy pocas para fines productivos, pero suficiente para hacer algunas pruebas en una planta piloto. Habían sido suministrados a Israel por Estados Unidos, que los había recuperado del programa nuclear libio.

Este caso, a pesar de haber sido ya analizado al máximo nivel de detalle, aún tiene algunos aspectos poco conocidos, que lo hacen parecer una inquietante película bélica o de espionaje.

Y, de hecho, la película existe de verdad: el ataque Stuxnet fue narrado en el documental “Zero Days” (2016) por el productor ganador del Oscar Alex Gibney.

Imagen 2 – El cartel del documental “Zero Days” (2016) del productor Alex Gibney (imagen by nientepopcorn.it)

4. 2012: Shamoon contra Saudi Aramco

Saudi Aramco es la empresa pública saudí de producción de petróleo, la mayor del mundo.

En agosto de 2012, a las 11:08 hora local del día 15 del mes, los empleados de la empresa notaron que algunos archivos en sus computadoras portátiles se cancelaban frente a ellos.

En unas pocas horas, Saudi Aramco ya no estaba en línea.

Más devastadoras fueron las consecuencias para los pagos, para los que la red ya es imprescindible: kilómetros de camiones cisterna llenos de petróleo y bloqueados, por la sencilla razón de que no había forma de facturar su contenido. Sólo los sistemas de extracción, totalmente automatizados e independientes de Internet, siguieron funcionando.

Seculert descubrió la causa del problema: el malware primero se llamó Disttrack y luego tomó el nombre de Shamoon.

Una vez más, la inyección se realizó a través de un sencillo correo electrónico de phishing selectivo, que transportaba el nuevo malware.

Shamoon tenía una alta capacidad de replicarse y propagarse y podía transferir archivos desde la computadora de la víctima a la del atacante y luego cancelarlos del sistema original. Como la mayoría de estos softwares, era un malware modular que constaba de tres módulos:

» Shamoon Dropper, el módulo utilizado para ingresar dentro del sistema atacado y dejar caer los otros dos componentes;

» Shamoon Wiper, el componente que limpiaba, destruía, el contenido al instalar un controlador que podía sobrescribir los datos y lograba escribir en el Master Boot Record (MBR) de la computadora, inutilizándola;

» Shamoon Reporter, que informaba al atacante de toda la información de los archivos que se habían sobrescrito.

Saudi Aramco tardó 10 días (hasta el 25 de agosto) en restaurar los más de 30 000 sistemas basados ??en ventanas que Shamoon había sobrescrito.

4.1 ¿Quién fue el autor de tal ataque?

El ataque fue reivindicado por “Cutting Sword of Justice”, un grupo de hackers islámicos que pedía mejores condiciones laborales para los empleados de Saudi Aramco.

Es posible, incluso si no hay evidencia cierta, que las plantas petroleras saudíes hayan sido atacadas por piratas informáticos iraníes patrocinados por el estado, tal vez el grupo Elfin (también conocido como: APT33, HOLMIUM). Este grupo iraní es famoso por tener como objetivo a organizaciones de diversos sectores de Estados Unidos, Arabia Saudí y Corea del Sur, con especial interés por los sectores de la aviación y la energía, y en especial las plantas petroleras.

Quienquiera que haya sido, este fue un ciberataque perfecto desde un punto de vista técnico y especialmente por su capacidad para golpear un recurso económico mundial: el petróleo. El caso confirma que los ataques a los sistemas industriales prefieren el sector energético

Según Symantec, Shamoon regresó repentinamente en noviembre de 2016 y luego se usó nuevamente en un ataque el 23 de enero de 2017. Se llamó Shamoon 2.

>> FlashStart evita que los usuarios naveguen hacia sitios web maliciosos, así como hacia contenidos inadecuados o que distraigan ? Comience su prueba gratuita o solicite una cotizaciòn

5. Rusia contra Ucrania

Desde el principio de los tiempos, Rusia ha utilizado a Ucrania como su objetivo favorito para los ciberataques.

No nos centraremos aquí en la actualidad sobre la reciente invasión militar de Rusia, también porque la información sobre los últimos ataques aún no está clara.

Nos centraremos, en cambio, en los casos de ciberguerra que ya han hecho historia y sobre los que los analistas pudieron recuperar mucha información.

5.1 BlackEnergy en Ucrania

Aunque no causó daños importantes, este fue un ataque de libro de texto.

23 de diciembre de 2015, 15.35 h: el Kyivoblenergo ucraniano, un proveedor regional de electricidad, fue atacado por un hacker. En poco tiempo se vieron afectados los sistemas de al menos 3 operadores eléctricos regionales.

7 subestaciones a 100kV y 23 a 35 kV estuvieron desconectadas por más de tres horas. La mitad de las casas de la región de Ivano-Frankivsk (en el oeste de Ucrania) permanecieron sin electricidad. Se estima que alrededor de 225.000 personas resultaron afectadas.

El ataque, procedente de un país extranjero, toma el control de forma remota de los sistemas SCADA (Control de Supervisión y Adquisición de Datos) de las plantas. Para que el servicio volviera a la normalidad, los gerentes tuvieron que cambiar al control manual de las plantas.

El agente utilizado fue el troyano BlackEnergy, con funciones de puerta trasera.

Es un malware modular que puede descargar varios componentes para finalizar actividades específicas. En 2014 se utilizó para varios ataques de ciberespionaje dirigidos a objetivos de alto perfil vinculados al gobierno ucraniano.

Según el informe detallado elaborado por E-ISAC y SANS “Análisis del ataque cibernético en la red eléctrica de Ucrania” (18 de marzo de 2016), los atacantes demostraron que conocían y podían explotar una amplia gama de técnicas para llevar a cabo la acción ofensiva:

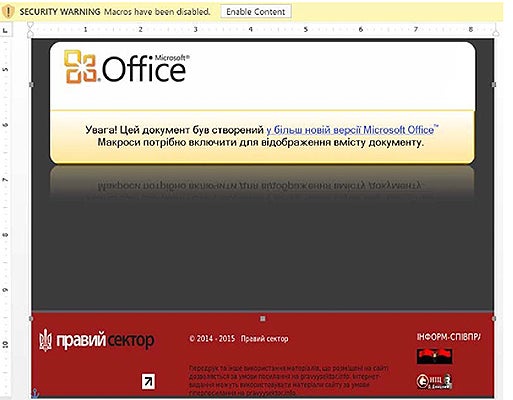

» El uso de correos electrónicos de spear phishing para acceder a las redes corporativas de los tres proveedores (y aquí tenemos, como en casi cualquier ataque, el factor H, que significa error humano). Parece que el correo electrónico de ataque incluía como archivo adjunto un archivo de Office “armado” con una macro;

» la inyección de la variante de malware BlackEnergy 3 en cada uno de los proveedores interesados, utilizada en combinación con el nuevo complemento KillDisk (Win32/KillDisk), que tiene la capacidad de destruir archivos y puede sobrescribir más de 4.000 tipos de archivos), y por lo tanto, es capaz de sobrescribir el sistema operativo y bloquear un sistema completo;

» el robo de credenciales de acceso a las redes de la empresa;

» el uso de redes privadas virtuales (VPN) para acceder a la red ICS;

» a manipulación de documentos de Microsoft Office que incluían malware para acceder a las redes informáticas de las empresas eléctricas;

» la capacidad de tomar el control de los sistemas UPS para generar una interrupción del servicio: en al menos uno de los proveedores afectados, los atacantes descubrieron una red conectada a un UPS y la reconfiguraron para que, cuando se produjera el corte de energía, hubo un corte también en el suministro de energía eléctrica a los edificios y centros de datos de la compañía eléctrica;

Por tanto, fue un ataque coral, bien diseñado y ejecutado por especialistas.

Los servicios secretos ucranianos condenaron inmediatamente a Rusia por el ataque, también por las pésimas relaciones entre los dos países (un poco antes se había producido la anexión de Crimea por parte de Rusia).

En particular, se considera que el ataque fue llevado a cabo por el Equipo Sandworm, también conocido como Unidad 74455, que es una unidad cibermilitar rusa conectada con el GRU, los servicios secretos de las fuerzas armadas rusas.

Se sospecha que Sandworm también está detrás de los ataques cibernéticos de 2017 contra Ucrania con NotPetya y detrás del ataque cibernético en los Juegos Olímpicos de Invierno en Corea del Sur en 2018.

En diciembre de 2016 se reiteró el ataque, con un impacto menor al de 2015 y un apagón que duró cerca de una hora. Parece que fue realizado por los mismos atacantes del año anterior, no para crear daños sino como prueba para acciones futuras.

Imagen 3: el archivo adjunto de Office con la macro adjunta al correo electrónico de spear-phishing que vehiculó la inyección de BlackEnergy

5.2 27 de junio de 2017: ataque NotPetya

NotPetya se considera el ataque cibernético que ha causado los mayores daños en el mundo: se estima que el impacto en las organizaciones que golpeó costó alrededor de 10 mil millones de dólares.

Es un ataque clásico de cadena de suministro: se dirigió a una empresa ucraniana (M.E.doc), que produce software de gestión. A través de esta empresa, las empresas ucranianas fueron golpeadas masivamente, hasta el punto de que en 24 horas NotPetya canceló el 10% de todas las computadoras en Ucrania.

Por primera vez después de 31 años, se apagaron los detectores de radiación en Chernobyl, lo que obligó a los empleados a monitorear los niveles de radiación manualmente.

Desde Ucrania, NotPetya se extendió al resto del mundo, causando enormes daños a varias grandes empresas entre las que se encontraban:

» Moller-Maersk: daños por 300 millones de dólares, y la empresa tuvo que reinstalar 4.000 servidores y 45.000 portátiles;

» TNT Express (FedEx ground): daños por 300 millones de dólares;

» Mondel?z International: 1.700 servidores y 24.000 portátiles bloqueados (daños por más de 84 millones de dólares);

» Merck (productos farmacéuticos): interrupción de operaciones a nivel global;

» Grupo Saint Gobain;

» Reckitt Benckiser: menores ventas en unos 110 millones de libras.

Italia fue uno de los países más afectados.

NotPetya era un ransomware que pedía un rescate de 300 $ (0,138 bitcoin), pero en realidad resultó ser un limpiador, ya que los archivos nunca se devolvieron.

Aprovechó el exploit Eternalblue creado por la NSA para propagarse a través de las redes de la empresa, el mismo que se había utilizado un mes antes para el infame ataque WannaCry (12 de mayo de 2017).

Estados Unidos y Gran Bretaña han culpado oficialmente a Rusia del ataque NotPetya, y también en este caso se considera que lo llevó a cabo el Sandworm Team, conectado con el GRU, los servicios secretos militares rusos.

>> FlashStart gracias a la característica exclusiva de «Bloqueo geográfico» es especialmente bueno para bloquear la navegación hacia los sitios web de territorios peligrosos ? Comience su prueba gratuita o solicite una cotizaciòn

6. El autor

Giorgio Sbaraglia, ingeniero, es consultor y formador en temas de ciberseguridad y privacidad.

Imparte cursos de formación sobre estos temas para numerosas empresas italianas importantes, incluidas ABIFormazione y la 24Ore Business School.

Es el coordinador científico del Máster “Ciberseguridad y Protección de Datos” de la escuela de negocios 24Ore.

Es miembro del Comité Científico CLUSIT (Asociación Italiana de Ciberseguridad) y Innovation Manager certificado por RINA

Tiene puestos de DPO (Delegado de Protección de Datos) en empresas y Colegios Profesionales.

Es autor de los siguientes libros:

» “GDPR kit di sopravvivenza” – “Kit de supervivencia GDPR” (Editado por goWare),

» “Cybersecurity kit di sopravvivenza. Il web è un luogo pericoloso. Dobbiamo difenderci!” – “Kit de supervivencia de ciberseguridad. La web es un lugar peligroso. ¡Debemos defendernos!” (Editado por goWare),

» “iPhone. Come usarlo al meglio. Scopriamo insieme tutte le funzioni e le app migliori” – “iPhone. Cómo utilizarlo en todo su potencial. Descubramos juntos todas las funciones y las mejores aplicaciones” (Editado por goWare).

Colabora con CYBERSECURITY360 una revista online especializada del grupo Digital360 centrada en la Ciberseguridad.

También escribe para la revista ICT Security, para Agenda Digitale y para la revista CLASS.

En cualquier Router y Firewall puede activar la protección FlashStart® Cloud para asegurar dispositivos de escritorio y móviles y dispositivos IdC en las redes locales.