Come aggiungere il Filtro DNS FlashStart a Mikrotik

1. Dati sulla sicurezza

I criminali informatici sfruttano i dati archiviati nei sistemi digitali e in altri dispositivi per accedere a informazioni sensibili. Le recenti notizie di gravi violazioni delle reti aziendali hanno evidenziato la necessità di migliorare le misure di sicurezza informatica per proteggersi da attività dannose.

Con un numero maggiore di persone che lavorano da remoto a causa della pandemia, i criminali informatici hanno ancora più opportunità di sfruttare le vulnerabilità dei sistemi e delle reti aziendali. Gli hacker possono rubare dati sensibili, tra cui informazioni finanziarie e personali, o introdurre malware in un sistema che potrebbe causare ulteriori danni. È diventato sempre più importante per le aziende investire in misure di sicurezza adeguate, come firewall, software antivirus e sistemi di rilevamento e prevenzione.

Mikrotik dispone di un potente firewall e, in combinazione con FlashStart, è in grado di proteggere l’infrastruttura di rete per prevenire e reagire a potenziali minacce su Internet. L’obiettivo di questa guida è mostrare come progettare un firewall UTM con FlashStart e Mikrotik.

2. Tipi di attacchi a Internet e alle reti di dati.

2.1 Attacchi passivi

Gli attacchi passivi nella cybersecurity sono stati una preoccupazione crescente per i professionisti della sicurezza dei dati. Utilizzando tecniche come il rilevamento e l’analisi del traffico, gli hacker possono accedere ai dati senza attaccare attivamente il sistema. Questi attacchi passivi sono difficili da rilevare e, se non individuati, possono causare gravi danni al sistema.

A differenza degli attacchi attivi, che prevedono un’interazione diretta con il sistema bersaglio, gli attacchi passivi consentono agli hacker di raccogliere informazioni all’insaputa dell’utente finale o dell’amministratore di rete. Tali attacchi comportano l’intercettazione delle comunicazioni di rete o la scansione di porte e servizi aperti su una rete. Gli aggressori possono utilizzare queste informazioni raccolte per accedere a informazioni sensibili memorizzate su un server o in database. Questo tipo di attacco è particolarmente pericoloso perché può passare inosservato per lunghi periodi di tempo prima che il personale IT o di sicurezza dei dati rilevi i segni dell’intrusione.

2.2 Attacchi attivi

Un attacco attivo è un tipo di attacco informatico che cerca le vulnerabilità o sfrutta le debolezze esistenti all’interno del sistema o della rete di un’organizzazione. Gli esempi di attacchi attivi possono spaziare dagli attacchi denial of service (DoS), che sommergono un sistema di richieste fino a farlo fallire, alle violazioni di dati in cui possono essere compromesse informazioni sensibili. Gli attacchi attivi spesso coinvolgono malware o codice maligno che viene iniettato nei sistemi dell’obiettivo, consentendo agli aggressori di ottenerne il controllo. Sfruttando queste debolezze, gli aggressori possono accedere a dati sensibili o interrompere operazioni su larga scala.

3. Mikrotik e FlashStart

FlashStart può aiutare a prevenire questi attacchi grazie al suo controllo granulare e all’intelligenza artificiale dei siti pericolosi. Potremmo progettare un firewall con migliaia di regole efficaci, ma se un utente della nostra rete si collega attraverso una tecnica di phishing o spoofing e apre un link dannoso, questo può costituire un vettore di attacco per un criminale informatico ed esporre la nostra rete.

Mikrotik dispone di un potente firewall che può aiutarci a rilevare questi attacchi e a reagire a un possibile evento di sicurezza nella nostra rete. La combinazione di entrambe le tecnologie ci permette di progettare un firewall UTM a costi molto bassi.

La progettazione di un firewall UTM con tecnologia FlashStart e Mikrotik garantisce che la sicurezza non sia lasciata al caso.

4. Configurando FlashStart en Mikrotik

L’integrazione di FlashsStart con Mikrotik è semplice. Potete seguire la nostra guida passo passo.

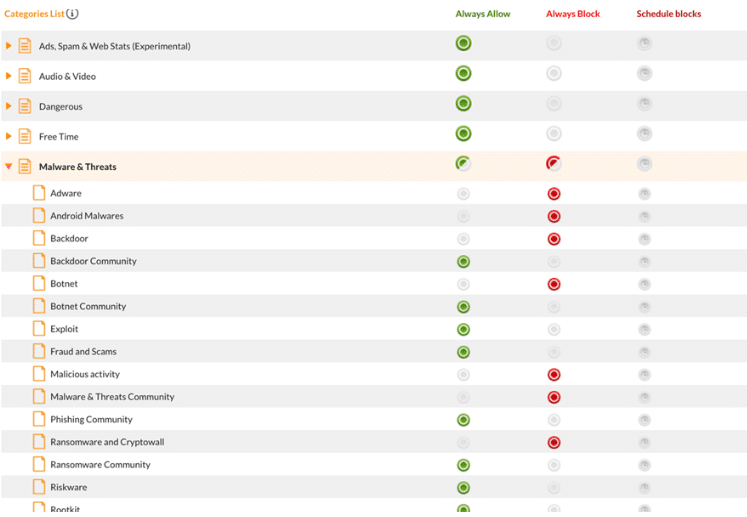

4.1 Filtri granulari

FlashStart si distingue non solo per la sua protezione grazie all’intelligenza artificiale, ma anche per la possibilità di aggiungere filtri in modo granulare. Ciò significa che è possibile filtrare i contenuti dannosi, ma non altri contenuti.

Quando FlashStart rileva un contenuto bloccato, non sarà possibile accedere alla risorsa; questa azione previene gli attacchi di siti dannosi come phishing, malware o virus.

5. Proteggere la nostra rete con Mikrotik

Abbiamo già una protezione DNS tramite FlashStart, ora utilizzeremo il potente Mikrotik Firewall per aggiungere un ulteriore livello di sicurezza per rilevare e reagire agli attacchi. Grazie alla tecnologia di entrambi i marchi, possiamo progettare un firewall UTM.

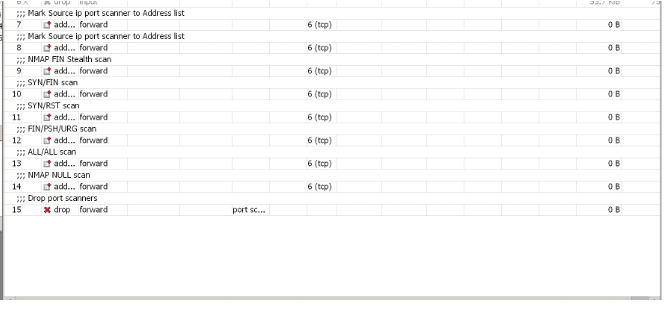

5.1 Protezione della rete dagli scanner

La tecnica di scansione delle porte viene utilizzata da un potenziale aggressore per verificare quali servizi e porte sono aperti sulla nostra rete. Mikrotik ci aiuterà a rilevare questo tipo di attacco. Applicheremo le seguenti regole attraverso la CLI. Se utilizziamo Winbox, dobbiamo andare nella sezione “Nuovo terminale” e copiare e incollare le seguenti regole:

/ip firewall filter add chain=forward protocol=tcp psd=21,3s,3,1 action=add-src-to-address-list address-list=”port scanners” address-list-timeout=1d comment=”Mark Source ip port scanner to Address list ” disabled=no

/ip firewall filter add chain=forward protocol=tcp tcp-flags=fin,!syn,!rst,!psh,!ack,!urg action=add-src-to-address-list address-list=”port scanners” address-list-timeout=1d comment=”NMAP FIN Stealth scan”

/ip firewall filter add chain=forward protocol=tcp tcp-flags=fin,syn action=add-src-to-address-list address-list=”port scanners” address-list-timeout=1d comment=”SYN/FIN scan”

/ip firewall filter add chain=forward protocol=tcp tcp-flags=syn,rst action=add-src-to-address-list address-list=”port scanners” address-list-timeout=1d comment=”SYN/RST scan”

/ip firewall filter add chain=forward protocol=tcp tcp-flags=fin,psh,urg,!syn,!rst,!ack action=add-src-to-address-list address-list=”port scanners” address-list-timeout=1d comment=”FIN/PSH/URG scan”

/ip firewall filter add chain=forward protocol=tcp tcp-flags=fin,syn,rst,psh,ack,urg action=add-src-to-address-list address-list=”port scanners” address-list-timeout=1d comment=”ALL/ALL scan”

/ip firewall filter add chain=forward protocol=tcp tcp-flags=!fin,!syn,!rst,!psh,!ack,!urg action=add-src-to-address-list address-list=”port scanners” address-list-timeout=1d comment=”NMAP NULL scan”

/ip firewall filter add chain=forward src-address-list=”port scanners” action=drop comment=”Drop port scanners” disabled=no

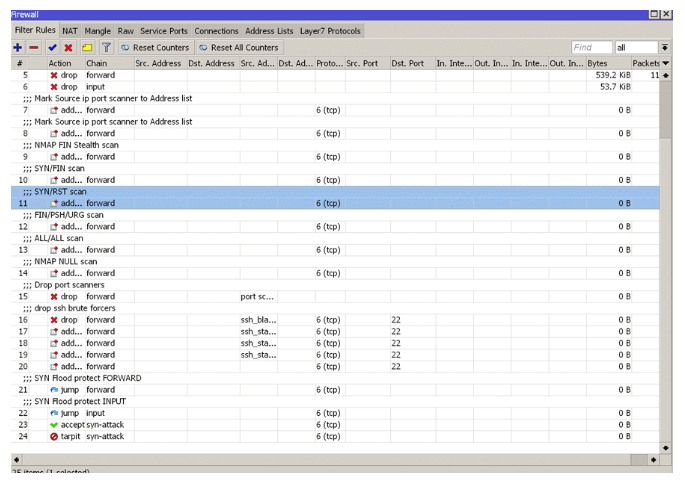

Alla fine di queste regole si dovrebbe vedere quanto segue nella sezione Firewall del router:

>> FlashStart ti protegge da una vasta gamma di minacce e vieta l’accesso a siti malevoli ? Richiedi ora un’offerta e Inizia subito la tua prova gratuita

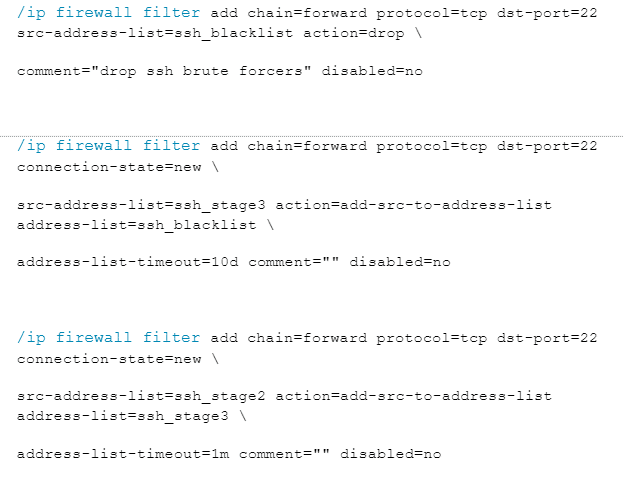

6. Protezione dagli attacchi di forza bruta

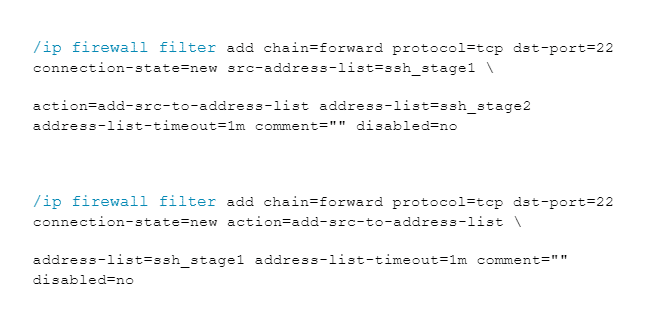

Utilizzeremo le seguenti regole per proteggerci dagli attacchi di forza bruta sulla rete. Incolliamo le seguenti regole nella console.

7. Proteggere la rete e il router da attacchi di tipo SYN

Il protocollo TCP è un protocollo orientato alla connessione, il che significa che prima di inviare qualsiasi tipo di dati, è necessario stabilire una connessione. L’avvio della connessione nel protocollo TCP avviene con uno scambio di messaggi a tre vie:

SYN: messaggio di sincronizzazione, il primo messaggio inviato per stabilire la connessione.

SYN/ACK: Un messaggio SYN viene inviato dall’host remoto, insieme a un messaggio ACK (conferma del primo SYN ricevuto).

ACK: Conferma del messaggio SYN ricevuto dall’host remoto.

Al termine di questo scambio, la connessione è stabilita ed è pronta per l’invio dei dati.

8. Attacchi SYN

Un aggressore può sfruttare il funzionamento del protocollo inviando migliaia di messaggi SYN, con l’obiettivo di ottenere un denial of service dovuto all’esaurimento delle risorse. Lasciare aperte migliaia di sessioni SYN (alle quali l’attaccante non risponderà) può produrre un elevato consumo di risorse, rendendo il router o il servizio inaccessibile. Applicheremo le seguenti regole di protezione per proteggere la rete e il nostro router come protezione e progettazione del firewall UTM che stiamo creando.

/ip firewall filter

add action=jump chain=forward comment=”SYN Flood protect FORWARD” connection-state=new \

jump-target=syn-attack protocol=tcp tcp-flags=syn

add action=jump chain=input comment=”SYN Flood protect INPUT” connection-state=new \

jump-target=syn-attack protocol=tcp tcp-flags=syn

add action=accept chain=syn-attack connection-state=new limit=400,5:packet \

protocol=tcp tcp-flags=syn

add action=tarpit chain=syn-attack connection-state=new protocol=tcp tcp-flags=syn

>> Garantire la migliore protezione da malware è necessario per vivere in serenità una vita sempre più connessa

9. Regole generali di protezione

Le seguenti regole ci aiuteranno a proteggere ulteriormente la rete; se ne raccomanda l’uso.

Creeremo un elenco di indirizzi con il nome “not_in_internet” che utilizzeremo per le regole di filtraggio del firewall:

/ip firewall address-list

add address=0.0.0.0/8 comment=RFC6890 list=not_in_internet

add address=172.16.0.0/12 comment=RFC6890 list=not_in_internet

add address=192.168.0.0/16 comment=RFC6890 list=not_in_internet

add address=10.0.0.0/8 comment=RFC6890 list=not_in_internet

add address=169.254.0.0/16 comment=RFC6890 list=not_in_internet

add address=127.0.0.0/8 comment=RFC6890 list=not_in_internet

add address=224.0.0.0/4 comment=Multicast list=not_in_internet

add address=198.18.0.0/15 comment=RFC6890 list=not_in_internet

add address=192.0.0.0/24 comment=RFC6890 list=not_in_internet

add address=192.0.2.0/24 comment=RFC6890 list=not_in_internet

add address=198.51.100.0/24 comment=RFC6890 list=not_in_internet

add address=203.0.113.0/24 comment=RFC6890 list=not_in_internet

add address=100.64.0.0/10 comment=RFC6890 list=not_in_internet

add address=240.0.0.0/4 comment=RFC6890 list=not_in_internet

add address=192.88.99.0/24 comment=”6to4 relay Anycast [RFC 3068]” list=not_in_internet

10. Regole di base del firewall Mikrotik

» I pacchetti con lo stato di connessione = stabished, relativi aggiunti a FastTrack per una maggiore velocità di trasmissione dei dati, il firewall funzionerà solo con le nuove connessioni.

» Rimuovere la connessione non valida e registrare con il prefisso “invalido”;

» rimuovere i tentativi di raggiungere indirizzi non pubblici dalla rete locale, applicare prima address-list=not_in_in_internet, “brdige” è l’interfaccia di rete locale, log=yes con prefisso “!public_from_LAN”.

» scarta i pacchetti in arrivo che non sono “nattati”, ether1 è l’interfaccia pubblica, registra i tentativi con il prefisso “!NAT”.

» Passare alla catena ICMP per rimuovere i messaggi ICMP indesiderati.

» Scarta i pacchetti in arrivo da Internet, che non sono indirizzi IP pubblici; ether1 è un’interfaccia pubblica, registra i tentativi con il prefisso “!public”.

» Scarta i pacchetti provenienti dalla LAN che non hanno un IP LAN, 192.168.88.0/24 è la sottorete utilizzata nella rete locale.

/ip firewall filter

add action=fasttrack-connection chain=forward comment=FastTrack connection-state=established,related \

add action=accept chain=forward comment=”Established, Related” connection-state=established,related \

add action=drop chain=forward comment=”Drop invalid” connection-state=invalid log=yes log-prefix=invalid \

add action=drop chain=forward comment=”Drop tries to reach not public addresses from LAN” dst-address-list=not_in_internet in-interface=bridge log=yes log-prefix=!public_from_LAN out-interface=!bridge \

add action=drop chain=forward comment=”Drop incoming packets that are not NAT`ted” connection-nat-state=!dstnat connection-state=new in-interface=ether1 log=yes log-prefix=!NAT \

add action=jump chain=forward protocol=icmp jump-target=icmp comment=”jump to ICMP filters” \

add action=drop chain=forward comment=”Drop incoming from internet which is not public IP” in-interface=ether1 log=yes log-prefix=!public src-address-list=not_in_internet \

add action=drop chain=forward comment=”Drop packets from LAN that do not have LAN IP” in-interface=bridge log=yes log-prefix=LAN_!LAN src-address=!192.168.88.0/24

11. Protezione ICMP

Si raccomanda la limitazione del protocollo ICMP, che potrebbe anche essere combinata con le dimensioni dei pacchetti, per prevenire eventuali tunneling malevoli. Verranno applicate le seguenti regole:

/ip firewall filter

add chain=icmp protocol=icmp icmp-options=0:0 action=accept \

comment=”echo reply”

add chain=icmp protocol=icmp icmp-options=3:0 action=accept \

comment=”net unreachable”

add chain=icmp protocol=icmp icmp-options=3:1 action=accept \

comment=”host unreachable”

add chain=icmp protocol=icmp icmp-options=3:4 action=accept \

comment=”host unreachable fragmentation required”

add chain=icmp protocol=icmp icmp-options=8:0 action=accept \

comment=”allow echo request”

add chain=icmp protocol=icmp icmp-options=11:0 action=accept \

comment=”allow time exceed”

add chain=icmp protocol=icmp icmp-options=12:0 action=accept \

comment=”allow parameter bad”

add chain=icmp action=drop comment=”deny all other types”

Alla fine, avremo un Firewall per proteggerci da eventuali attacchi, insieme alla protezione FlashStart. Abbiamo progettato un firewall UTM.

>> FlashStart garantisce la migliore protezione da malware e soddisfa tutti i punti appena citati ? Vediamo come nel dettaglio!

12. Che cos’è un firewall UTM?

Il termine UTM sta per “Unified Threat Management” (gestione unificata delle minacce). Un firewall UTM presenta le seguenti caratteristiche:

» Antivirus.

» Protezione firewall sui livelli 3/4.

» Sistemi di rilevamento e prevenzione delle intrusioni “IDS/IPS”.

» Antiphishing.

» Filtraggio dei contenuti.

La combinazione di Mikrotik e FlashStart è un’ottima alternativa per la progettazione di un firewall UTM a costi contenuti.

FlashStart ci dà la possibilità di progettare insieme a Mikrotik un firewall UTM con elevate capacità di risposta.

>> FlashStart: malware blocking veloce, sempre e ovunque ? Richiedi ora un’offerta e Inizia subito la tua prova gratuita

13. Panoramica generale

Abbiamo visto i tipi di attacchi esistenti e come prevenire, rilevare e reagire ai vari attacchi. La combinazione di FlashStart e Mikrotik consente di aumentare notevolmente la protezione di una rete.

Non è sufficiente creare migliaia di regole in un firewall, se poi un utente ignaro della nostra rete entra in un sito dannoso o subisce un tipo di attacco come il malware. FlashStart sarà la soluzione di prevenzione per questi attacchi. La progettazione di un firewall UTM grazie a FlashStart ci offre una maggiore capacità di reagire e rispondere a un attacco.

Se la nostra azienda sta subendo un attacco o un utente malintenzionato sta cercando di rilevare i nostri servizi o di eseguire attacchi brute force, Mikrotik ci aiuterà in questi scenari.

Spero che questa guida vi abbia aiutato a proteggere la vostra rete con Mikrotik e FlashStart.

Su qualunque Router e Firewall puoi attivare la protezione FlashStart® Cloud per mettere in sicurezza i device desktop e mobile e i dispositivi IoT sulle reti locali.