L’attacco WannaCry del 2017

Nel 2017, venerdì 12 maggio, il ransomware WannaCry fu inizialmente identificato in alcuni ospedali del Regno Unito. In soli cinque giorni, esplose in tutto il mondo, infettando decine di migliaia di dispositivi in oltre 150 Paesi. In questo post spieghiamo nel dettaglio l’attacco WannaCry, mostriamo come il ransomware rappresenti uno dei tipi più diffusi di attacchi informatici e spieghiamo come FlashStart ti aiuta a mantenerti al sicuro da questo tipo di attacchi.

1. L’attacco WannaCry: ransomware ultra veloce

1.1 Cos’è un attacco ransomware

L’attacco WannaCry è stato un attacco di tipo ransomware: in questi attacchi, un software malevolo cripta i dati di un dispositivo bloccandone l’accesso e rendendo il dispositivo inutilizzabile.

I dati vengono “tenuti in ostaggio” dagli autori dell’attacco e un riscatto è richiesto ai proprietari del dispositivo. Se il proprietario decide di non pagare, l’accesso ai dati rimane bloccato. Oggi sono sempre più frequenti i casi in cui insieme alla richiesta di riscatto perviene anche la minaccia di pubblicare dati e documenti, distruggerli o venderli nel dark web a compratori interessati.

1.2 L’attacco del 2017

L’attacco WannaCry, che nella sua accezione completa prende il nome di WanaCryptor, fu un attacco che inizio venerdì 12 maggio 2017 e che interessò i dispositivi che utilizzavano il sistema Windows. Quasi due mesi prima Microsoft aveva distribuito una patch per EternalBlue, il nome dato ad una debolezza rilevata in Windows e di cui il gruppo chiamato TSB – The Shadow Brokers – aveva fatto conoscere l’esistenza al mondo.

Nonostante la patch Microsoft, molto utenti si trovarono impreparati allo scoppio dell’attacco in quanto non avevano aggiornato il sistema o utilizzavano versioni di Windows datate, diventando così soggetti estremamente vulnerabili a questo attacco su larga scala. EternalBlue fu sfruttato non solo da WannaCry ma anche da un altro software di ransomware chiamato NotPetya.

WannaCry si sparse molto velocemente. La richiesta iniziale di riscatto fu di $300 in Bitcoin, richiesta che poi salì a $600. Come spesso accade nei casi di ransomware, il riscatto venne richiesto in moneta elettronica in quanto il tracciamento risulta più difficile rispetto ai pagamenti tramite bonifici o altri tipi di transazioni.

Si stima che il malware arrivò ad infettare 230.000 computer in 150 Paesi. Dopo un’iniziale velocissima diffusione si scoprì un kill switch che rallentò la diffusione dell’attacco WannaCry senza tuttavia fermarlo.

>> FlashStart: il filtro Internet contro malware, ransomware e contenuti pericolosi ? Attiva subito una prova gratuita

1.3 Cosa contribuì al successo dell’attacco WannaCry?

Rispetto ad altri tipi di attacchi ransomware, WannaCry fu un attacco su larga scala che non aveva un obiettivo preciso. Fu inizialmente rilevato nei computer del sistema ospedaliero britannico ma le vittime inclusero aziende e organizzazioni nei settori più disparati e in Paesi diversi, anche tradizionalmente considerati nemici.

L’attacco infatti non guardò in faccia nessuno e colpì allo stesso modo l’Europa, la Russia e gli Stati Uniti. Alcune vittime notevoli includono: il Ministero degli Interni russo, le ferrovie russe, l’indiana Shaheen Airlines, uffici di sicurezza pubblica regionali cinesi, la francese Renault, la spagnola Telefónica e l’Università Milano Bicocca in Italia.

Ciò che rese l’attacco WannaCry così potente fu la sua struttura. Il malware infatti includeva un worm – in italiano un verme -, una caratteristica che permette all’attacco di cancellare file, consumare banda e soprattutto diffondersi rapidamente senza bisogno di un file di host. Infatti, il worm si auto propaga e quindi, a differenza di un virus, non necessita dell’azione umana per iniziare la sua attività malevola.

Inoltre, il malware sfruttava l’exploit EternalBlue menzionato sopra, una falla del sistema SMB di Windows, il protocollo che permette ai nodi della rete di comunicare. Questa falla è sfruttata ancora oggi da alcuni attacchi in quando molti utenti Windows non scaricano e installano gli aggiornamenti necessari alla sicurezza e al buon funzionamento dei programmi.

1.4 Chi ha creato l’attacco WannaCry?

Nel mese di dicembre del 2017 gli Stati Uniti hanno ufficialmente dato la colpa dell’attacco WannaCry alla Corea Del Nord e, in particolare, ad un’organizzazione conosciuta come Lazarus Group. Tuttavia, pare che l’NSA – l’Agenzia per la Sicurezza Nazionale statunitense – possa aver inavvertitamente avuto un ruolo nell’attacco.

>> FlashStart ti protegge da una vasta gamma di minacce e vieta l’accesso a siti malevoli ? Provalo ora

2. La pervasività degli attacchi ransomware oggi

Gli attacchi ransomware sono tra gli attacchi informatici più comuni in quanto permettono a chi li perpetra di monetizzare e quindi ottenere un guadagno. Secondo l’Internet Crime Report 2021 dell’FBI l’IC3 – il centro per le denunce di reati informatici dell’FBI – ha ricevuto nel 2021 3,729 denunce di attacchi identificati come ransomware con perdite stimate in 49.2 milioni di dollari. Di queste, 649 denunce riguardano attacchi ai 16 settori di infrastrutture considerati critici dal governo degli Stati uniti.

L’FBI sottolinea come le tattiche e tecniche di ransomware continuino ad evolvere, a riprova della crescente sofisticazione tecnologica degli hacker e della minaccia che ne deriva per aziende e organizzazioni in tutto il mondo. I tre modi principali in cui gli attacchi vengono perpetrati sono:

» Email di phishing che mirano ad attirare i riceventi, a volte obiettivi dichiarati a volte con attacchi a strascico, nella trappola dell’attacco;

» Sfruttamento dei protocolli di desktop remoti, resi sempre più comuni dalla diffusione del lavoro e dell’apprendimento da remoto;

» Sfruttamento di vulnerabilità nei software, come appunto nel caso dell’attacco WannaCry analizzato in questo articolo con l’exploit EternalBlue.

>>Sei un produttore di appliance? È possibile integrare nativamente FlashStart ? Contattaci

3. Come proteggersi contro il ransomware?

L’Internet Crime Report 2021 dell’FBI stila un elenco di quattro azioni che tutti gli utenti Internet possono mettere in pratica anche oggi per proteggersi meglio da potenziali attacchi ransomware. Queste sono:

» Aggiornare i sistemi operativi e i software: come dimostrato dall’attacco WannaCry questo aspetto è fondamentale per garantire la sicurezza dei propri dispositivi. Quando le case madri si rendono conto di vulnerabilità di sistema lavorano per offrire delle patch risolutive ai propri utenti. Sebbene scaricare ed installare gli aggiornamenti richieda tempo, questi possono fare la differenza nel caso di un attacco.

» Abituare le proprie risorse a riconoscere gli attacchi di phishing tramite training dedicati e veri e propri esercizi di phishing per aumentare la consapevolezza riguardo i link che sempre più spesso riceviamo via mail e che potrebbero risultare rischiosi o sospetti.

» Monitorare i protocolli di desktop remoto e rendere questi strumenti sicuri applicando misure specifiche e dedicate.

» Conservare copie di backup di dati e documenti su supporti esterni, non connessi ad Internet e quindi disponibili in modalità offline.

Tra le misure volte a garantire una migliore protezione della rete e dei dispositivi ad essa connessi c’è il filtro contenuti Internet come quello offerto da FlashStart, un software che crea un checkpoint, quindi un punto di controllo, per tutti gli accessi alla rete Internet e le richieste degli utenti di visitare i siti desiderati.

>> FlashStart è il webfilter che protegge oltre 25 milioni di utenti ? Provalo ora

4. FlashStart: la protezione ultraveloce e costantemente aggiornata contro gli attacchi informatici

FlashStart offre una soluzione di filtro Internet che è ultraveloce, costantemente aggiornata e personalizzabile.

4.1 FlashStart: protezione ultraveloce

FlashStart dispone di una rete Anycast globale stabile con un uptime del 99,87%, tra le top 5 al mondo. Tramite la rete Anycast lo stesso indirizzo IP corrisponde a più host e quindi la richiesta dell’utente viene inviata ad un solo indirizzo in base ai costi ed allo stato dei server. Questo garantisce prestazioni elevate non solo in termini di velocità di risposta del sistema – quando l’utente digita il sito che vuole raggiungere non ha nemmeno il tempo di rendersi conto dei controlli che stanno avvenendo sulla sua richiesta – ma anche in termini di ridondanza del sistema di protezione a garanzia di un servizio continuo.

4.2 FlashStart: intelligenza artificiale per garantire una protezione aggiornata

La protezione FlashStart, inoltre, sfrutta un mix di algoritmi di Intelligenza Artificiale (AI) e tecniche di Machine Learning (ML) per analizzare ogni giorno fino a 200mila nuovi siti web in 24 lingue diverse de catalogarli automaticamente in 90 diversi gruppi in base al contenuto. Quando nuove minacce vengono identificate il sistema aggiorna in automatico il Cloud FlashStart in cui si trovano tutte le blacklist contenenti i siti ai quali l’accesso non è consentito. In questo modo gli utenti possono beneficiare direttamente della protezione aggiornata senza bisogno di scaricare alcun aggiornamento e procedere a lunghi riavvii di sistema.

4.3 FlashStart: protezione granulare personalizzabile

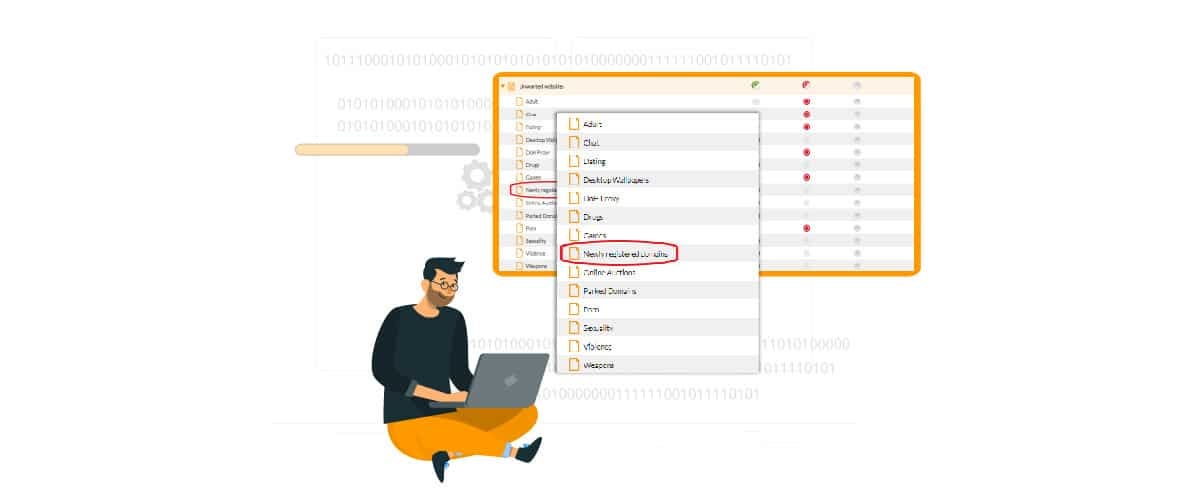

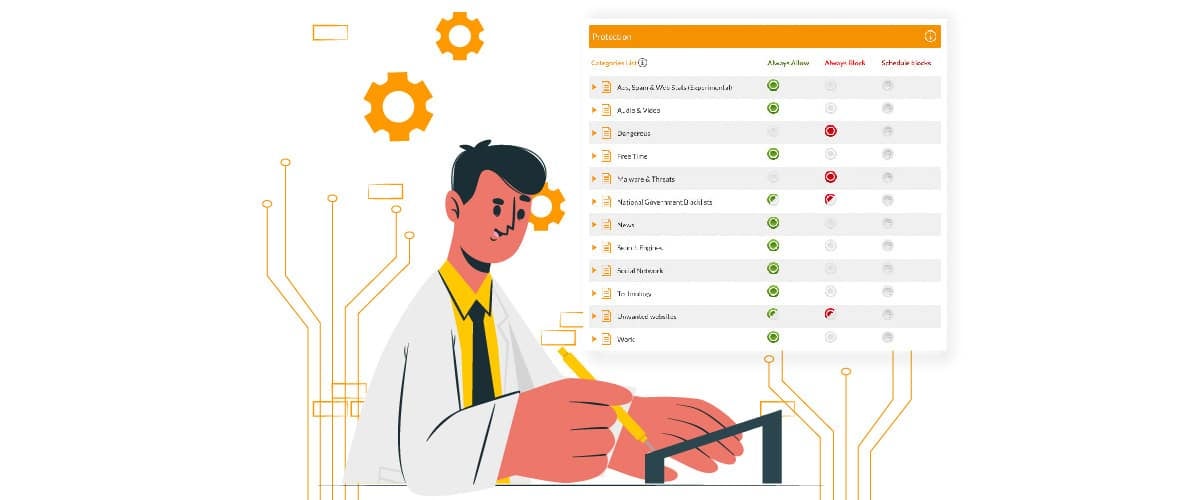

Infine, la protezione FlashStart è totalmente personalizzabile e permette all’amministratore di rete di creare diversi profili di sicurezza per singoli utenti o gruppi, importando anche logiche di Active Directory ove presenti. Oltre ai contenuti pericolosi, bloccati direttamente dal sistema, l’amministratore può infatti scegliere se bloccare i contenuti indesiderati o inadatti – tipo quelli legati al porno, alla violenza e al gioco online – e quelli che creano distrazione, inclusi i social network, le piattaforme di contenuti audio e streaming e i siti per lo shopping online.

>> FlashStart è la protezione granulare contro le minacce informatiche e gli attacchi phishing: contattaci e richiedi un’offerta

Su qualunque Router e Firewall puoi attivare la protezione FlashStart® Cloud per mettere in sicurezza i device desktop e mobile e i dispositivi IoT sulle reti locali.