I trend della Cybersecurity: cosa stanno facendo Europa ed Italia

1. La “mappa” degli interventi istituzionali di Europa ed Italia

Vediamo quali sono i trend di Cybersecurity che sono stati adottati di recente per la protezione di dati, reti e informazioni dai governi d’Europa e dall’Europa stessa.

La struttura più importante è l’Agenzia ENISA (European Union Agency for Cybersecurity) che è stata creata nel 2004 dalla UE, ha sede ad Atene, ed ha lo scopo di occuparsi della sicurezza delle informazioni e delle reti. Tra i suoi compiti principali vi è il supporto alla Commissione Europea, agli Stati Membri, alle istituzioni europee a alle aziende in materia di “sicurezza cibernetica europea”.

Successivamente alla creazione di ENISA, molti sono stati gli interventi e le leggi promulgate in tema di sicurezza web e che rispondono appieno ai diversi trend di cybersecurity adottati in materia.

Li vediamo in dettaglio.

Dall’Europa:

» Direttiva (UE) 2016/1148, nota come Direttiva NIS (Network and Information Systems)

» Regolamento (UE) 2016/679, nota come GDPR (General Data Protection Regulation), regolamento generale sulla protezione dei dati personali.

» Regolamento (UE) 2019/881, nota come EU Cybersecurity Act.

Dall’Italia:

» Quadro Strategico Nazionale (QSN) per la Sicurezza dello spazio cibernetico (2013)

» Piano nazionale per la protezione cibernetica e la sicurezza informatica (2017)

» Decreti di recepimento della Direttiva NIS: D.Lgs. n.65 del 18 maggio 2018

» Framework Nazionale per la Cybersecurity e la Data Protection (2015, poi aggiornato 2019)

» Perimetro di sicurezza nazionale cibernetica: Decreto Legge 21 settembre 2019, n. 105, convertito dalla legge 18 novembre 2019, n. 133

» Istituzione dell’Agenzia per la Cybersicurezza Nazionale (ACN): Decreto Legge 14 giugno 2021, n.82.

Esaminiamo ora più in dettaglio gli aspetti salienti di questa complessa organizzazione.

>> Puoi attivare FlashStart a livello di router e bloccare l’accesso ai contenuti malevoli su tutti i dispositivi connessi ? Richiedi ora un’offerta e Inizia subito la tua prova gratuita

2. Dall’Europa

2.1 La Direttiva NIS

Il 6 luglio 2016 il Parlamento UE ha emanato la Direttiva (UE) 2016/1148, nota come Direttiva NIS (Network and Information Systems) “recante misure per un livello comune elevato di sicurezza delle reti e dei sistemi informativi nell’Unione” (come recita il titolo), che delinea un primo sistema integrato e organico di norme in tema di cyber sicurezza, secondo un principio di armonizzazione tra gli stati europei.

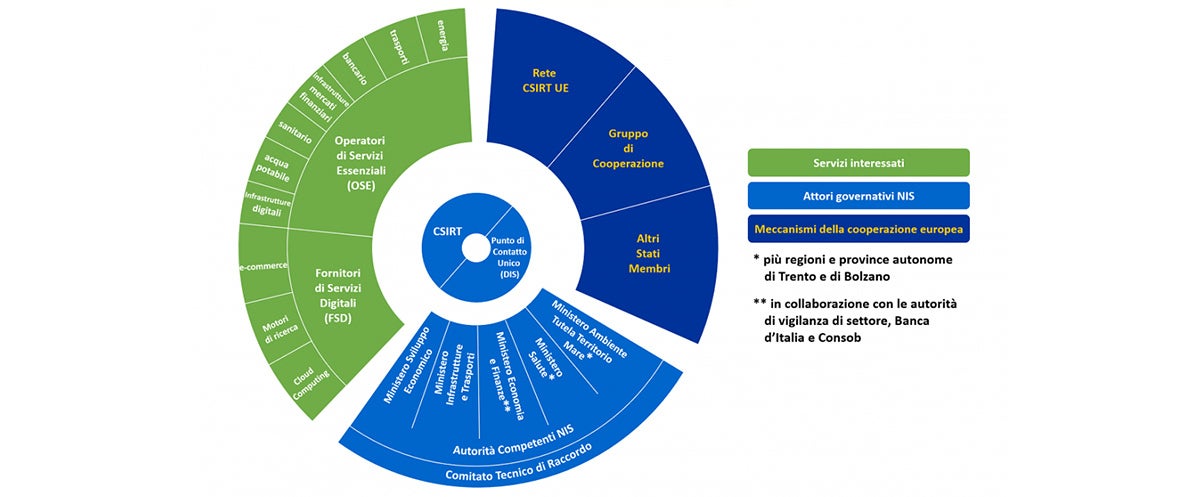

Figura 1 – La Direttiva NIS in sintesi (fonte: https://csirt.gov.it/normativa/direttiva-nis)

La Direttiva NIS parla all’art. 4, punto 4, di “operatore di servizi essenziali”, dettagliando poi la definizione al successivo art. 5 in questo modo:

» un soggetto fornisce un servizio che è essenziale per il mantenimento di attività sociali e/o economiche fondamentali

» la fornitura di tale servizio dipende dalla rete e dai sistemi informativi

» un incidente che investe un operatore di servizi essenziali avrebbe effetti negativi rilevanti sulla fornitura di tale servizio.

Si parla quindi delle infrastrutture critiche, quelle che potrebbero mettere in crisi un’intera nazione se subissero un attacco informatico. Nell’Allegato II, la Direttiva NIS elenca quali sono questi soggetti e qual è il servizio essenziale fornito:

» energia elettrica: gestori della fornitura, del sistema di distribuzione e trasmissione

» petrolio: gestori di oleodotti, impianti di produzione, raffinazione, trattamento, deposito e trasporto di petrolio

» gas: imprese fornitrici, gestori del sistema di distribuzione, trasmissione, stoccaggio

» trasporto aereo: vettori aerei e gestori aeroportuali

» trasporto ferroviario: gestori dell’infrastruttura e imprese ferroviarie

» trasporto per vie d’acqua: compagnie di navigazione, organi di gestione dei porti, gestori di servizi di assistenza al traffico marittimo

» trasporto su strada: autorità stradali responsabili del controllo della gestione del traffico, gestori di sistemi di trasporto intelligenti

» settore bancario ed infrastrutture dei mercati finanziari

» settore sanitario: istituti sanitari, compresi ospedali e cliniche private.

» fornitura e distribuzione di acqua potabile

» infrastrutture digitali: IXP (punti di interscambio internet), DNS (sistema dei nomi di dominio), TLD (registro dei nomi di dominio di primo livello).

Gli OSE (Operatori di Servizi Essenziali) e FSD (Fornitori di Servizi Digitali) secondo quanto prescritto dalla NIS:

» devono adottare misurei trend di Cybersecurity organizzative, adeguate e proporzionate alla gestione dei rischi e a prevenire e minimizzare l’impatto degli incidenti a carico della sicurezza delle reti e dei sistemi informativi, al fine di assicurare la continuita? del servizio;

» hanno l’obbligo di notificare, senza ingiustificato ritardo, gli incidenti che hanno un impatto rilevante, rispettivamente sulla continuita? e sulla fornitura del servizio, al Computer Security Incident Response Team (CSIRT) italiano (rif. NIS Articolo 9 – Gruppi di intervento per la sicurezza informatica in caso di incidente) e, per conoscenza, all’autorità competente NIS.

La NIS, in quanto Direttiva europea, richiede il recepimento da parte degli stati nazionali: l’Italia l’ha fatto con il D.Lgs. n.65 del 18 maggio 2018.

A fine 2018 il Governo italiano ha emesso un primo elenco di aziende sottoposte alla nis. Tale elenco è secretato, ma dovrebbe contenere 465 aziende ed organizzazioni italiane.

Segnaliamo che la Commissione Europea sta lavorando alla NIS 2, cioè un’importante revisione della Direttiva nis, che si inserisce in un piano strategico dell’Unione Europea, già delineato dalla Comunicazione “Shaping Europe’s digital Future”. L’iter di approvazione della direttiva nis 2 ed il suo recepimento da parte delle nazioni ci fa prevedere che la nuova nis diventerà pienamente applicabile solo tra almeno quattro anni a partire dal 2020.

2.2 GDPR (Regolamento UE 2016/679 sulla Privacy)

Un’altra norma importante è recentemente comparsa nell’ambito della sicurezza informatica e che risponde alle recenti trend di cybersecurity in Europa: si tratta del GDPR (General Data Protection Regulation). È conosciuto anche come Regolamento europeo sulla Privacy, ma non riguarda solo la privacy, come vedremo.

Pubblicato ed entrato in vigore nel 2016, è diventato obbligatorio dal 25 maggio 2018 e, per la prima volta, introduce il concetto di “data breach”.

Il concetto di data breach era completamente assente nel precedente Codice Privacy (il D.Lgs. 196/2003), nato in anni in cui il web era agli albori e il cybercrime praticamente non esisteva. Con il GDPR il legislatore europeo vuole indurre le aziende – attraverso il “pretesto” della privacy – a riprogettare e migliorare la sicurezza dei propri dati per proteggere meglio il loro asset “immateriale” più importante, che sono proprio i dati. Quindi la privacy è trattata anche e soprattutto come messa in sicurezza dei dati.

Il GDPR rappresenta una “rivoluzione copernicana” rispetto al precedente Codice Privacy del 2003: si passa dalla Logica dell’Adempimento (quindi della Prescrizione di misure di sicurezza stabilite a priori), alla Logica della Responsabilità (il principio di accountability enunciato all’art.24 del GDPR).

La protezione dei dati deve cominciare sin dalla fase di progettazione, la cosiddetta “privacy by design”, con l’Art. 32 che recita: “il titolare del trattamento e il responsabile del trattamento mettono in atto misure tecniche e organizzative adeguate a garantire un livello di sicurezza adeguato al rischio della sicurezza aziendale”.

Non entriamo nel dettaglio del GDPR, ma ci preme sottolineare che questo regolamento – ancorché riferito alla protezione dei dati personali – è perfettamente in linea con i trend di Cybersecurity su cui l’Europa sta cercando di porre l’attenzione: la protezione dei dati implica l’analisi ed il trattamento dei rischi e l’adozione di misure di protezione informatica dei dati aziendali.

>> FlashStart controlla tutto il traffico in uscita e blocca i tentativi di phishing e gli accessi ai siti malevoli ? Richiedi ora un’offerta e Inizia subito la tua prova gratuita

2.3 Il Cybersecurity Act: Regolamento (UE) 2019/881

In data 12 marzo 2019, il Parlamento Europeo ha approvato il sistema di certificazione per la sicurezza informatica europea meglio noto come: “EU Cybersecurity Act” che si affianca alla Direttiva NIS.

È stato ufficialmente pubblicato il 7 giugno 2019 in GUUE (Gazzetta ufficiale dell’Unione europea) come Regolamento (UE) 2019/881.

È entrato in vigore venti giorni dopo la sua pubblicazione (il 27 giugno 2019). Alcune limitate norme si applicheranno però dal 28 giugno 2021.

A differenza della NIS, il Cybersecurity Act è un Regolamento e in quanto tale è immediatamente applicabile in tutti gli Stati Membri.

Il Cybersecurity Act introduce importanti novità:

» rafforza il ruolo dell’Agenzia dell’Unione europea per la sicurezza delle reti e dell’informazione (ENISA), ampliandone notevolmente il peso rispetto a quello che aveva in precedenza,

» affida all’ENISA maggiori poteri in termini di coordinamento tra gli Stati membri ed una maggiore dotazione di risorse. ENISA diverrà quindi il punto di riferimento in materia di cybersecurity per gli Stati comunitari,

» crea il sistema europeo per la certificazione della sicurezza delle infrastrutture critiche, tra le quali reti energetiche, acqua e sistemi bancari,

» crea un quadro europeo per la certificazione della sicurezza informatica di prodotti ICT e servizi digitali.

Il Cybersecurity Act si compone di due parti:

» nella prima vengono specificati il ruolo e il mandato di ENISA, che non avrà più solo compiti di consulenza tecnica (come era stato fino ad ora), ma svolgerà anche attività di supporto alla gestione operativa degli incidenti informatici da parte degli Stati membri,

» nella seconda viene introdotto un sistema europeo per la certificazione della sicurezza informatica dei dispositivi connessi ad Internet e di altri prodotti e servizi digitali. In base all’art. 48 comma 2 del Regolamento, ENISA e? chiamata a preparare il primo programma europeo di certificazione della cybersecurity, il “Common Criteria based European candidate cybersecurity certification scheme” (EUCC), applicabile per tutti gli Stati membri dell’Unione.

Questo quadro europeo per certificazioni dovrebbe favorire la cosiddetta “security by design”, ovvero la presa in considerazione della sicurezza informatica fin dagli stadi iniziali della progettazione dei prodotti ICT, inclusi quei dispositivi di consumo connessi alla rete che costituiscono il mondo “IoT”.

Faciliterà lo scambio dei prodotti e dei servizi digitali all’interno dell’Unione Europea: avrà lo scopo di accrescere la fiducia dei consumatori in tali prodotti e di creare mercato unico della sicurezza cibernetica.

3. Dall’Italia

3.1 Quadro Strategico Nazionale (QSN) per la Sicurezza dello spazio cibernetico (2013) e Piano nazionale (PN) per la protezione cibernetica e la sicurezza informatica (2017)

Il Quadro Strategico Nazionale (QSN) per la Sicurezza dello spazio cibernetico è stato presentato nel dicembre 2013 ed adottato nel gennaio 2014. Si basa su sei indirizzi strategici:

1. Potenziamento delle capacità di difesa delle Infrastrutture Critiche nazionali e degli attori di rilevanza strategica per il sistema Paese

2. Miglioramento, secondo un approccio integrato, delle capacità tecnologiche, operative e di analisi degli attori istituzionali interessati

3. Incentivazione della cooperazione tra istituzioni ed imprese nazionali

4. Promozione e diffusione della cultura della sicurezza cibernetica

5. Rafforzamento della cooperazione internazionale in materia di sicurezza cibernetica

6. Rafforzamento delle capacità di contrasto alle attività e contenuti illegali on-line.

Assieme al QSN è stato redatto il primo Piano Nazionale (PN), che è stato successivamente aggiornato con il Piano Nazionale per la protezione cibernetica e la sicurezza informatica nel marzo 2017.

Figura 2 – QSN e PN

Quest’ultimo individua gli indirizzi operativi, gli obiettivi da conseguire e le linee d’azione da porre in essere per dare concreta attuazione al Quadro Strategico Nazionale per la sicurezza dello spazio cibernetico (QSN), alla luce degli indirizzi per la protezione cibernetica e la sicurezza informatica indicati dal Presidente del Consiglio dei Ministri nella sua qualità di Organo di vertice dell’architettura nazionale cyber.

Tiene conto anche delle misure definite nel DPCM del 17 febbraio 2017 di cui tratteremo in seguito.

È articolato su undici indirizzi operativi:

1. Potenziamento delle capacità di intelligence, di Polizia e di difesa civile e militare

2. Potenziamento dell’organizzazione e delle modalità di coordinamento e di interazione a livello nazionale tra soggetti pubblici e privati

3. Promozione e diffusione della cultura della sicurezza informatica. Formazione e addestramento

4. Cooperazione internazionale ed esercitazioni

5. Operatività delle strutture nazionali di incident prevention, response e remediation

6. Interventi legislativi e compliance con obblighi internazionali

7. Compliance a standard e protocolli di sicurezza

8. Supporto allo sviluppo industriale e tecnologico

9. Comunicazione strategica e operativa

10. Risorse

11. Implementazione di un sistema di cyber risk management nazionale

>> FlashStart ti protegge da una vasta gamma di minacce e blocca l’accesso a siti malevoli ? Richiedi ora un’offerta e Inizia subito la tua prova gratuita

3.2 I decreti italiani che hanno recepito la Direttiva NIS

Il DPCM del 17 febbraio 2017 (Decreto Gentiloni) e poi il D.Lgs. n.65 del 18 maggio 2018 recepiscono per l’Italia la Direttiva NIS.

Oltre a questo, integrano il Piano Nazionale per la protezione cibernetica e la sicurezza informatico e stabiliscono le funzioni dei diversi attori preposti a gestire i trend di cybersecurity in Italia e in coordinamento con l’Europa:

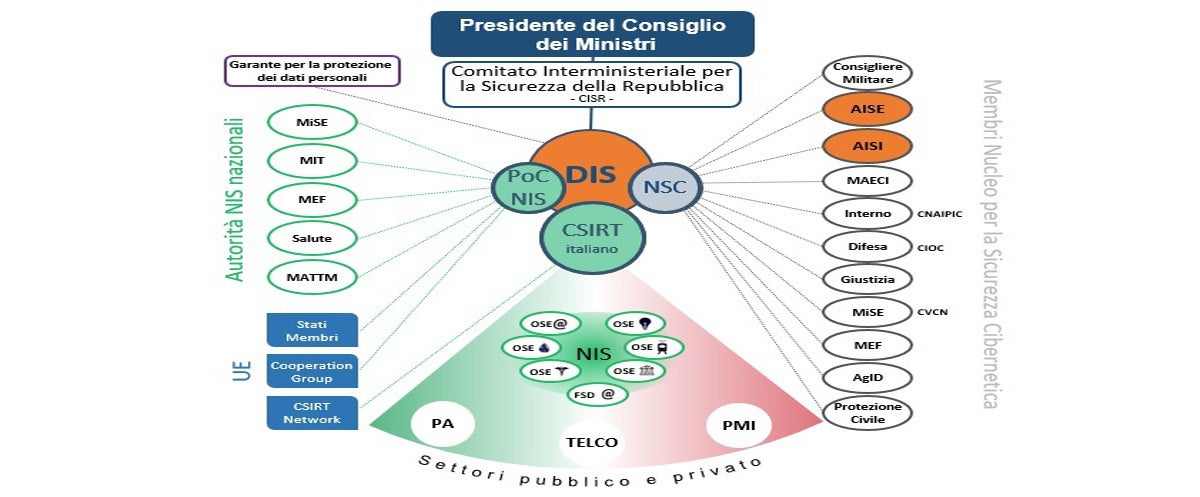

Figura 3 – L’architettura nazionale di Cybersecurity anno 2019 (fonte: https://www.sicurezzanazionale.gov.it/sisr.nsf/archivio-notizie/cybersecurity-come-cambia-larchitettura-nazionale.html” target=”_blank” rel=”noopener”>https://www.sicurezzanazionale.gov.it/sisr.nsf/archivio-notizie/cybersecurity-come-cambia-larchitettura-nazionale.html)

» DIS (Dipartimento Informazioni per la Sicurezza): è l’organismo centrale della sicurezza cibernetica con il compito di coordinare, sia a livello nazionale, sia in ambito UE, NATO, ONU e OCSE (Organizzazione per la sicurezza e la cooperazione in Europa), le questioni relative alla sicurezza delle reti e dei sistemi informativi. L’elemento di novità introdotto dal nuovo Decreto è nel ruolo sempre più centrale e preponderante che il Dipartimento delle Informazioni per la Sicurezza (DIS) acquisisce nel settore della sicurezza cibernetica: da oggi in poi vero e proprio braccio operativo sul piano strategico del Presidente del Consiglio, nonché collante tra il CISR, l’intera pubblica amministrazione e il settore privato.

» CISR (Comitato Interministeriale per la Sicurezza della Repubblica): è un organo istituzionale di raccordo politico-strategico sul tema della sicurezza nazionale, con compiti di consulenza, proposta e deliberazione.

» CNAIPIC (Centro nazionale anticrimine informatico per la protezione delle infrastrutture critiche): è l’unità specializzata, interna al Servizio della Polizia Postale e delle Comunicazioni, dedicata alla prevenzione e repressione dei crimini informatici diretti ai danni delle infrastrutture critiche nazionali.

» Cert-N (Computer Emergency Response Team Nazionale): struttura istituita presso il Ministero dello Sviluppo Economico e deputata a coordinare la risposta a incidenti informatici.

» Cert-PA (Computer Emergency Response Team della Pubblica Amministrazione): opera all’interno dell’Agenzia per l’Italia Digitale (AgID), alla quale il Quadro Strategico Nazionale per la sicurezza dello spazio cibernetico ha affidato il compito di curare la sicurezza cibernetica delle pubbliche amministrazioni Italiane.

» CSIRT (Computer Security Incident Response Team): è istituito presso la Presidenza del Consiglio dei ministri – Dipartimento delle informazioni per la sicurezza (DIS) ed ha assunto dal 6 maggio 2020 i compiti del CERT-Nazionale e del CERT-PA. Da tale data i due CERT cessano contestualmente di esistere come soggetti autonomi. L’organizzazione e il funzionamento del CSIRT italiano sono disciplinati dal DPCM 8 agosto 2019, in materia di “Disposizioni sull’organizzazione e il funzionamento del Computer Security Incident Response Team – CSIRT italiano”, adottato ai sensi dell’art. 8, comma 2, del decreto legislativo 18 maggio 2018, n. 65.

» NSC (Nucleo per la Sicurezza Cibernetica): è un organo costituito presso il dis, per gli aspetti relativi alla prevenzione e preparazione a eventuali situazioni di crisi e per l’attivazione delle procedure di allertamento.

3.3 Il Framework Nazionale per la Cybersecurity e la Data Protection

La sicurezza informatica di un’azienda può essere garantita se e solo se anche le altre aziende collegate e le infrastrutture sono a loro volta sicure. È un intero ecosistema da proteggere, perché interconnesso: l’errore di un singolo può creare ripercussioni sugli altri.

In questa logica è nato nel 2015 il Framework Nazionale per la Cybersecurity e la Data Protection, realizzato dal Research Center of Cyber Intelligence and Information Security (cis) dell’Università La Sapienza di Roma (diretto dal Prof. Roberto Baldoni, oggi passato a dirigere la nuova Agenzia per la Cybersicurezza Nazionale) assieme al Laboratorio Nazionale cini (Consorzio Interuniversitario Nazionale per l’Informatica) di cybersecurity. È oggi aggiornato alla Versione 2.0 di febbraio 2019.

Il Quadro prende spunto dal Framework for Improving Critical Infrastructure Cybersecurity del NIST (National Institute of Standards and Technology), ma tiene conto della realtà italiana ed europea, quindi rispetto alla versione NIST (ed alla versione presentata nel 2015), ha introdotto diversi trend di cybersecurity tra cui anche controlli legati alla protezione dei dati secondo quanto previsto dal GDPR.

Come per il Framework NIST, anche il Framework Nazionale considera 5 Function (funzioni), suddivise ciascuna in Category e Subcategory:

» Identify (identificare)

» Protect (proteggere)

» Detect (indagare, identificare l’evento)

» Respond (reagire)

» Recover (riparare)

Ogni Subcategory (sono oltre un centinaio) corrisponde ad un controllo che dovrà essere eseguito. In questo modo il Framework ci mette a disposizione una check-list già pronta e sulla quale lavorare per:

» verificare il livello attuale di sicurezza dell’azienda (stato “current”),

» individuare le misure da adottare per migliorare la sicurezza (stato “target”).

Uno degli aspetti che rende particolarmente utile il Framework è la correlazione tra i controlli in esso presenti (le Subcategory) e i controlli equivalenti riportati in altri framework o direttive esistenti, quali per esempio:

» ISO/IEC 27001

» NIST SP 800-53

» COBIT 5

» ISA 62443

» Misure Minime AgID

Il Framework italiano introduce una cultura della gestione del rischio all’interno dell’azienda per combattere la minaccia cyber (“cybersecurity risk management”).

Può quindi rappresentare un ottimo trend di cybersecurity molto utile per guidare le necessarie attività di continuo monitoraggio sulla sicurezza web aziendale.

Il Framework Nazionale per la Cybersecurity e la Data Protection, può essere scaricato dal sito: https://www.cybersecurityframework.it

>> FlashStart è facile da attivare e basato totalmente sul cloud: richiedi ora un’offerta e Inizia subito la tua prova gratuita

3.4 Il Perimetro di sicurezza nazionale cibernetica

In data 20 novembre 2019 è stata pubblicata in G.U. la Legge 18 novembre 2019, n. 133 (c.d. “Legge Cybersecurity”), con cui è stato convertito in legge, con modifiche, il Decreto Legge 21 settembre 2019, n. 105 (il “Decreto Cybersecurity”), recante “Disposizioni urgenti in materia di perimetro di sicurezza nazionale cibernetica”.

Questi atti legislativi hanno istituito in Italia il Perimetro di sicurezza nazionale cibernetica (PSNC), che va ad integrare – solo per l’Italia – la Direttiva NIS europea.

Il perimetro al quale si applicano le disposizioni della sicurezza cibernetica, in fase di prima attuazione, è differente e più limitato rispetto ai criteri della Direttiva NIS.

Sono poi seguiti alcuni DPCM di attuazione:

DPCM 30 luglio 2020, n. 131: “Regolamento in materia di perimetro di sicurezza nazionale cibernetica, ai sensi dell’articolo 1, comma 2, del D.L. 21 settembre 2019, n. 105, convertito, con modificazioni, dalla legge 18 novembre 2019, n. 133. In questo decreto vengono indicati – all’art.3 – i “Soggetti che esercitano funzioni essenziali e servizi essenziali per lo Stato” ed i criteri di inclusione nel PSNC. del citato DPCM n.131.

Tali soggetti sono quelli operanti nei seguenti settori di attività:

» interno;

» difesa;

» spazio e aerospazio;

» energia;

» telecomunicazioni;

» economia e finanza;

» trasporti;

» servizi digitali;

» tecnologie critiche,

» enti previdenziali/lavoro.

D.P.R. 5 febbraio 2021, n. 54 (entrata in vigore 08/05/2021) “Regolamento recante attuazione dell’articolo 1, comma 6, del decreto-legge 21 settembre 2019, n. 105”. L’art.13 del Decreto individua le 6 categorie di beni, sistemi e servizi ICT oggetto della valutazione da parte del CVCN o dai CV.

DPCM 14 aprile 2021, n. 81 “Regolamento in materia di notifiche degli incidenti aventi impatto su reti, sistemi informativi e servizi informatici”.

DPCM 15 giugno 2021 “Individuazione delle categorie di beni, sistemi e servizi ICT destinati ad essere impiegati nel perimetro di sicurezza nazionale cibernetica”. Tale decreto – all’Allegato 1 – elenca le quattro categorie per le quali i soggetti inclusi nel Perimetro dovranno necessariamente effettuare la prevista comunicazione al CVCN (Centro di Valutazione e Certificazione Nazionale) o ai CV (Centri di Valutazione) del Ministero dell’Interno e della Difesa.

Le quattro categorie sono:

1. Componenti hardware e software che svolgono funzionalità e servizi di rete di telecomunicazione (accesso, trasporto, commutazione)

2. Componenti hardware e software che svolgono funzionalità per la sicurezza di reti di telecomunicazione e dei dati da esse trattati

3. Componenti hardware e software per acquisizione dati, monitoraggio, supervisione controllo, attuazione e automazione di reti di telecomunicazione e sistemi industriali e infrastrutturali

4. Applicativi software per l’implementazione di meccanismi di sicurezza

Per ognuna delle categorie è stato, inoltre, fornito uno specifico elenco di beni, sistemi e servizi che verrà aggiornato con cadenza almeno annuale tenendo in considerazione la modifica dei criteri, nonché lo sviluppo tecnologico.

A differenza della NIS, che riguarda le infrastrutture critiche sia pubbliche che private, il PSNC si concentra sui soggetti che esercitano una funzione essenziale per lo Stato, ovvero assicurano un servizio essenziale per il mantenimento di attività civili, sociali o economiche fondamentali per gli interessi dello Stato.

Il Perimetro di sicurezza nazionale cibernetica rappresenta un trend di cybersecurity fondamentale per la creazione di un ecosistema di governance e di responsabilità comune e condivisa nel settore della sicurezza web.

I principali interventi, adottati come trend di cybersecurity, hanno riguardato i seguenti aspetti:

» l’individuazione dei soggetti compresi nel perimetro;

» nuove procedure e controlli;

» introduzione di un nuovo reato: «ostacolo o condizionamento» delle attività ispettive e di vigilanza;

» il ruolo del Comitato interministeriale per la sicurezza della Repubblica (CISR);

» il ruolo del CVCN – Centro di valutazione e certificazione nazionale, istituito presso il Ministero dello sviluppo economico (MISE). Si occupa di assicurare le garanzie di sicurezza e l’assenza di vulnerabilità di prodotti, hardware e software destinati a essere impiegati sulle reti, sui sistemi informativi e servizi informatici degli attori del perimetro di sicurezza cibernetica.

3.5 L’Agenzia per la Cyber sicurezza Nazionale (ACN)

L’ultimo e più recente trend di cybersecurity dello stato italiano è stata l’istituzione – attesa da tempo – dell’Agenzia per la Cybersicurezza Nazionale.

Questo è avvenuto con la Legge 4 agosto 2021, n. 109, che ha convertito in legge, con modificazioni, il decreto-legge 14 giugno 2021, n. 82, recante “Disposizioni urgenti in materia di cyber sicurezza, definizione dell’architettura nazionale di cybersicurezza e istituzione dell’Agenzia per la cybersicurezza nazionale.”

La creazione dell’Agenzia completa il percorso di trend cybersecurity italiana sulla sicurezza web. Avrà personalità giuridica di diritto pubblico e sarà dotata di autonomia regolamentare, amministrativa, patrimoniale, organizzativa, contabile e finanziaria.

Ad agosto 2021 è stata ufficializzata la nomina a direttore della nuova agenzia del Prof. Roberto Baldoni, già vicedirettore generale del Dipartimento delle Informazioni per la Sicurezza (DIS).

Il decreto costitutivo prevede che sia dotata di risorse finanziarie importanti: oltre 500 milioni a partire dal 2021 e fino al 2027. A regime arriverà ad avere circa 1.000 persone.

Sarà anche l’Autorità nazionale di certificazione della cybersicurezza ai sensi dell’articolo 58 del regolamento (UE) 2019/881 (Cybersecurity Act).

Infine, il decreto istituisce anche, oltre all’Agenzia per la cybersicurezza nazionale, un Comitato interministeriale per la cybersicurezza (CICS), con funzioni di consulenza, proposta e deliberazione in materia di politiche di cybersicurezza.

4. L’autore

Giorgio Sbaraglia, ingegnere, svolge attività di consulenza e formazione per la sicurezza informatica e per la privacy.

Tiene corsi su questi temi per molte importanti società italiane di formazione, tra le quali ABIFormazione e 24Ore Business School.

È coordinatore scientifico del Master “Cybersecurity e Data Protection” della 24Ore Business School.

È membro del Comitato Scientifico CLUSIT (Associazione Italiana per la Sicurezza Informatica) e certificato “Innovation Manager” da RINA.

Ricopre incarichi di DPO (Data Protection Officer) presso aziende e Ordini Professionali.

È autore dei libri:

» “GDPR kit di sopravvivenza” (Editore goWare),

» “Cybersecurity kit di sopravvivenza. Il web è un luogo pericoloso. Dobbiamo difenderci!” (Editore goWare),

» “iPhone. Come usarlo al meglio. Scopriamo insieme tutte le funzioni e le app migliori” (Editore goWare).

Collabora con CYBERSECURITY360 testata specialistica del gruppo Digital360 per la Cybersecurity.

Scrive anche per ICT Security Magazine, per Agenda Digitale e per la rivista CLASS.

Su qualunque Router e Firewall puoi attivare la protezione FlashStart® Cloud per mettere in sicurezza i device desktop e mobile e i dispositivi IoT sulle reti locali.