WannaCry 2017: El ransomware que hizo llorar al mundo

1. WannaCry 2017: un ataque de fama mundial

WannaCry 2017 sigue siendo uno de los ataques más notorios de la historia de la informática y la ciberseguridad. Han pasado más de seis años desde que ocurrió, pero aún debe considerarse un caso de estudio muy útil e instructivo.

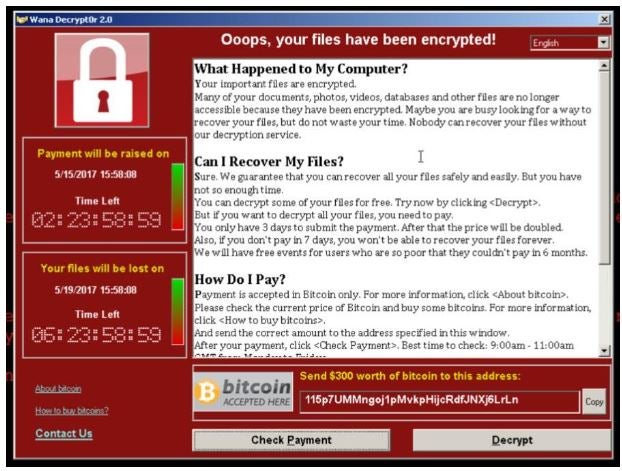

Fig.1 – La advertencia que aparecía en los ordenadores afectados por WannaCry.

Todavía recuerdo que aquel viernes 12 de mayo de 2017, la noticia del ataque de WannaCry fue protagonista en todos los noticiarios de máxima audiencia de Europa. Así, WannaCry 2017 no solo fue un evento para iniciados en ciberseguridad, sino que también afectó a los medios generalistas, además de a organizaciones y empresas de todas las naciones.

1.1 Por qué ocurrió todo esto?

WannaCry, alias «Quiero llorar», también se llama WanaCrypt0r 2.0. En mayo de 2017, precisamente el viernes 12, este ransomware paralizó ordenadores de medio mundo, gracias a un fallo encontrado en la función SMB de Windows, un «bug» conocido y también ya «bloqueado» por la compañía de Redmond con un parche, el número MS17-010. La petición de rescate era de 300 dólares, que debían pagarse en Bitcoin a una de las tres cuentas especificadas en la petición de rescate (ver Figura 1 – El mensaje de petición de rescate de WannaCry).

Muchos investigadores del sector consideraron WannaCry «un ataque de proporciones sin precedentes». Kaspersky Lab ha registrado más de 300.000 ataques en 150 naciones, entre ellas Rusia, China, Italia, India, Egipto y Ucrania. Europol, una agencia de la UE implicada en la lucha contra el crimen, habló de «un ataque sin precedentes que requiere una investigación internacional.»

Uno de los países más gravemente afectados fue el Reino Unido, donde WannaCry colapsó al menos veinticinco hospitales y puso en crisis el sistema sanitario británico. El ataque causó importantes trastornos en la atención a los pacientes, como la cancelación de unas 19.000 citas, incluidas operaciones, y la interrupción de los sistemas informáticos de al menos un tercio de todos los hospitales del Servicio Nacional de Salud (NHS) del Reino Unido. Los hospitales afectados se vieron obligados a enviar a los visitantes de urgencias a otros hospitales.

No hay pruebas firmes de personas que murieran como consecuencia del ataque WannaCry, pero un estudio de la Owen Graduate School of Management de la Universidad de Vanderbilt descubrió un aumento de la tasa de mortalidad relacionada con el ataque: hasta treinta y seis muertes adicionales por cada 10.000 ataques al corazón que se habían producido -estadísticamente- cada año en los cientos de hospitales analizados.

Esto fue posible porque muchos miles de ordenadores de los hospitales del Reino Unido seguían funcionando con Windows XP (un sistema declarado «al final de su vida útil» y que Microsoft ya no admite desde abril de 2014). Una encuesta realizada por Motherboard en 2016 había encontrado al menos cuarenta y dos instalaciones del Servicio Nacional de Salud (NHS) que seguían utilizando XP.

Sin embargo, se ha informado de ataques en toda Europa y el resto del mundo, entre otros, a Nissan y Renault en Francia, la empresa de telecomunicaciones Telefónica, Iberdrola, y los bancos BBVA y Santander en España, FedEx en Estados Unidos, y muchos otros. En Alemania, los ordenadores de Deutsche Bahn (los ferrocarriles alemanes) se vieron afectados. En Japón, fue el turno de Hitachi, Nissan y East Japan Railway. En Rusia, los ataques afectaron a RZD (ferrocarriles rusos), el banco VTB y Megafon. Italia también se une a la lista, con la Universidad Bicocca de Milán (que al parecer fue atacada a través de una memoria USB que contenía el malware).

Se calcula que ha costado, en todo el mundo, entre 4.000 y 8.000 millones de dólares y que ha causado un daño estimado de más de 100 millones de dólares al Servicio Nacional de Salud británico .

Sin embargo, a pesar de propagarse como la pólvora, WannaCry fue considerado un fracaso económico: la cantidad de ingresos recaudados por los ciberdelincuentes rondó los 100.000 dólares.

Detectamos estos datos dos semanas después del ataque analizando los movimientos de las tres cuentas Bitcoin utilizadas e identificadas en la nota de rescate y que son las siguientes:

» 13AM4VW2dhxYgXeQepoHkHSQuy6NgaEb94

» 12t9YDPgwueZ9NyMgw519p7AA8isjr6SMw

» 115p7UMMngoj1pMvkpHijcRdfJNXj6LrLn

Se trata de una suma modesta, sobre todo teniendo en cuenta que el malware suele tener como objetivo precisamente el pago de un rescate. Esto sugiere que el ataque no se hizo por dinero, sino más probablemente con fines desestabilizadores o demostrativos.

Ahora parece seguro que el ataque se originó en Corea del Norte, con su grupo de hackers conocido como Lazarus (otros nombres de grupo: Hidden Cobra, Guardians of Peace, APT38). Así lo afirman Symantec y Kaspersky Lab, que encontraron algunas similitudes en el código del malware con ataques anteriores: el que sufrió el Banco Central de Bangladesh en 2016 (el mayor ciberatraco de la historia, 82 millones de dólares robados), pero sobre todo el que sufrió Sony Pictures Entertainment, la productora atacada por haber producido «The Interview», una película satírica dirigida contra el líder norcoreano Kim Jong-un.

En 2018, WannaCry volvió a golpear: en marzo, Boeing, el mayor fabricante de aviones del mundo, fue atacado. La empresa confirmó el incidente, pero especificó que el problema solo afectaba a un número limitado de sistemas de la división comercial, no a los de la planta de fabricación.

2. WannaCry 2017: la técnica de ataque

La distinción de WannaCry, en comparación con otros tipos más clásicos de ransomware, es que se trata de un malware que consta de dos componentes que operan sucesivamente:

Etapa 1: Se utilizó un exploit que aprovechaba una vulnerabilidad en SMVB v.1 (un protocolo de compartición de archivos en red, Server Message Block, utilizado por los sistemas Microsoft Windows) para atacar el ordenador objetivo. La vulnerabilidad está clasificada como CVE-2017-0144 y ya había sido cerrada por Microsoft el 14 de marzo de 2017, pero no en sistemas WinXP y Windows Server 2003, que no recibían soporte desde 2014.

Estipulamos que solo la versión 1.0 (SMBv1) es vulnerable: se trata de un protocolo muy antiguo (y muy inseguro), nacido hace más de veinte años y ya presente en XP. Las versiones SMBv2 (introducida en 2006) y SMBv3 (nacida con Windows 8) no sufren esta vulnerabilidad.

De este modo, WannaCry se propagó automáticamente a otros ordenadores, lo que explica su altísima tasa de circulación.

Un asunto importante y preocupante: WannaCry utilizó el exploit llamado EternalBlue, que parece haber sido creado por la NSA (la Agencia de Seguridad Nacional de Estados Unidos). Sin embargo, la NSA hizo «robar» el exploit recién creado por un grupo de hackers llamado The Shadow Brokers (TSB), que lo puso a disposición en la darkweb en abril de 2017 y que los atacantes utilizaron.

Fase 2: Un ransomware real realiza el cifrado de archivos. El malware de tipo ransomware existe desde hace unos diez años (y su objetivo es extorsionar: cobrar un rescate para recuperar los archivos propios que han sido cifrados). Sin embargo, nunca el ransomware se había propagado tan rápidamente, gracias precisamente al exploit EternalBlue.

Según Microsoft, existen al menos dos supuestos vectores de ataque, que Microsoft señala como «altamente probables»:

» El primero -y más trivial- son los habituales correos electrónicos de phishing, o a través de memorias USB. Estos son los vectores de ataque más típicos y frecuentes, explotados por la mayoría de los ataques de ransomware;

» El segundo escenario es el ya mencionado, mediante exploits que aprovechan la vulnerabilidad del protocolo SMB en sistemas obsoletos.

Es importante tener en cuenta que si el sistema está afectado por la vulnerabilidad mencionada (CVE-2017-0144, MS17-010 según la clasificación de Microsoft), el correo electrónico de phishing no es necesariamente necesario para ser atacado.

En otras palabras: no es necesario el error humano, porque el exploit ya es capaz de vulnerar el sistema aprovechando su vulnerabilidad. No es necesario que sea la víctima quien abra la puerta, porque es el hacker quien ya posee la llave (es decir, el exploit).

Una vez que entra en un ordenador con sistema Windows (¡solo hace falta uno!), WannaCry 2017 se propaga automáticamente a otros ordenadores (aunque no estén conectados a Internet) explotando recursos compartidos de red SMB, a través de los puertos de comunicación 139 y 445. Esto explica la (inusual) velocidad con la que se propagó.

3https://www.hypr.com/security-encyclopedia/shadow-brokers

4https://www.engadget.com/2017-04-14-shadow-brokers-dump-windows-zero-day.html

A continuación -el segundo paso- realiza un cifrado de los archivos, utilizando un cifrado asimétrico RSA de 2048 bits, basado en un par de claves pública/privada para cifrar y descifrar los archivos (absolutamente inhackeable).

Como hacen muchos ransomwares, con WannaCry los archivos cifrados se renombran añadiendo una extensión típica, en este caso.WNCRY.

Por ejemplo, un archivo invoice.pdf pasará a ser invoice.pdf.WNCRY.

WannaCry también se encarga de borrar las «Shadows copies» de Windows (para evitar que recuperemos datos) y va y escribe en algunas carpetas típicas del sistema, como:

» %SystemRoot%

» %SystemDrive%

» %ProgramData%

Otra característica de WannaCry: debido a que explota una vulnerabilidad, el malware es capaz de instalarse, incluso si el usuario no tiene derechos de administrador, sino que es un simple usuario.

3. Cómo protegerse

Aunque WannaCry 2017 fue un ataque devastadoramente grande, las medidas de prevención y protección a tomar son bastante básicas. Podemos resumirlas en una palabra: actualizar.

La vulnerabilidad explotada por WannaCry no es un 0-day, sino, en cambio, una vulnerabilidad para la que ya se había publicado un parche.

Según el comunicado de Microsoft (12/05/2017), WannaCry solo puede afectar a sistemas hasta Windows 8, si no están actualizados, por lo que aquellos con Windows 10 no están en riesgo.

Las versiones antiguas no compatibles de Windows (por ejemplo, Windows XP y Windows Server 2003) no están protegidas de todos modos, porque Microsoft ya no proporciona parches de seguridad para esas versiones de Windows.

4. Lo que WannaCry 2017 nos ha enseñado

Hemos hablado de la explotación de una vulnerabilidad de Windows, pero, en realidad, una vez más, el verdadero problema es el error humano.

Muchas empresas y organizaciones, desafiando cualquier norma de ciberseguridad, han optado por mantener sistemas operativos no solo obsoletos, sino también carentes de actualizaciones de seguridad.

Por lo tanto, WannaCry 2017 no fue una nueva amenaza que surgió gracias a algunas vulnerabilidades desconocidas. No, fue capaz de atacar gracias al descuido y la incompetencia de quienes deberían proteger los sistemas informáticos corporativos.

Así pues, esta lección aún no se ha comprendido del todo, ya que hoy, -seis años después- seguimos encontrando en Internet sistemas vulnerables expuestos a WannaCry y EternalBlu. Podríamos comprobarlo fácilmente consultando el portal Shodan (https://www.shodan.io/): están expuestos más de 15.000 ordenadores con Windows Server 2003 y casi 13.000 con Windows XP, por tanto vulnerables a WannaCry por ser visibles en la red.

5. El autor

Giorgio Sbaraglia, ingeniero, ofrece consultoría y formación en seguridad de la información y privacidad.

Imparte cursos sobre estos temas para muchas de las principales empresas de formación italianas, como ABIFormazione y 24Ore Business School.

Es coordinador científico del máster «Ciberseguridad y Protección de Datos» de 24Ore Business School.

Es miembro del Comité Científico de CLUSIT (Asociación Italiana para la Seguridad de la Información) y «Gestor de la Innovación» certificado por RINA.

Ocupa puestos de DPO (Responsable de Protección de Datos) en varias empresas y asociaciones profesionales.

Es autor de los libros

» “GDPR kit di sopravvivenza” (Editore goWare),

» “Cybersecurity kit di sopravvivenza. Il web è un luogo pericoloso. Dobbiamo difenderci!” (2a edizione 2022, Editore goWare),

» “iPhone. Come usarlo al meglio. Scopriamo insieme tutte le funzioni e le app migliori” (Editore goWare).

Es colaborador de CYBERSECURITY360, Cybersecurity group’s specialist publication.

También escribe para ICT Security Magazine, para AGENDA DIGITALE, y para la revista CLASS.

En cualquier Router y Firewall puede activar la protección FlashStart® Cloud para asegurar dispositivos de escritorio y móviles y dispositivos IdC en las redes locales.