Lösungen zur Spam-Abwehr: Wie man sich vor Gefahren aus E-Mails schützt

1. E-Mails und Spam

Heute kennt jeder Internetnutzer/in sicherlich den Begriff „Spam“ und gleichzeitig leidet man unter seinen zunehmend lästigen Begleiterscheinungen. Wir können mit Sicherheit sagen, dass die sehr viele der E-Mails, die wir täglich erhalten, als Spam eingestuft werden können. Und diese Spam-E-Mails sind so zahlreich!

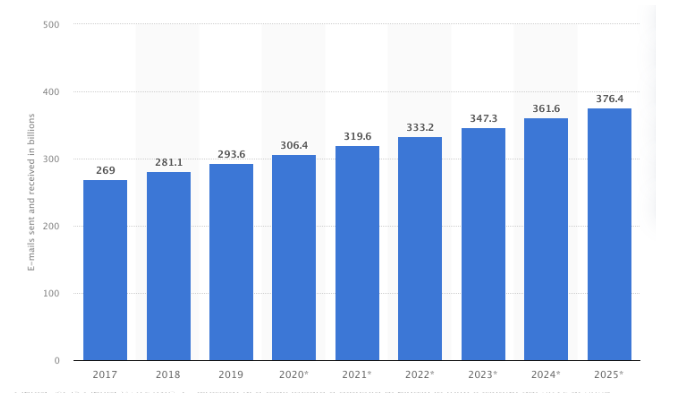

Wie wir aus der Grafik in Abb.1 (Quelle statista.com) ersehen können, wurden im Jahr 2022 täglich 333 Milliarden E-Mails verschickt, und diese Zahl steigt Jahr für Jahr weiter an.

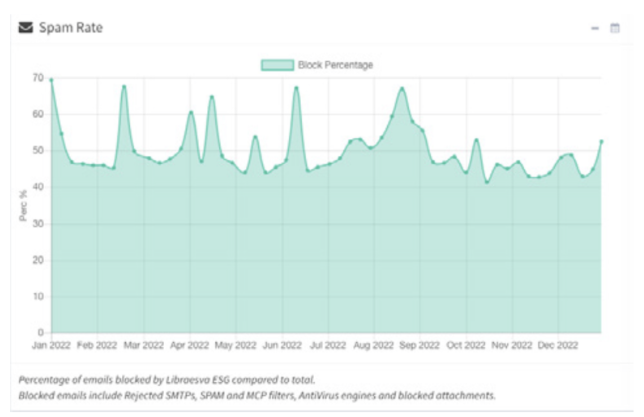

Nach Auskunft von Libraesva, einem italienischen Unternehmen, das bekannte Anti-Spam-Software herstellt, sind von all diesen E-Mails fast fünfzig Prozent Spam,

(Abb. 2) und werden daher von Libraesva Anti-Spam blockiert.

Deswegen sind wir alle gezwungen, in unserem digitalen Leben mit dem Phänomen von Spam zu „leben“, das sich trotz aller Verbesserungen immer noch als lästig erweist.

Darüber hinaus ist eine beträchtliche Anzahl von Spam-E-Mails nicht nur lästig, sondern dient sogar aggressiven und bösartigen Zwecken: In diesem Fall sprechen wir von Phishing. Daher ist es sowohl für Unternehmen als auch für Benutzer von entscheidender Bedeutung, wirksame Präventions- und Schutzmaßnahmen (Spam-Präventionslösungen) zu ergreifen.

2. Spam: Der Ursprung dieses Wortes

Jeder weiß, und zwar leider nur gut, was Spam ist, aber nur wenige kennen die Etymologie dieses Begriffs. Als das Wort in Mode kam, wurde weder mit der Welt des Internets noch mit einer bestimmten Art von E-Mail-Nachricht in Verbindung gebracht.

Das Wort „Spam“ leitet sich von der Verschmelzung zweier englischer Wörter ab, „spiced“ und „ham“, und bezeichnete ursprünglich eine mit Gewürzen versetzte Dosenfleischmarke, die hauptsächlich aus Schweinehackfleisch bestand und von dem amerikanischen Unternehmen „Hormel Foods“ in den 1930er Jahren hergestellt wurde.

Es war ein preiswertes Produkt von mittelmäßiger Qualität und nicht besonders appetitlich.

Wahrscheinlich hat die Herstellerfirma unter anderem wegen dieser niedrigen Kosten einen Vertrag über die Lieferung dieses Dosenfleisches an die US-Armee und die US-Marine erhalten.

Während des Zweiten Weltkriegs und dann in Großbritannien während der Wirtschaftskrise der unmittelbaren Nachkriegszeit wurden diese „Spam“-Dosen zum Grundnahrungsmittel für viele britische Bürger. Das Wort „Spam“ bekam die Bedeutung von etwas Ekelhaftem, aber unvermeidlichem.

Um zu der heutigen Bedeutung zu gelangen, müssen wir jedoch bis 1970 warten und die Gruppe Monty Python, die einen Comedy-Sketch aufführte, der in einem Restaurant spielte, dessen Speisekarte ausschließlich aus Gerichten aus „Spam“, dem erwähnten Dosenfleisch, bestand.

Die Kellnerin des Restaurants erklärte die Speisekarte, die ausschließlich aus „Spam“-Fleisch bestand, während eine Gruppe von Gästen wie besessen das Wort „Spam, Spam, Spam!“ wiederholte und damit jede Unterhaltung der anderen Gäste unterbrach.

Dank dieses berühmt gewordenen Sketches wurde der Begriff „Spam“ zum Synonym für unerwünschte und lästige Informationen.

Allerdings war die E-Mail damals noch nicht geboren. Wir erinnern uns vielleicht daran, dass die erste E-Mail in der Geschichte 1971 von Raymond „Ray“ Tomlinson geschrieben wurde, der das ARPANET (das 1969 gegründete Netzwerk, aus dem später das Internet hervorging) nutzte, um eine Nachricht zwischen den ersten über dieses Netzwerk verbundenen Universitäten zu versenden. Ray Tomlinson verdanken wir die Idee, das @-Symbol zu verwenden, um den Namen von der Domain in einer E-Mail-Adresse zu trennen.

Von der Geburt der E-Mail bis zum Spam war es ein relativ kurzer Schritt. In den 1990er Jahren verbreitete sich die Nutzung von E-Mails und es gab die ersten Fälle von Massen-E-Mails. In einigen Fällen handelte es sich um Nachrichten, die aufgrund von Programmfehlern in Newsgroups versehentlich verschickt wurden. Bei anderen handelte es sich um Werbenachrichten, die in großen Mengen verschickt wurden.

Die Empfänger solcher lästigen und unangemessenen Nachrichten benutzten das Wort „Spam“, um solche Nachrichten zu definieren.

Abschließend möchte ich sagen, dass trotz der Tatsache, dass „Spam“ diese Bedeutung angenommen hat, die wir heute kennen, in den Vereinigten Staaten immer noch Fleischkonserven von „Hormel Foods“ verkauft werden.

3. WAS SPAM IST UND WARUM ES EINE GEFAHR DARSTELLT

Als Spam bezeichnet man „das massenhafte und anonyme Versenden von E-Mails, die unerwünscht und lästig sind“.

Während die meisten Spam-E-Mails jedoch lediglich lästig sind, hat eine beträchtliche Anzahl von ihnen bösartige Absichten, um Cyberangriffe oder Betrügereien zu übermitteln. In diesen Fällen nimmt Spam die Form von Phishing an, das bekämpft werden muss.

Heutzutage ist die E-Mail immer noch das Hauptinstrument für Attacken, und zwar laut dem YOROY 2022 Report für ganze 78 % aller Angriffe verantwortlich.

In den meisten Fällen werden diese Phishing-E-Mails verwendet, um:

» Malware zu übertragen, um in die Computersysteme des Opfers einzudringen und die Kontrolle darüber zu übernehmen

» Anmeldedaten zu stehlen, um auf Konten zuzugreifen (Firmen-, Bank-, Sozialkonten usw.)

» einen Computerbetrug durchzuführen (typisches BEC-Modell)

Um dies zu erreichen, wird die E-Mail mit einem Link oder einem Anhang „versehen“. Wenn der Benutzer darauf klickt, hat das Phishing seinen Zweck erfüllt.

Die meisten Spam- und Phishing-E-Mails werden von den Antispam-Systemen unserer Computer blockiert (wie wir später sehen werden), aber einige, vielleicht weil sie sorgfältiger formuliert sind, können diesen Filter passieren.

An diesem Punkt liegt alles in den Händen (und Köpfen) der Benutzer, die – wie ich in meinen Schulungen gerne erkläre – die letzte Anti-Spam-Verteidigungslinie darstellen.

Besonders erwähnenswert unter den Formen des Phishings ist das sogenannte Spear-Phishing.

Dabei handelt es sich um die raffinierteste und hinterhältigste Variante des Phishings und um einen gezielten Angriff. Der “Fischer” verwendet einen „Speer“, um genau „diesen“ bestimmten Fisch (Nutzer) zu fangen. Das Objekt des Angriffs wird sorgfältig ausgewählt und studiert (heutzutage ist es sehr einfach, über soziale Medien und das Internet Informationen über eine Person zu sammeln).

In diesem Fall werden die versendeten E-Mails ad hoc vorbereitet, um glaubwürdig zu erscheinen und die Opfer durch die Nennung von echten Details oder Namen in die Irre zu führen. Manchmal kann die E-Mail-Adresse des Absenders mit einer Technik gefälscht worden sein, die als „Spoofing“ bekannt ist (auf die wir später noch eingehen werden).

Die E-Mail scheint von jemandem zu stammen, den wir kennen und dem wir vertrauen (ein Kollege, ein Vorgesetzter, ein Familienmitglied oder ein Freund) und ist daher viel hinterhältiger. Außerdem hat sie eine größere Erfolgschance; sie wird möglicherweise nicht vom Antispam-System blockiert, eben weil sie sorgfältiger erstellt ist.

4. SPAM-PRÄVENTION: WIE MAN SICH SCHÜTZT

Präventionsmaßnahmen gegen Spam und insbesondere Phishing sollten auf zwei Ebenen erfolgen, die zwar unterschiedlich sind, aber dennoch miteinander zusammenhängen:

» Schulung der Benutzer, um ein Bewusstsein zu schaffen;

» technische Lösungen, wie Firewalls, Anti-Spam-Software, DNS-Filterung (note: you can add some links to FlashStart solutions here).

4.1 Bewusstsein schaffen

Es ist bekannt, dass mehr als neunzig Prozent der erfolgreichen Cyberangriffe durch menschliches Versagen verursacht werden, im Wesentlichen durch einen Benutzer – abgelenkt oder unbewusst – auf die “falsche Stelle” klickt.

Daher sind alle technologischen Maßnahmen, so unerlässlich sie auch sein mögen, ohne eine Schulung der Benutzer vermutlich wirkungslos.

Ein großer Teil der bösartigen Spam-Mails wird mit nicht besonders ausgefeilten Techniken erstellt, oft unter Verwendung automatischer Übersetzer, die Texte mit Fehlern produzieren.

Warum ist es den Angreifern nicht wichtig, perfekt geformte E-Mails zu erstellen?

Weil es nicht notwendig ist. Es gibt eine Reihe von Benutzern, die selbst auf rudimentäre E-Mails anbeißen.

Dies geschieht vor allem bei nicht zielgerichtetem Phishing, das mit der Logik der Schleppnetzfischerei durchgeführt wird. Sie senden Tausende von identischen E-Mails an verschiedene Adressen, wohl wissend, dass bei der riesigen Menge jemand den Köder schlucken und auf den Link oder Anhang in der E-Mail klicken wird.

Beim Spear-Phishing ist dies nicht der Fall, da es sich um einen gezielten Angriff handelt, der eine sorgfältig konstruierte E-Mail über das ausgewählte Opfer erfordert.

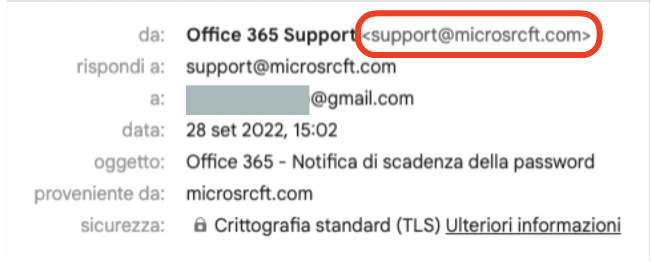

Eine beim Phishing häufig eingesetzte Technik ist das Typosquatting („Typo“ ist ein englisches Wort, das Schreibfehler bedeutet), oder auch Cybersquatting oder Domain Squatting.

In der Praxis wird die visuelle Ähnlichkeit verschiedener Buchstaben bei der Registrierung von betrügerischen Domains ausgenutzt, deren Namen um einen Buchstaben (oder höchstens zwei) vom Namen einer bekannten Website abweichen.

Dann verschickt man die E-Mail mit dem gefälschten Link mit Typosquatting und lässt den Empfänger glauben, dass es sich um seine Bank oder einen bekannten Absender handelt.

Typosquatting wird auch verwendet, um den Absender einer E-Mail zu fälschen.

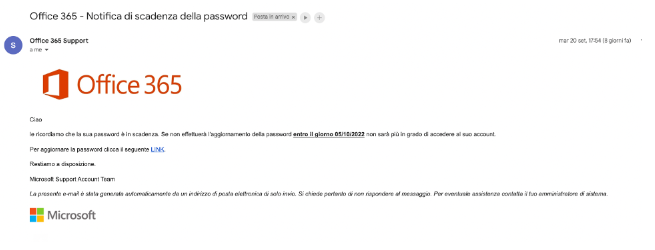

In dem in der Abbildung gezeigten Beispiel (einer von vielen – realen – Fällen, die ich in meinem Unternehmen erlebe) erhalten Mitarbeiter des Unternehmens eine E-Mail mit dem Absender „Office 365 Support“ mit der Aufforderung, das Kennwort des Firmenpostfachs über einen auffälligen Link im Text der E-Mail zu aktualisieren.

Ein trivialer Trick, der leicht entdeckt werden kann, wenn der Benutzer nur nicht auf die Eile hereinfällt.

Vergessen wir nie: unsere Eile ist der beste Freund der Cyberkriminellen!

Wenn der Benutzer jedoch vorsichtig ist und nicht in „zwanghaftes klicken“ verfällt, wird er, anstatt auf den Link zu klicken, versuchen herauszufinden, ob der Absender wirklich das ist, was er vorgibt zu sein. Hier an einem Beispiel für eine E-Mail, man selbst möglicherweise schon erhalten hat.

Eine Prüfung ist ganz unkompliziert:

Klicken Sie einfach auf die Adresse des Absenders (in diesem Beispiel: „Office 365 Support“). Es öffnet sich ein weiteres Fenster, in dem wir den tatsächlichen Absender sehen können, also nicht „Office 365 Support“.

Der tatsächliche Absender erscheint in dem Fenster, das wir geöffnet haben. Sie stammt von support@microsrcft.com also NICHT von einer echten @microsoft.com Domain-Adresse.

Diese einfache und sofortige Überprüfung reicht aus, um Spam zu entlarven!

Die Regel, die jeder Benutzer immer anwenden sollte, lautet also: Seien Sie vorsichtig und trauen Sie den E-Mails, die Sie erhalten, nicht, vor allem wenn Sie auf einen Link oder einen Anhang klicken müssen.

4.2 LÖSUNGEN ZUR SPAM ABWEHR: TECHNISCHE MASSNAHMEN

Die Lösung, die die FlashStart-Technologie bietet, ist äußerst nützlich – sogar unverzichtbar. Note: you can add some links to FlashStart solutions here.

Es ist außerdem unerlässlich, ein fortschrittliches Anti-Spam-Programm zu installieren, das jede eingehende E-Mail-Nachricht präventiv analysieren kann.

Dies ist für Unternehmen nahezu obligatorisch, während Privatanwender, die kostenlose E-Mail-Anbieter (Gmail oder andere) nutzen können. Unternehmen müssen Anbieter mit ein spezielles Anti-Spam-System wählen, welches eine Server-Client-Architektur unterstützt (die bei privaten E-Mail-Nutzern normalerweise nicht vorhanden ist).

Unter diesen kostenlosen E-Mail-Diensten würde ich Gmail empfehlen, das – selbst in der kostenlosen Version – einen ausreichend wirksamen Antispam hat, während ich von fast allen anderen Anbietern abrate, die keinen ausreichenden Schutz für E-Mails bieten.

Eine der häufigsten und heimtückischsten Bedrohungen, die fortschrittliche Antispam-Agenten erkennen können, ist Spoofing. Dieser Begriff wird verwendet, um die falsche Identifizierung des Absenders einer E-Mail zu definieren.

Mit anderen Worten: Man kann eine E-Mail versenden, indem man die Adresse, die einem anderen Konto entspricht, als Absender erscheinen lässt. Und das, ohne Zugang zu dem gefälschten Konto zu haben, d.h. ohne die Anmeldedaten des verwendeten Postfachs zu kennen.

Diese Technik ist extrem gefährlich, da sie auch ohne große Computerkenntnisse durchgeführt werden kann. Spoofing nutzt die Schwäche des Simple Mail Transfer Protocol (SMTP) aus.

Es handelt sich um ein Protokoll, das 1982 von John Postel mit dem Standard RFC 821 definiert wurde, später durch RFC 2821 (https://datatracker.ietf.org/doc/html/rfc2821) aktualisiert wurde und auch heute noch für den Versand von E-Mails über das Internet verwendet wird.

Damit ist das SMTP-Protokoll eines der ältesten im Internet. Zu seinen Schwächen gehört, dass es keine Absender-Authentifizierung beherrscht. Dies ist eine ernsthafte Schwachstelle, da sie von denjenigen ausgenutzt werden kann, die E-Mail als Angriffswerkzeug nutzen, um Phishing zu begleiten.

Obwohl Spam und Spoofing auch heute noch eine ernsthafte Schwachstelle im E-Mail-Verkehr darstellen, wird eine radikale Überarbeitung des SMTP-Protokolls aufgrund der großen Anzahl von Implementierungen dieses Protokolls und vor allem wegen der Komplexität einer solchen Änderung und der dadurch entstehenden Rückwärtskompatibilitätsprobleme, als nicht machbar angesehen.

Die Spoofing-Technik ist daher sehr effektiv für die Durchführung von Phishing, insbesondere von Spear-Phishing-Angriffen, die sich zu den beliebtesten Angriffswerkzeugen für die Verbreitung von Malware entwickelt haben, sowohl auf privater als auch auf Unternehmensebene.

Der weniger aufmerksame (oder weniger risikobewusste) Benutzer könnte leicht durch eine gefälschte E-Mail in die Irre geführt werden. Daher ist es wichtig, dass Unternehmen mit Anti-Spam-Systemen ausgestattet sind, die Spoofing und andere Bedrohungen in einer E-Mail-Nachricht erkennen und blockieren können.

Eine solche Anti-Spam-Software kann jede eingehende E-Mail verarbeiten und sie nur dann an den Empfänger weiterleiten, wenn sie als sicher eingestuft wird.

Um dies zu erreichen, verwenden sie einige Prüfprotokolle, die nachträglich erstellt wurden, als man feststellte, dass das SMTP-Protokoll extrem angreifbar ist.

Im Grunde genommen führen sie automatisch die Prüfungen durch, die ein durchschnittlicher Benutzer nicht selbst durchführen könnte, und werden in der fortschrittlichsten Anti-Spam-Software verwendet.

Es handelt sich um drei Arten von Überprüfungen, die nicht alternativ, sondern zusammen verwendet werden sollten, um ihre Wirksamkeit zu erhöhen:

» Sender Policy Framework (SPF): Damit können Sie überprüfen, ob eine von einer bestimmten Domain gesendete E-Mail tatsächlich von einem der von den Domainmanagern aktivierten Hosts stammt. Diese Liste wird über einen DNS-Eintrag veröffentlicht. Es handelt sich um eine Anti-Spoofing-Technik, mit der festgestellt werden kann, ob eine von einer Domäne eingehende E-Mail von einem Host gesendet wurde, der für den Versand von E-Mails von dieser Domäne autorisiert wurde oder nicht. Es wurde im Jahr 2000 vorgeschlagen und 2014 mit RFC 7208 standardisiert.

» DomainKeys Identified Mail (DKIM): Dies ermöglicht es Domainmanagern, E-Mail-Nachrichten über einen privaten Schlüssel mit einer digitalen Signatur zu versehen. DKIM fügt also ein zusätzliches Instrument zur Überprüfung der Korrespondenz zwischen dem Absender und der entsprechenden Domain, zu der er gehört, hinzu. DKIM und SPF sind keine zwei alternativen Techniken, sondern ergänzen sich vielmehr. Es wurde 2011 mit RFC 6376 standardisiert.

» Domain-based Message Authentication, Reporting, and Conformance (DMARC): Dies ist ein System zur Überprüfung von E-Mail-Nachrichten. Es bestätigt die Identität des Absenders und wurde in erster Linie entwickelt, um E-Mail-Spoofing zu bekämpfen. Die Merkmale von DMARC wurden im RFC 7489 vom März 2015 definiert.

Diese Technologien führen eine Reihe von Validierungsprüfungen am Header der E-Mail-Nachricht durch und sind in der Lage, Anomalien zu entdecken. Sie müssen jedoch bei der Installation von Anti-Spam ordnungsgemäß eingerichtet werden, um zu restriktive (zu viele blockierte E-Mails) oder zu laxe Auswirkungen zu vermeiden.

Es ist also wichtig, ein weiterentwickeltes Anti-Spam-System zu implementieren, das mit diesen Prüfungen umgehen kann, aber das ist nicht genug.

Es sollten auch Maßnahmen im Anti-Spam-Setup-Panel ergriffen werden (dies sollte durch die IT-Abteilung des Unternehmens oder den externen Anbieter erfolgen, der die Anti-Spam-Software geliefert und installiert hat), um die richtigen SPF-, DKIM- und DMARC-Parameter einzustellen.

Besonders wichtig für das Blockieren von Spoofing ist DMARC, da das SMTP-Protokoll von Haus aus kein Verifizierungssystem für das „Von:“-Feld bietet.

Mit DMARC ist es möglich, einem Domaininhaber explizit mitzuteilen, was mit E-Mail-Nachrichten geschehen soll, die zwar dieselbe Domain wie der Absender haben, aber bestimmte IP-Provenienz- (definiert über SPF) und Authentifizierungskriterien (DKIM-Signatur) nicht erfüllen.

Auf diese Weise hat nicht der empfangende Server zu entscheiden, was mit der Nachricht zu tun ist, sondern er befolgt buchstabengetreu, was im DMARC-DNS-Eintrag angegeben ist.

Der Vorteil von DMARC besteht darin, dass der Absender (d.h. der Domänenbesitzer) direkt festlegen kann, wie die Empfangsserver die von seiner Domäne stammenden Nachrichten behandeln sollen. Dies im Gegensatz zur früheren Spam-Abwehr, bei der Empfängers selbst entscheiden musste, ob die Nachricht wirklich derjenige war, für den sie sich ausgab oder nicht.

5. ÜBER DEN AUTOR

Giorgio Sbaraglia, Ingenieur, bietet Beratung und Schulungen für Computersicherheit und Datenschutz an.

Er unterrichtet Kurse zu diesen Themen für viele führende italienische Schulungsunternehmen, darunter ABIFormazione und 24Ore Business School.

Er ist wissenschaftlicher Koordinator des Masterstudiengangs „Cybersecurity and Data Protection“ an der 24Ore Business School.

Er ist Mitglied des wissenschaftlichen Ausschusses von CLUSIT (Italienischer Verband für Informationssicherheit) und zertifizierter „Innovation Manager“ von RINA.

Er hat Positionen als Datenschutzbeauftragter (DSB) bei Unternehmen und Berufsverbänden inne.

Er ist Autor der Bücher:

» GDPR kit di sopravvivenza“ (GDPR Survival Kit) (goWare Publisher ),

» Cybersecurity kit di sopravvivenza“ (Cybersecurity Kit di sopravivenza). Il web è un luogo pericoloso. Dobbiamo difenderci!“ (Cyber Security Survival Kit. Das Internet ist ein gefährlicher Ort. Wir müssen uns schützen!) (2. Auflage 2022, goWare Publisher),

» iPhone. Come usarlo al meglio. Scopriamo insieme tutte le funzioni e le app migliori“ (iPhone. Wie Sie es besser nutzen können. Lassen Sie uns gemeinsam die besten Funktionen und Apps entdecken!) (goWare Publisher).

Er ist Mitarbeiter von CYBERSECURITY360, der Fachpublikation der Gruppe Digital360 per la Cybersecurity.

Er schreibt auch für dasICT Security Magazine, für AGENDA DIGITALE und für die Zeitschrift CLASS.

Sie können den FlashStart® Cloud-Schutz auf jeder Art von Router und Firewall aktivieren, um Desktop- und Mobilgeräte sowie IoT-Geräte in lokalen Netzwerken zuverlässig zu schützen.