Suplantación de marca, qué es y cómo protegerse

1. Qué es la suplantación de marca

La suplantación de marca es una técnica de estafa en línea que explota la suplantación de identidad. Esto significa que el atacante utiliza la imagen de una marca para incitar a realizar acciones que conduzcan a la siguiente estafa. ¿Un ejemplo? Un mensaje de texto en nombre del Servicio de Impuestos Internos pidiéndole que haga clic en un enlace e introduzca datos confidenciales en una página web.

Existen varias herramientas que se explotan para la suplantación de marca. La suplantación puede tener lugar a nivel de IP (IP spoofing), o a nivel de dominio (domain spoofing), a través de un mensaje de correo electrónico (email spoofing), un mensaje de chat o un mensaje de texto.

La técnica consiste en que el ciberdelincuente se hace pasar por una marca conocida y reconocible en un intento de robar credenciales u otra información potencialmente sensible. La suplantación de marca es una técnica de ataque de gran éxito utilizada por los hackers para robar datos y utilizarlos en futuras estafas. Haciéndose pasar por una marca familiar para el destinatario, los atacantes engañan a las víctimas para que hagan clic en un enlace o en un archivo adjunto del correo electrónico.

2. Los riesgos de la suplantación de marca

Las consecuencias de la suplantación de marca pueden ser desastrosas para toda la organización a la que pertenece el empleado engañado. De hecho, se puede correr un riesgo personal, por ejemplo, introduciendo datos de acceso al banco doméstico como resultado de hacer clic en un enlace a una página web, aparentemente del propio banco, o facilitando datos de acceso a servicios de pago -donde tal vez se haya configurado el método- o, de nuevo, datos personales, sanitarios, de tarjetas de crédito, etc.

Esta información puede utilizarse inmediatamente, por ejemplo, para cambiar los servicios a los que uno está suscrito o para realizar compras con la tarjeta de crédito de la víctima. Además, también es fácil que la información personal recopilada se agrupe en paquetes de miles de datos para ponerlos a la venta al mejor postor en la Dark Web.

Sin embargo, una actividad de suplantación de marca dirigida a un trabajador también puede tener consecuencias desastrosas para toda la red corporativa. Si, de hecho, los datos sustraídos implican el acceso a aplicaciones corporativas (la cuenta de Office 365, por ejemplo), entonces es fácil que el ataque continúe dentro de la red. Esto podría significar el robo de datos corporativos o de usuarios y consumidores, cambios en la configuración de la red y de las aplicaciones, bloqueo de actividades y, tal vez, peticiones de rescate (ransomware).

También hay que tener en cuenta el riesgo para la reputación de la marca. El usuario que se encuentra en el centro de una suplantación de marca tiende naturalmente a pensar que la propia marca es de alguna manera responsable. Aunque no sea cierto, el usuario puede pensar que la marca no previó el uso malintencionado. Por otra parte, si un empleado se encuentra en el centro de una suplantación de marca, la empresa puede ser acusada de incompetencia, con consecuencias evidentes para su reputación.

3. Cómo combatirlo

Como ya se ha mencionado, la suplantación de marca utiliza varias herramientas. Las más comunes son el correo electrónico, los mensajes de chat y los mensajes de texto. Veremos, en función de la herramienta, cómo protegerse de sorpresas desagradables.

Hoy en día, es muy fácil reproducir una página o un sitio web entero, hasta el punto de que resulta difícil detectar la estafa. La suplantación de marca a través del correo electrónico, la más común, consiste en utilizar una dirección de correo electrónico del remitente ligeramente diferente de la que podría ser la dirección oficial o, tal vez, con el nombre del remitente visible (por ejemplo, Apple Support), que corresponde a una dirección de correo electrónico muy extraña que no es inmediatamente visible. Sólo mediante una comprobación cuidadosa se puede evitar caer en la trampa.

Además, los mensajes pueden escribirse en un español impecable, aunque no suele ser el caso. Por último, los enlaces que aparecen en el mensaje de correo electrónico o sms pueden enmascararse (haga clic aquí) o acortarse (bit.ly) para que la ruta real no sea inmediatamente visible.

En resumen, los suplantadores de marcas se han vuelto especialmente hábiles y juegan con la falta de atención, las prisas y la superficialidad del destinatario. A menudo, los mensajes exigen una acción inmediata y proceden de instituciones, lo que crea ansiedad, que es el enemigo natural de la atención.

Además de la suplantación de marca por correo electrónico o mensajería, existen otras más elaboradas (IP y domain spoofing) en las que se actúa directamente sobre la dirección IP o el nombre de dominio de la marca, creando ataques de ciberocupación (domain grabbing, domain squatting, typesquatting, etc.). Se llamen como se llamen, los objetivos son siempre los mismos: el fraude o el robo de datos personales y sensibles.

¿Cómo se combate un ataque de suplantación de marca? Mediante el conocimiento previo y un filtro de navegación web. En primer lugar, es bueno saber que un banco o institución nunca enviará mensajes de correo electrónico o de texto en los que se pida a los usuarios que hagan clic en un enlace. Como mucho, la institución enviará una alerta por correo electrónico, solicitando un contacto de seguimiento.

Por tanto, ante un mensaje de texto sospechoso, el consejo es ignorarlo. También, posiblemente, ponerse en contacto con el servicio de atención telefónica de la marca o entidad mencionada para pedir confirmación de que el mensaje ha sido enviado. En cambio, en el caso de un mensaje de correo electrónico, antes de tomar ninguna medida, conviene comprobar la dirección de correo electrónico del destinatario, no el nombre que aparece, sino la dirección. Si te parece extraño, descarta el mensaje.

Acto seguido, examinamos detenidamente el texto del mensaje. Si descubre algún error en español y se le pide que haga clic inmediatamente en un enlace, lo más probable es que se trate de un mensaje de suplantación de identidad. Por último, es importante comprobar el enlace sin hacer clic en él. Al pasar el ratón sobre él, vemos, normalmente en la parte inferior izquierda de la pantalla, la dirección completa real a la que se enlazaría.

Una vez más, es inmediatamente evidente si la página a la que se pide acceder es o no la de un sitio oficial de la marca.

>> FlashStart te protege de una amplia gama de amenazas y bloquea el acceso a sitios maliciosos ? Comience su prueba gratuita o solicite una cotizaciòn

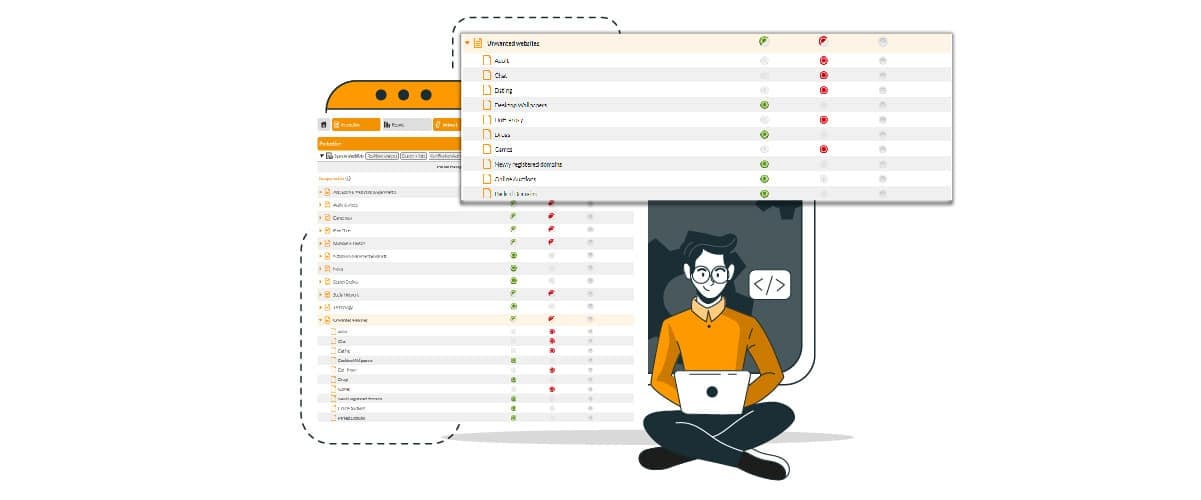

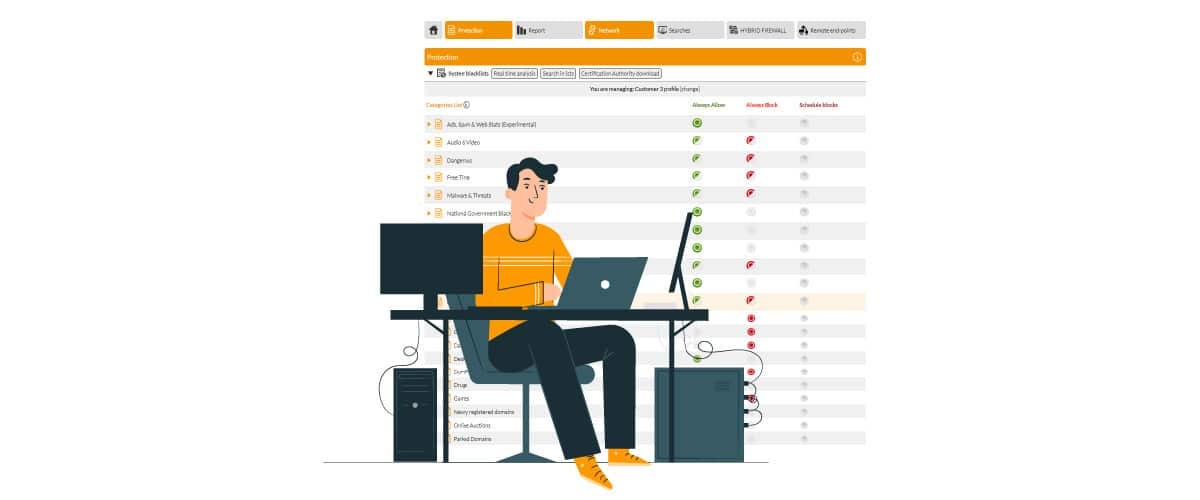

4. Utilizando un filtro DNS

Una buena forma de proteger a la empresa (también) de la suplantación de marca es utilizar un filtro DNS. ¿Qué significa esto? La solución, que también está disponible en la nube, está diseñada para bloquear el acceso a cualquier sitio de riesgo. Sin entrar en demasiados tecnicismos, basta con saber que el filtrado DNS es más preciso. DNS es el protocolo que traduce un nombre de dominio en la dirección del servidor que lo aloja (la IP de ese ordenador). Esto es necesario porque el ordenador no entiende la instrucción «conéctate a flashstart.com», sino «conéctate a la IP 151.139.128.11».

Un filtro DNS comprueba la calidad del servidor que tiene esa dirección, sin caer en los engaños que pueden utilizar los malintencionados para enmascarar nombres de dominio y contenidos de páginas web. El filtro DNS comprueba si la dirección de ese servidor está o no en la lista negra; si es así, impide el acceso a él.

FlashStart ofrece varias soluciones de filtrado DNS disponibles para empresas, escuelas e instituciones, así como para la navegación doméstica.

También es una alternativa potente y rentable. Capaz de filtrar unos 2.000 millones de consultas a sitios web, FlashStart DNS protege la navegación de 25 millones de usuarios cada día, está presente en más de 150 países de todo el mundo y en unas doce mil empresas, escuelas y administraciones públicas, y es suministrado, también como servicio, por 700 socios certificados. Para concluir, veamos de un vistazo las características únicas de FlashStart DNS Filter.

» Actualización frecuente de las listas negras: FlashStart comprueba 200 mil sitios nuevos al día.

» Baja latencia garantizada

» Amplia posibilidad de personalizar la herramienta

» Noventa categorías de sitios maliciosos y geobloqueo para filtrar los países considerados peligrosos.

» Uso de inteligencia artificial para mejorar la calidad de las listas negras y para la latencia

» Facilidad de configuración y gestión

» Integración nativa con Active Directory de Microsoft para agilizar el trabajo de los administradores de sistemas en escuelas, instituciones y pequeñas empresas.

» Protección LAN mundial e itinerancia en puntos finales a través de la red Anycast

>> FlashStart está totalmente en la nube y se activa fácilmente ? Comience su prueba gratuita o solicite una cotizaciòn

En cualquier Router y Firewall puede activar la protección FlashStart® Cloud para asegurar dispositivos de escritorio y móviles y dispositivos IdC en las redes locales.