¿Como filtrar el tráfico http en wireshark? Y comparación con FlashStart

1. Presentamos Wireshark: límites y potencial

Wireshark es una herramienta de código abierto que se utiliza para analizar el tráfico de red. Con Wireshark, los administradores de red pueden capturar y examinar el tráfico de red en tiempo real. Wireshark es una aplicación que podremos descargar de forma gratuita.

Wirehsark se utiliza para analizar el tráfico que fluye en nuestra red, si bien ya muchos modelos de routers nos permiten analizar el tráfico, Wireshark va un poco más allá, ya que nos permite realizar un filtrado muy detallado en nuestra red y los protocolos involucrados.

Además de capturar y filtrar el tráfico de red, Wireshark también proporciona varias herramientas de análisis de paquetes. Esto nos va a permitir descubrir información importante, como direcciones de origen, destino, puertos, incluso puede graficar una trama de capa 2 o un paquete IP y ubicar los datos de forma precisa. Al tener la capacidad de realizar una inspección de paquetes nos permitirá descubrir problemas en la red y vulnerabilidades de seguridad.

Para sacar el máximo provecho de Wireshark, es importante conocer las funciones y características que ofrece la herramienta, y saber cómo utilizarlas para el análisis de tráfico de red. Con una comprensión sólida de Wireshark y sus capacidades, podrás resolver problemas y anticiparte a eventuales ataques en la red.

2. Cómo filtrar el tráfico HTTP en Wireshark.

Una de las características más útiles de Wireshark es la capacidad de filtrar el tráfico de red para enfocarse en paquetes específicos que sean relevantes para el análisis. Podremos utilizar las siguientes opciones para filtrar el tráfico HTTP en Wireshark:

» Dirección IP: Wireshark permite filtrar el tráfico de red por dirección IP de origen y destino. Nos será de utilidad para detectar el sentido del tráfico, para filtrar por http, podremos utilizar la dirección de destino de algún servidor http.

» Puerto: Wireshark permite filtrar el tráfico de red por puerto de origen y destino. Si hablamos de filtrar http, el puerto de destino a seleccionar será el 80.

» Protocolo: Wireshark permite filtrar el tráfico de red por protocolo, como TCP, UDP o ICMP. Http, funciona sobre el protocolo TCP.

» Cadena de texto: Podremos filtrar por el contenido del paquete http, es una buena opción utilizarla para filtrar el tráfico http. Podremos encontrar información importante en el tráfico http, recuerda que este tipo de tráfico no esta encriptado como https.

Aprender a aplicar filtros dentro de Wireshark será una ventaja para cualquier administrador, ya que podremos ver de forma muy precisa los datos de nuestra red y el tipo de tráfico que se consume.

>> FlashStart te protege de una amplia gama de amenazas y bloquea el acceso a sitios maliciosos ? Comience su prueba gratuita o solicite una cotizaciòn

3. Cómo utilizar filtros en Wireshark para capturar solo el tráfico HTTP.

Los filtros en Wireshark se pueden utilizar para analizar y capturar paquetes específicos de acuerdo con una serie de criterios. Para capturar solo el tráfico HTTP relevante, se pueden aplicar filtros. Wireshark también permite guardar dichos filtros Aquí hay algunos pasos para aplicar filtros para el tráfico http:

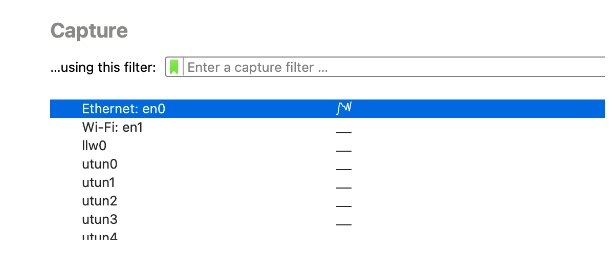

» Seleccione el adaptador de red: Previo a comenzar a capturar tráfico, se debe seleccionar la interfaz, puede ser una interfaz inalámbrica o ethernet, lo puedes mirar desde tu ordenador.

» Inicie la captura de tráfico: Una vez que se haya seleccionado el adaptador de red, podremos hacer doble clic sobre la misma para comenzar la captura.

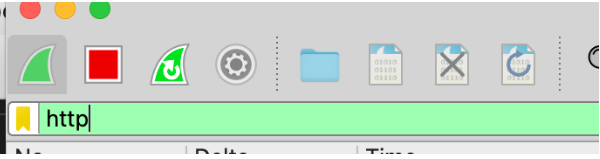

» Crear un filtro: Para capturar solo el tráfico HTTP, crearemos un filtro para el protocolo HTTP. Podemos hacerlo escribiendo «http» en la barra de filtro de Wireshark y presionando Enter.

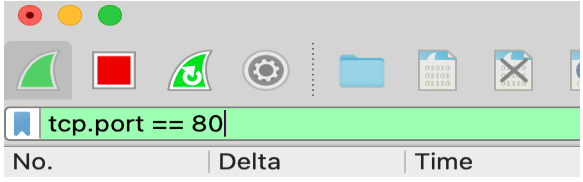

» Aplique un filtro de puerto: También podremos aplicarlo sobre el protocolo TCP y su puerto. Podemos hacerlo escribiendo «tcp.port == 80» en la barra de filtro de Wireshark y presionando Enter. Esto capturará solo el tráfico HTTP a través del puerto 80.

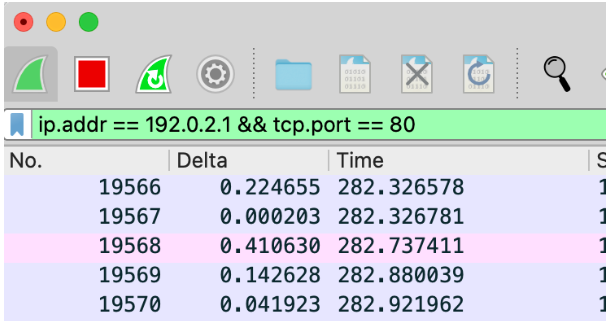

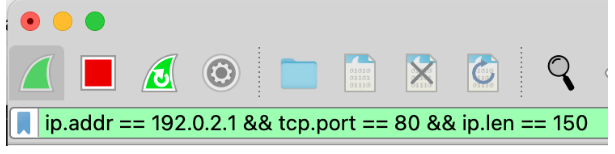

»Combinar datos en el filtro: No solo podremos capturar el tráfico HTTP por puerto, sino que podremos combinarlo añadiendo una dirección IP. Para hacerlo, debemos escribir «ip.addr == [dirección IP]» en la barra de filtro de Wireshark junto con el comando “&&” para anidar los datos.

» Refine aún más los filtros: Para refinar aún más los filtros, puede utilizar criterios adicionales como la longitud del paquete o la información específica en el paquete. En la imagen siguiente estamos filtrando por tamaño de paquete ip de 150 bytes.

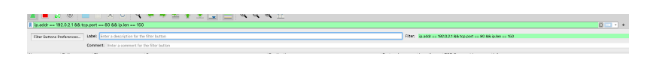

Wireshark nos permite guardar los filtros http, por ejemplo, podremos guardar los filtros para distintas direcciones y asignar un nombre que nos sea más fácil de recordar, con esta opción, no tendremos que utilizar la barra de filtros, cada vez que nos interese ver un tipo de tráfico http particular. Para eso debemos hacer clic en el botón “+” de la barra de búsqueda y añadir un nombre a nuestro filtro para el tráfico http.

4. ¿Es importante filtrar el tráfico http en una red?

En la actualidad, el tráfico HTTP no se utiliza tanto como años anteriores, ahora es común ver tráfico del tipo HTTPS en nuestra red. El tráfico HTTP se utiliza para acceder a sitios web que aún no tengan el soporte HTTPS. Para intercambiar información, para transacciones en línea o tráfico sensible se utiliza HTTPS. Sin embargo, una cantidad excesiva de tráfico http en nuestra red, puede ser síntoma de algún tipo de ataque, provenga desde el interior o exterior de nuestra red. Por esta razón, es importante filtrar el tráfico HTTP en una red.

Uno de los principales motivos para filtrar el tráfico HTTP es para mejorar la seguridad de la red. Al filtrar el tráfico HTTP, se pueden detectar y bloquear intentos de intrusión y mitigar los riesgos asociados.

Otra razón para filtrar el tráfico HTTP es para mejorar el rendimiento de la red. Con demasiado tráfico HTTP, la red puede volverse congestionada y disminuir el rendimiento general. Al filtrar el tráfico HTTP, se puede reducir la cantidad de datos que fluyen a través de la red, lo que puede mejorar la velocidad de la red y la eficiencia del ancho de banda.

Los paquetes de tráfico HTTP pueden contener información útil, como las direcciones IP y los puertos utilizados para enviar y recibir datos. Al filtrar el tráfico HTTP, se pueden examinar de cerca estos datos para identificar patrones y solucionar problemas de red.

Si existiesen regulaciones sobre el tráfico HTTP, Wireshark nos puede ayudar a detectar los destinos y origen de este tipo tráfico, para luego bloquearlos a través de nuestro Firewall.

En resumen, filtrar el tráfico HTTP en una red es una tarea importante que puede mejorar la seguridad, el rendimiento y la eficiencia de la red. Un administrador no solo tendrá la tarea de detectar únicamente el tráfico http, sino que debería poder identificar otros tipos, al utilizar los filtros en Wireshark, la tarea de identificación, se vuelve más sencilla.

5. Flashstart más WireShark para filtrado de tráfico http

Flashstart en una solución que se integra de una forma muy simple en nuestra red, Wireshark nos va a permitir detectar por medio de filtros tráfico del tipo http, pero luego bloquear los mismos, en caso de que el volumen sea muy elevado, llevara una tarea repetitiva para un administrador.

Flashtart, no solo ayudará en la tarea de un administrador, sino que, gracias a su inteligencia artificial, podrá detectar dominios maliciosos y podrá bloquearlos previo a que alguien de nuestra red pueda acceder y producir una consecuencia peor.

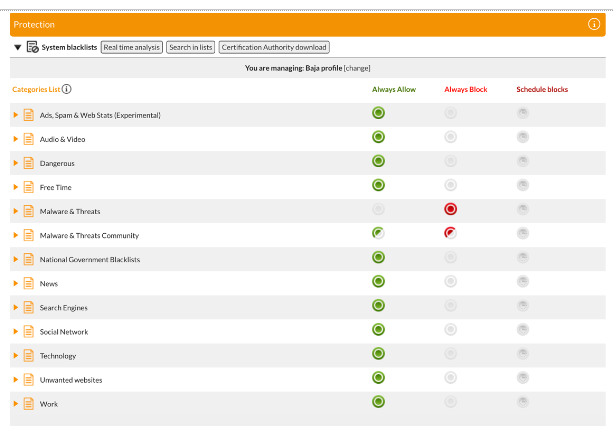

Los filtros granulares de Flashstart, son una solución perfecta para el control de la red y los accesos. Podremos permitir determinados contenidos y otros no.

Esperamos esta guía sobre tráfico http en la red, haya sido de utilidad para comprender su importancia!

>> FlashStart es un filtro DNS multiusuario de fácil instalación contra malware y contenidos no deseados ? Comience su prueba gratuita o solicite una cotizaciòn

En cualquier Router y Firewall puede activar la protección FlashStart® Cloud para asegurar dispositivos de escritorio y móviles y dispositivos IdC en las redes locales.