Cómo añadir el FlashStart DNS filtro a Mikrotik

1. Datos sobre seguridad

Los ciberdelincuentes se están aprovechando de los datos que se almacenan en sistemas digitales y otros dispositivos para obtener acceso a información confidencial. Los informes recientes de brechas importantes en las redes corporativas han resaltado la necesidad de mejorar las medidas de seguridad informática para proteger contra actividades maliciosas.

Con más personas trabajando de forma remota debido a la pandemia, los ciberdelincuentes tienen aún más oportunidades de explotar vulnerabilidades en los sistemas y redes de una empresa. Los piratas informáticos pueden robar datos confidenciales, incluida información financiera y personal, o introducir malware en un sistema que podría provocar más daños. Se ha vuelto cada vez más importante para las empresas invertir en medidas de seguridad adecuadas, como firewalls, software antivirus y sistemas de detección y prevención.

Mikrotik cuenta con un potente Firewall y en combinación con FlashStart podremos proteger la infraestructura de red para prevenir y reaccionar antes las posibles amenazas en internet. El objetivo de esta guía y mostrar como podremos diseñar un Firewall UTM con FlashStart y Mikrotik.

2. Tipos de ataques en internet y sobre redes de datos

2.1 Ataques pasivos

Los ataques pasivos en ciberseguridad han sido una preocupación creciente para los profesionales de seguridad de datos. Mediante el uso de técnicas como la detección y el análisis del tráfico, los piratas informáticos pueden acceder a los datos sin atacar activamente el sistema. Estos ataques pasivos son difíciles de detectar y pueden causar daños graves a un sistema si no se detectan.

A diferencia de los ataques activos, que implican una interacción directa con el sistema de destino, los ataques pasivos permiten a los piratas informáticos recopilar información sin el conocimiento del usuario final o del administrador de la red. Dichos ataques implican interceptar la comunicación de la red o escanear puertos y servicios abiertos en una red. Los atacantes pueden usar esta información recopilada para obtener acceso a información confidencial almacenada en un servidor o en bases de datos. Este tipo de ataque es especialmente peligroso porque puede pasar desapercibido durante largos períodos de tiempo antes de que el equipo de TI o el personal de seguridad de datos detecten signos de intrusión.

2.2 Ataques activos

Un ataque activo es un tipo de ataque cibernético que busca vulnerabilidades o explota las debilidades existentes dentro del sistema o la red de una organización. Los ejemplos de ataques activos pueden variar desde ataques de denegación de servicio (DoS), que abruman un sistema con solicitudes hasta que falla, hasta violaciones de datos donde la información confidencial puede verse comprometida. Los ataques activos a menudo involucran malware o código malicioso que se inyecta en los sistemas del objetivo, lo que permite a los atacantes obtener control sobre ellos. Al explotar estas debilidades, los atacantes pueden obtener acceso a datos confidenciales o interrumpir operaciones a gran escala.

3. Mikrotik & FlashStart

FlashStart puede ayudar a prevenir estos ataques gracias a su control granular e inteligencia artificial de sitios peligrosos. Podríamos diseñar un Firewall con miles de reglas efectivas, pero si un usuario de nuestra red ingresa por una técnica de phishing o engaño y abre un enlace malicioso, este puede provocar un vector de ataque para un ciberdelincuente y exponer nuestra red.

Mikrotik cuenta con un potente Firewall que puede ayudarnos en detectar estos ataques y reaccionar ante un eventual suceso de seguridad en nuestra red. La combinación de ambas tecnologías nos permite el diseño de un Firewall UTM a costes muy bajos.

El diseño de un Firewall UTM gracias a la tecnología de FlashStart y Mikrotik nos da la garantía de no dejar librada la seguridad al azar.

4. Configurando FlashStart en Mikrotik

Integrar FlashStart con Mikrotik es una tarea fácil. Puedes seguir nuestra guía paso a paso.

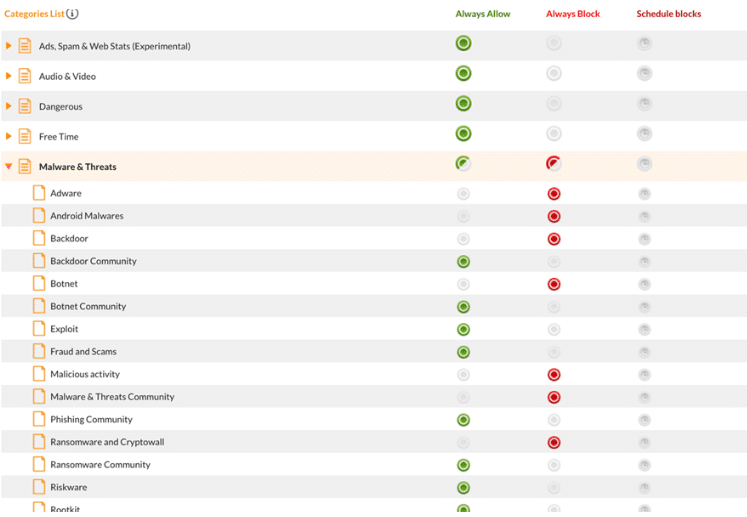

4.1 Filtros granulares

FlashStart se destacada no solo por su protección gracias a su IA, sino por la posibilidad de añadir filtros de forma granular. Esto quiere decir que puedes filtrar contenido malicioso, pero no filtrar otro tipo de contenido.

Cuando FlashStart detecta un contenido bloqueado, no podremos acceder al recurso, esta acción previene ataques por parte de sitios maliciosos como Phishing, Malware o virus.

5. Protegiendo nuestra red con Mikrotik.

Ya contamos con una protección DNS por medio de FlashStart, ahora utilizaremos el potente Firewall de Mikrotik para sumar una capa más de seguridad para detectar ataques y reaccionar ante los mismos. Gracias a la tecnología de ambas marcas podremos diseñar un firewall UTM.

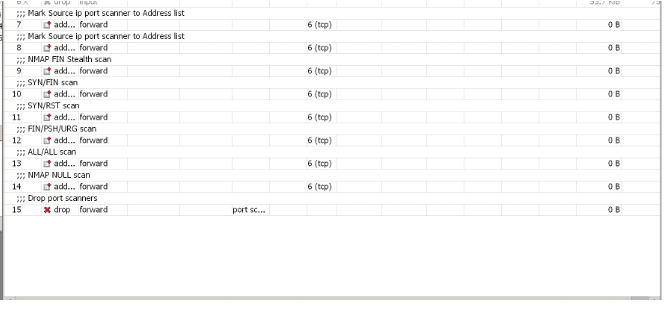

5.1 Protegiendo la red de escáneres.

La técnica de port scanning, la utiliza un posible atacante para verificar que servicios y puertos están abiertos en nuestra red. Mikrotik nos ayudará a detectar este tipo de ataques. Aplicaremos las siguientes reglas por medio del CLI. Si utilizamos Winbox, debemos ir a la sección “New Terminal” y copiar y pegar las siguientes reglas:

/ip firewall filter add chain=forward protocol=tcp psd=21,3s,3,1 action=add-src-to-address-list address-list=“port scanners” address-list-timeout=1d comment=“Mark Source ip port scanner to Address list” disabled=no

/ip firewall filter add chain=forward protocol=tcp tcp-flags=fin,!syn,!rst,!psh,!ack,!urg action=add-src-to-address-list address-list=“port scanners” address-list-timeout=1d comment=“NMAP FIN Stealth scan”

/ip firewall filter add chain=forward protocol=tcp tcp-flags=fin,syn action=add-src-to-address-list address-list=“port scanners” address-list-timeout=1d comment=“SYN/FIN scan”

/ip firewall filter add chain=forward protocol=tcp tcp-flags=syn,rst action=add-src-to-address-list address-list=“port scanners” address-list-timeout=1d comment=“SYN/RST scan”

/ip firewall filter add chain=forward protocol=tcp tcp-flags=fin,psh,urg,!syn,!rst,!ack action=add-src-to-address-list address-list=“port scanners” address-list-timeout=1d comment=“FIN/PSH/URG scan”

/ip firewall filter add chain=forward protocol=tcp tcp-flags=fin,syn,rst,psh,ack,urg action=add-src-to-address-list address-list=“port scanners” address-list-timeout=1d comment=“ALL/ALL scan”

/ip firewall filter add chain=forward protocol=tcp tcp-flags=!fin,!syn,!rst,!psh,!ack,!urg action=add-src-to-address-list address-list=“port scanners” address-list-timeout=1d comment=“NMAP NULL scan”

/ip firewall filter add chain=forward src-address-list=“port scanners” action=drop comment=“Drop port scanners” disabled=no

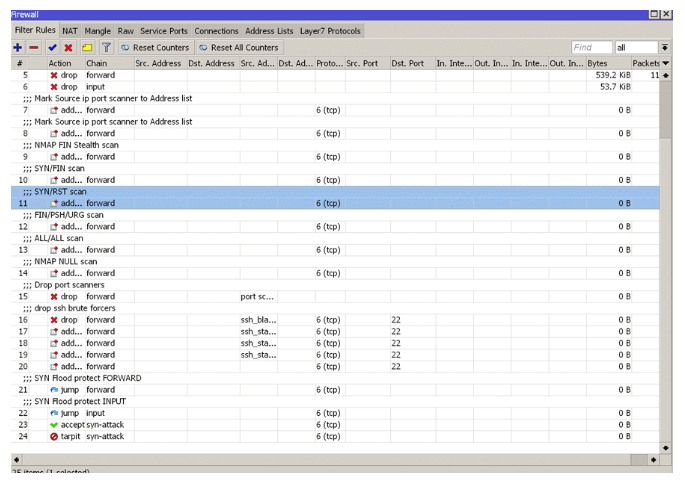

Al finalizar estas reglas deberíamos ver lo siguiente en la sección del Firewall de nuestro router:

>> FlashStart lo protege de una amplia gama de amenazas y bloquea el acceso a sitios maliciosos ? Comience su prueba gratuita o solicite una cotizaciòn

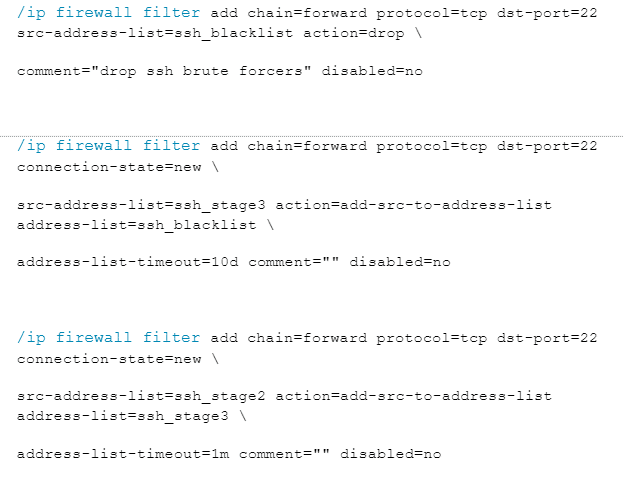

6. Protección de ataques de fuerza bruta

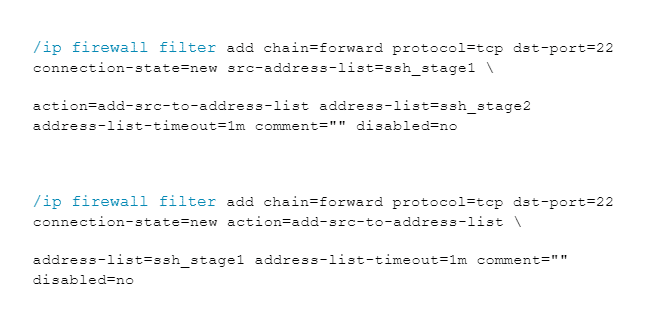

Utilizaremos las siguientes reglas para protegernos de ataques de fuerza bruta en la red. Pegaremos las siguientes reglas en la consola.

7. Proteger la red y el router de ataques SYN

El protocolo TCP, es un protocolo orientado a conexión, esto quiere decir que previo a enviar cualquier tipo de datos, se necesita establecer previamente una conexión. El inicio de conexión en el protocolo TCP se realiza con un intercambio de mensajes de 3 vías:

SYN: Mensaje de sincronización, el primer mensaje que se enviar para establecer la conexión.

SYN/ACK: Se envía un mensaje SYN de parte del host remoto, junto con un mensaje de ACK (acuse de recibo del primer SYN recibido).

ACK: Acuse de recibo del mensaje SYN recibido por parte del host remoto.

La conexión se establece al finalizar este intercambio y está lista para enviar datos.

8. Ataques SYN

Un atacante puede aprovecharse del funcionamiento del protocolo enviando miles de mensajes SYN, con el objetivo de logar una denegación de servicio por agotamiento de recursos. Al dejar abierta miles de sesiones SYN (que el atacante no va a responder) puede producir un consumo alto de recursos, logrando que el router o servicio, quede inaccesible. Aplicaremos las siguientes reglas de protección para asegurar la red y nuestro router como protección y diseño al firewall UTM que estamos creando.

/ip firewall filter

add action=jump chain=forward comment=“SYN Flood protect FORWARD” connection-state=new \

jump-target=syn-attack protocol=tcp tcp-flags=syn

add action=jump chain=input comment=“SYN Flood protect INPUT” connection-state=new \

jump-target=syn-attack protocol=tcp tcp-flags=syn

add action=accept chain=syn-attack connection-state=new limit=400,5:packet \

protocol=tcp tcp-flags=syn

add action=tarpit chain=syn-attack connection-state=new protocol=tcp tcp-flags=syn

>> FlashStart proporciona la mejor protección contra malware y cubre todos los puntos previamente mencionados ? Comience su prueba gratuita o solicite una cotizaciòn

9. Reglas generales de protección.

Las siguientes reglas nos ayudaran a proteger aún más la red, es recomendable su uso.

Crearemos una lista de direcciones con el nombre «not_in_internet» que usaremos para las reglas de filtrado del cortafuegos:

/ip firewall address-list

add address=0.0.0.0/8 comment=RFC6890 list=not_in_internet

add address=172.16.0.0/12 comment=RFC6890 list=not_in_internet

add address=192.168.0.0/16 comment=RFC6890 list=not_in_internet

add address=10.0.0.0/8 comment=RFC6890 list=not_in_internet

add address=169.254.0.0/16 comment=RFC6890 list=not_in_internet

add address=127.0.0.0/8 comment=RFC6890 list=not_in_internet

add address=224.0.0.0/4 comment=Multicast list=not_in_internet

add address=198.18.0.0/15 comment=RFC6890 list=not_in_internet

add address=192.0.0.0/24 comment=RFC6890 list=not_in_internet

add address=192.0.2.0/24 comment=RFC6890 list=not_in_internet

add address=198.51.100.0/24 comment=RFC6890 list=not_in_internet

add address=203.0.113.0/24 comment=RFC6890 list=not_in_internet

add address=100.64.0.0/10 comment=RFC6890 list=not_in_internet

add address=240.0.0.0/4 comment=RFC6890 list=not_in_internet

add address=192.88.99.0/24 comment=“6to4 relay Anycast [RFC 3068]” list=not_in_internet

10. Reglas básicas del firewall en Mikrotik.

» Paquetes con estado de conexión = estabished, related agregados a FastTrack para un rendimiento de datos más rápido, el firewall funcionará solo con conexiones nuevas.

» Eliminar la conexión invalid y registro con el prefijo «no válido»;

» Eliminar los intentos de llegar a direcciones no públicas desde su red local, aplique address-list=not_in_internet antes, «brdige» es la interfaz de red local, log=sí con el prefijo «!public_from_LAN».

» descartar los paquetes entrantes que no están “nateados”, , ether1 es la interfaz pública, registrar los intentos con el prefijo «!NAT».

» Jump a la cadena ICMP para eliminar mensajes ICMP no deseados

» Eliminar los paquetes entrantes de Internet, que no son direcciones IP públicas, ether1 es una interfaz pública, registrar los intentos con el prefijo «!public».

» Descartar paquetes de LAN que no tiene IP de LAN, 192.168.88.0/24 es la subred utilizada en la red local.

/ip firewall filter

add action=fasttrack-connection chain=forward comment=FastTrack connection-state=established,related \

add action=accept chain=forward comment=“Established, Related” connection-state=established,related \

add action=drop chain=forward comment=“Drop invalid” connection-state=invalid log=yes log-prefix=invalid \

add action=drop chain=forward comment=“Drop tries to reach not public addresses from LAN” dst-address-list=not_in_internet in-interface=bridge log=yes log-prefix=!public_from_LAN out-interface=!bridge \

add action=drop chain=forward comment=“Drop incoming packets that are not NAT`ted” connection-nat-state=!dstnat connection-state=new in-interface=ether1 log=yes log-prefix=!NAT \

add action=jump chain=forward protocol=icmp jump-target=icmp comment=“jump to ICMP filters” \

add action=drop chain=forward comment=“Drop incoming from internet which is not public IP” in-interface=ether1 log=yes log-prefix=!public src-address-list=not_in_internet \

add action=drop chain=forward comment=“Drop packets from LAN that do not have LAN IP” in-interface=bridge log=yes log-prefix=LAN_!LAN src-address=!192.168.88.0/24

11. Proteccion ICMP

Es recomendable la limitación del protocolo ICMP, también se podría combinar con tamaños de paquetes, para prevenir un posible túnel malicioso. Aplicaremos las siguientes reglas:

/ip firewall filter

add chain=icmp protocol=icmp icmp-options=0:0 action=accept \

comment=“echo reply”

add chain=icmp protocol=icmp icmp-options=3:0 action=accept \

comment=“net unreachable”

add chain=icmp protocol=icmp icmp-options=3:1 action=accept \

comment=“host unreachable”

add chain=icmp protocol=icmp icmp-options=3:4 action=accept \

comment=“host unreachable fragmentation required”

add chain=icmp protocol=icmp icmp-options=8:0 action=accept \

comment=“allow echo request”

add chain=icmp protocol=icmp icmp-options=11:0 action=accept \

comment=“allow time exceed”

add chain=icmp protocol=icmp icmp-options=12:0 action=accept \

comment=“allow parameter bad”

add chain=icmp action=drop comment=“deny all other types”

Al finalizar, tendremos un Firewall avanzado para protegernos de posibles ataques, junto con la protección de Flashtart. Hemos diseñado un Firewall UTM.

>> FlashStart: protección contra malware completamente en la nube que se activa con facilidad ? Comience su prueba gratuita o solicite una cotizaciòn

12. ¿Qúe es un Firewall UTM?

El termino UTM se refiere a «Unified Threat Management» o “Gestión unificada de amenazas”. Un Firewall UTM cuenta con las siguientes características:

» Antivirus.

» Proteccion de Firewall sobre las capas 3/4.

» Sistemas de detección y prevención de intrusiones “IDS/IPS”.

» Antiphishing.

» Filtrado de contenido.

La combinación de Mikrotik y FlashStart es una excelente alternativa para el diseño de un Firewall UTM con costes controlados.

Flashstart nos da la posibilidad de diseñar junto con Mikrotik un Firewall UTM con altas capacidades de respuesta.

>> FlashStart: bloqueo rápido de malware siempre y en cualquier lugar ? Comience su prueba gratuita o solicite una cotizaciòn

13. Resumen general

Hemos visto los tipos de ataques existentes y como prevenir, detectar y reaccionar ante varios ataques. La combinación de FlashStart y Mikrotik logra un aumento significativo en la protección de una red.

No es suficiente con la creación de miles de reglas en un Firewall, si luego un usuario desprevenido de nuestra red, ingresa a un sitio malicioso o sufre un tipo de ataque como Malware. FlashStart será la solución de prevención para ese tipo de ataques. El diseño de un Firewall UTM gracias a FlashStart nos ofrece un aumento de la capacidad de reacción y respuesta ante un ataque.

Si nuestra está sufriendo un ataque o algún usuario malintencionado, está intentando detectar nuestros servicios o realizando ataques de fuerza bruta, Mikrotik nos ayudará en estos escenarios.

Espero esta guía te haya sido de ayuda para proteger tu red con Mikrotik & FlashStart.

En cualquier Router y Firewall puede activar la protección FlashStart® Cloud para asegurar dispositivos de escritorio y móviles y dispositivos IdC en las redes locales.