Ataques de Bot y Fraudes

Según algunas estimaciones, el tráfico de internet generado por los bots afecta hasta el 50% del tráfico de internet en todo el mundo. Pero, ¿qué son los bots? ¿Por qué es tan importante proteger tu red de los ataques de bots y fraudes? En este artículo hablamos de qué son los bots, cuando pueden tener efectos positivos, y como FlashStart nos ayuda protegiendo nuestra red contra los ataques de bots y fraudes.

1. Bots: ¿Qué son?

Los bots y, en particular, los bots de internet, son programas que completan tareas específicas automáticamente. Trabajan a través de internet y, hoy en día, están tan extendidos que han dado lugar a la creación de un vocabulario específico. Por ejemplo, “tráfico de bots” se usa para referirse al tráfico generado por esos programas automáticos hacia páginas web, plataformas o aplicaciones.

No se sabe exactamente que porción del tráfico de internet del mundo está relacionado con bots, pero varias páginas reportan estimaciones entre 30 a 50 por ciento, un porcentaje realmente alto.

Y, aunque al día de hoy la palabra bot está usualmente asociada con conceptos negativos, el término bot hace referencia a una herramienta neutral que, en sí, no es ni mala ni buena simplemente realiza tareas relativamente sencillas y muy respectivas a velocidades extremadamente altas.

1.1 Googlebot: un ejemplo de bots útiles para los usuarios

Plataformas como Google y Facebook usan bots “para el bien”, es decir, para prestar un mejor servicio en benefició del usuario. En el caso de Google, hay dos Googlebots, también conocidos como rastreadores web, que la plataforma utiliza para realizar acciones repetitivas cuyo resultado está orientado a mejorar la experiencia de los usuarios:

» Googlebot for desktop: se trata de un rastreador para ordenadores que simula un usuario en un ordenador.

» Smartphone Googlebot: se trata de un rastreador para móviles que simula un usuario en un dispositivo móvil.

Estas dos herramientas, en particular la segunda, en consonancia con el hecho que seguimos avanzando hacia el uso de los dispositivos móviles para acceder a la web, se ocupan de explorar regularmente la web y encontrar nuevas páginas para ser “indexadas”, es decir, para ser añadidas a los índices de los resultados de búsqueda de Google. En este caso, automatizar el programa es útil, porque hace que los nuevos resultados estén disponibles con mayor certeza y rapidez en las búsquedas de Google de los usuarios.

Facebook ofrece un servicio similar, llamado Somiibo, que se encarga de la gestión automática de las páginas de Facebook con el objetivo de ampliar la audiencia de usuarios interesados en la página y ofrecer toda una serie de servicios que se inclinan hacia el marketing automático.

>> FlashStart te protege de una amplia gama de amenazas y bloquea el acceso a sitios maliciosos ? Comience su prueba gratuita o solicite una cotizaciòn

2. Ataques de Bot y fraude: ¿Cómo funcionan?

“Ataques de bot y fraude” se refiere a todos los tipos de fraude en línea realizados con la ayuda de bots maliciosos. En realidad estamos hablando de “bots estafadores”, ataques que funcionan a un ritmo extremadamente rápido, mucho más rápido de lo que puede hacerlo un humano, y que resultan rentables en varios niveles de la cadena:

» Durante la fase preparatoria del ataque, los bots son útiles para realizar análisis exploratorios ultra rápidos destinados a conocer la vulnerabilidad de un determinado sitio web;

» Durante el ataque, los bots son utilizados para automatizar los procesos del ataque, por ejemplo, mediante intentos automatizados de phishing;

» A nivel de infraestructuras anti ataque, los bots ayudan a los delincuentes a evadir los controles simulando el comportamiento humano para eludir las medidas de seguridad antibot.

At the level of anti-attack infrastructures, bots help criminals evade controls by simulating human behavior to bypass anti-bot security measures.

Los ataques de bot y el fraude se llevan a cabo con la ayuda de tecnologías como la inteligencia artificial y el aprendizaje automático, que son las mismas que emplean los sistemas utilizados para prevenir estos ataques. En caso de un ataque, el bot interactúa con un sujeto en línea, como un sitió de compras en línea, como lo haría un humano y la efectividad del ataque se debe a la velocidad y el volumen de los intentos repetidos en intervalos muy pequeños. Una vez que el sistema está en marcha, solo hace falta un intento exitoso para provocar efectos perturbadores en la empresa objetivo.

En algunos casos, los ataques no pretenden reportar un beneficio económico rápido al atacante sino, más bien, para hacer posible un ataque en un momento posterior. En estos casos, el ataque del bot solo sirve para hacer factible el ataque real, que se produce más tarde. Un ejemplo es un ataque que se utiliza para crear perfiles falsos en una plataforma de comercio electrónico, a partir de los cuales se iniciará posteriormente el verdadero fraude.

>> FlashStart es la herramienta de filtrado de DNS de malware y contenidos no deseados ? Comience su prueba gratuita o solicite una cotizaciòn

3. Tipos de ataques de bot y fraudes

Los ataques de bot y fraude pueden adoptar diversas formas y ser de distinta naturaleza.

3.1 Account Takeover: profile takeover

En este tipo de ataque, el hacker utiliza un bot de ataque para acceder a perfiles legítimos. El ataque puede ser de dos formas:

» Resolución de Credenciales (credential cracking): En este caso, es un ataque de fuerza bruta destinado a obtener las credenciales de un usuario. En su forma más simple, este ataque prueba todas las combinaciones numéricas posibles para llegar a la correcta. Este ataque puede tener efectos perturbadores, especialmente en el caso de códigos PIN exclusivamente numéricos.

» Manipulación de credenciales (credential stuffing): En este caso, el atacante ya tiene credenciales válidas – que, por ejemplo, compró en la web oscura – y utiliza el bot para probarlas en muchas páginas distintas, esperando que el usuario haya usado el mismo usuario y contraseña en diferentes plataformas.

A través de estos ataques, los hackers pueden aprovecharse de los datos personales del usuario y, especialmente en el caso de plataformas que dependen de las tarjetas de crédito del usuario para su uso, disfrutar del uso de recursos ajenos.

3.2 SQL injections

Una SQL injection permite acceder sin autorización al panel de control de un sitio web, publicar contenido no deseado o incluso infectar a los usuarios del sitio con otros programas maliciosos. Acceder a la base de datos de las que dependen los sitios también implica, en algunos casos, acceso directo a información confidencial de los usuarios del sitio, como información de crédito y documentos de identidad.

3.3 Abuse of API

API abuse se refiere al mal uso de la información que un hacker puede realizar al acceder a una Interfaz de Programación de Aplicaciones (API). Las API se utilizan a nivel de programación para construir puentes entre dos programas o aplicaciones y definen todos los detalles de cómo debe producirse la comunicación y el intercambio de datos entre las dos aplicaciones. Por lo tanto, utilizar un bot para atacar una API significa obtener acceso a la información de múltiples lados y también asegurarse de que la información de múltiples fuentes pueda fusionarse.

4. FlashStart: el aliado exitoso contra los ataques de bots y los fraudes

FlashStart propone un servicio de filtrado web basado en DNS que tiene por objetivo bloquear los ataques en su origen. El DNS funciona en el nivel de resolución de un sitio de Internet: cuando el usuario teclea en la barra de búsqueda el sitio al que quiere llegar, el protocolos DNS convierte el texto a números; por lo tanto, a un “lenguaje” comprensible para la web, y en consecuencia “resuelve” el dominio, redirigiendo el usuario a la página deseada.

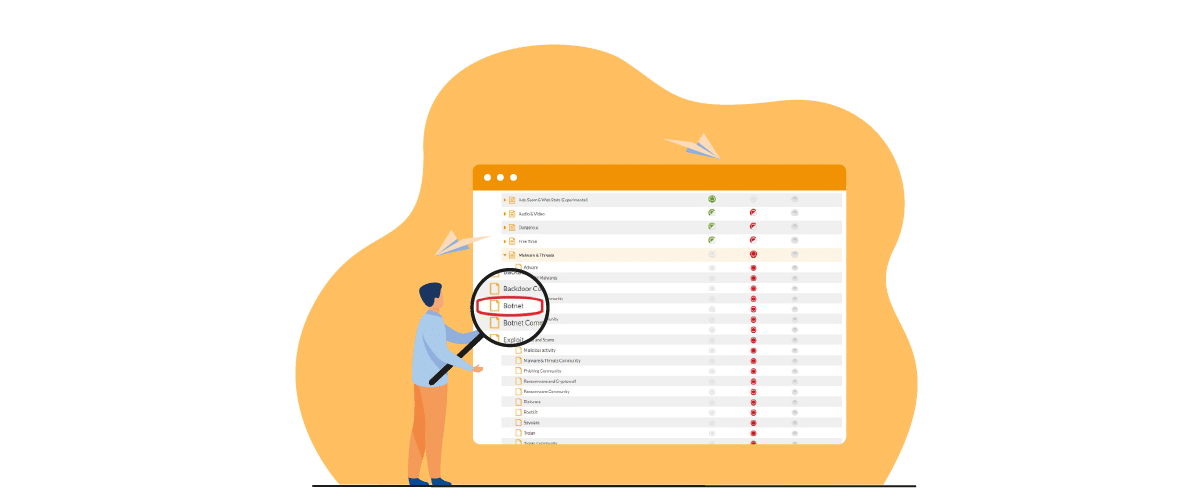

FlashStart actua como un punto de control en esta fase: verifica si el sitio que busca el usuario es de confianza o no, y, en caso negativo, bloquea la resolución del dominio. Para realizar las verificaciones, FlashStart se apoya totalmente en su nube en la que hay listas de contenidos peligrosos, no deseados o que distraen y, por consiguiente, deben ser bloqueados. Se trata de las FlashStart blacklist, más de ochenta y cinco, que el sistema utiliza para garantizar la mejor protección y contra los ataques de bots y los fraudes.

4.1 FlashStart: Inteligencia Artificial siempre a su servicio

FlashStart utiliza algoritmos de inteligencia artificial para escanear continuamente la web en busca de nuevas amenazas, incluyendo malware, intentos de ataques de phishing y bots maliciosos. La inteligencia artificial de FlashStar escanea cerca de 200.000 sitios cada día y es compatible con veinticuatro idiomas diferentes.

Además, gracias a los mecanismos de aprendizaje automático, la herramienta es capaz de emular el razonamiento de la mente humana, lo que le permite aprender de las experiencias previas y ser cada vez más ágil y precisa en sus análisis.

>> FlashStart: protección anti malware totalmente en la nube y de fácil activación ? Comience su prueba gratuita o solicite una cotizaciòn

4.2 FlashStart: el filtro web de DNS que garantiza una protección completa

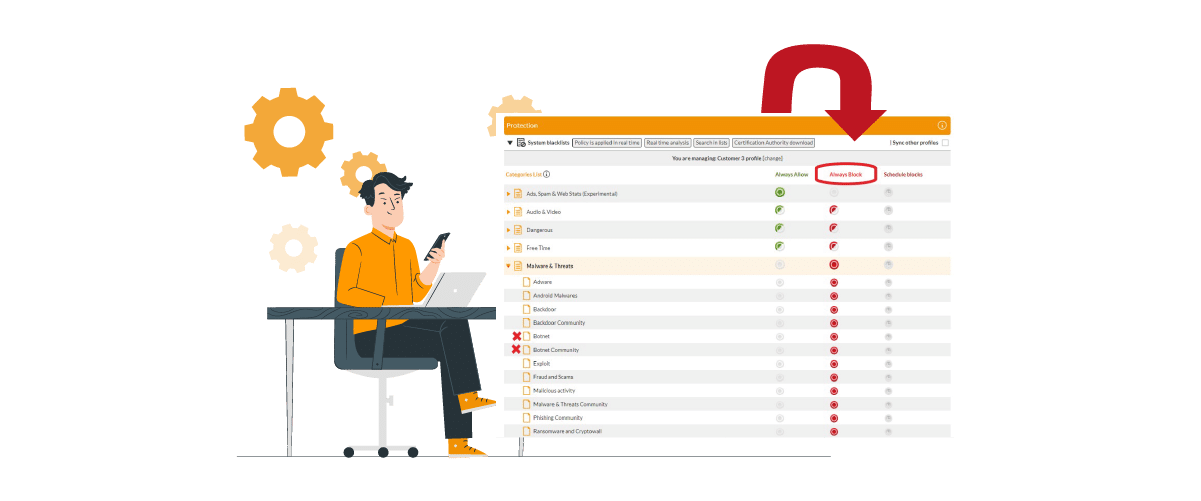

FlashStart te protege de una amplia gama de contenidos. De hecho, la herramienta garantiza el bloqueo de tres tipos de contenido:

» Contenido Malicioso: se trata de virus, malware con las formas más variadas, desde los bots que hemos hablado en este artículo hasta los intentos de ataque de rastreo (phishing), a los ataques de ransomware que pretende monetizar los datos adquiridos, pasando por los ataques DDoS, que pretenden crear interrupciones de servicio. Los sitios que conducen a este tipo de ataque son siempre bloqueados, automáticamente, por el filtro web FlashStart.

» Contenido no deseados: son contenidos relacionados con el porno, la violencia, las drogas, etc., que a menudo se quieren bloquear por su propia naturaleza. El administrador de la red puede de forma independiente elegir que hacer con estos contenidos, y también si bloquearlos solo para determinadas categorías de usuarios (ej. menores) o para todos.

» Contenidos que distraen: los sitios de compras en línea, las plataformas de contenido de audio y video en streaming, y las redes sociales entran en esta categoría. De nuevo, el administrador de la red puede elegir independientemente si bloquearlos o no y también cuando bloquearlos y para que usuario ? Para saber más sobre la planificación de bloqueos, haz clic aquí.

En cualquier Router y Firewall puede activar la protección FlashStart® Cloud para asegurar dispositivos de escritorio y móviles y dispositivos IdC en las redes locales.