So vermeiden Sie offene DNS-Resolver auf Routern

Einer der simpelsten Fehler und in den Top 10 für Mikrotik. Lesen Sie in diesem Artikel, warum er so verheerend für unsere Netzwerkinfrastruktur ist und wie man ihn vermeiden kann.

1. Ein weit verbreiteter Fehler

Während seines Vortrags auf dem „Mikrotik User Meeting USA 2016“ setze Andis ?ri?š diesen Fehler auf Platz 8 der „TOP 10 RouterOS Configuration Mistakes“ (Video). Im Jahr darauf, beim MikroTik User Meeting Europe, nannte Janis Megis (video) ihn als eines der Probleme, zu dem der MikroTik-Support am häufigsten in Anspruch genommen wurde.

Beginnen wir mit einer typischen Konfiguration eines Mikrotik-Routers, der für einfaches Browsing im Internet verwendet wird:

/ip dns set allow-remote-requests=yes servers=8.8.8.8

/ip firewall nat add action=masquerade chain=srcnat out-interface=Internet

/ip firewall filters add action=fasttrack-connection chain=forward connection-state=established,related

Die öffentliche IP-Adresse auf der Schnittstelle „Internet“ ist aktiv.

Nach einiger Zeit beklagt sich der Benutzer dieser Verbindung über eine Verschlechterung der Qualität. Der Experte analysiert den Mikrotik-Router und stellt eine hohe CPU-Last und eine große Menge an unbekanntem Datenverkehr auf der öffentlichen Schnittstelle fest.

Dazu wurden die Befehle /tool torch und /tool profile benutzt und festgestellt, dass die CPU den DNS-Prozess begleitet und dass es sich bei dem Verkehr um DNS-Auflösungsverkehr handelt: Unser Router ist ein offener DNS oder, um einen Ausdruck zu gebrauchen, der von den Mailservern stammt, wir haben einen offenen DNS-Resolver.

2. Woher kommt dieser bösartige Datenverkehr und warum ist er so weit verbreitet?

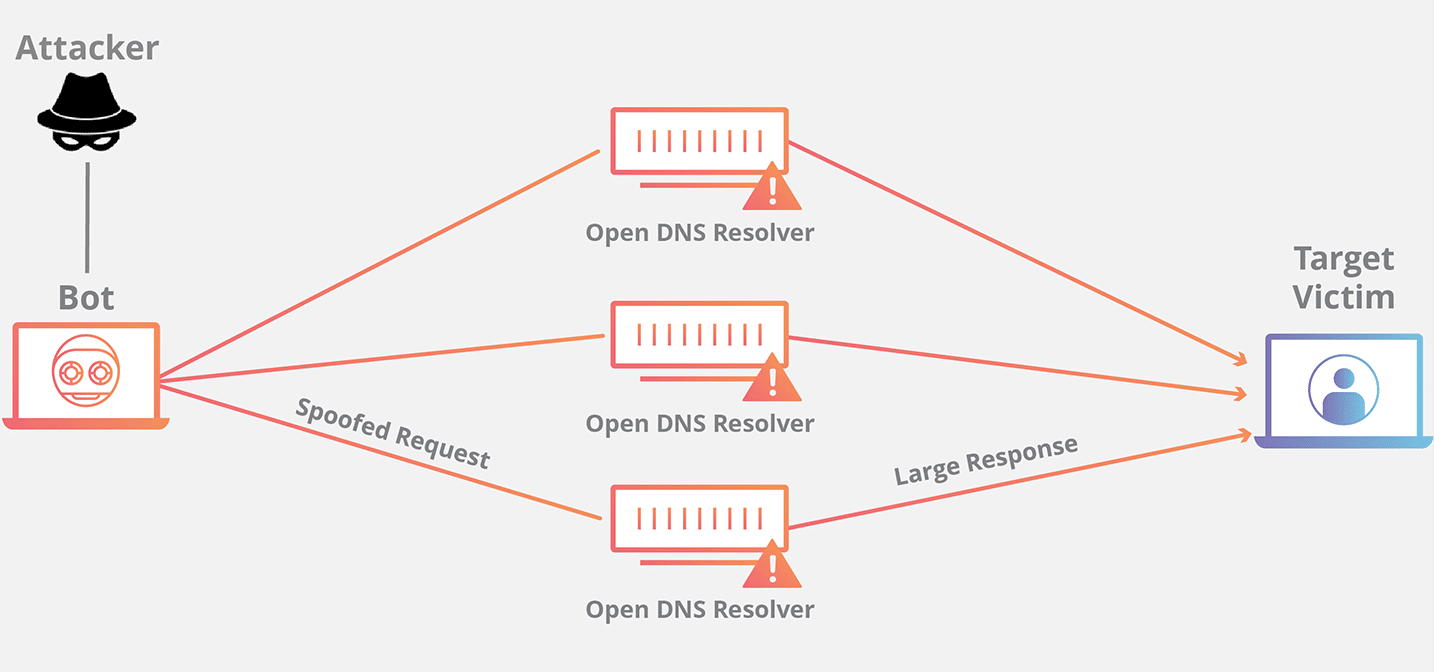

Wenn ein Router besonders viele DNS-Anfragen von außen erhält, bedeutet dies, dass er ein Endpunkt eines DDOS-DNS-Verstärkungsangriffs oder eines DNS-Reflector-Angriffs geworden ist. Er ist also nicht das Ziel des Angriffs, sondern einer der Akteure, die zur Verstärkung des Angriffs eingesetzt werden. Idealerweise sollte ein rekursiver DNS-Server, in unserem Fall der Mikrotik-Router, nur Anfragen von Clients in unserem lokalen Netzwerk akzeptieren, eine falsche Konfiguration kann aber dazu führen, dass seine Anfrage von jedem Client auch außerhalb unseres Netzwerks gestellt werden. Diese Server werden als „Open Resolver“ bezeichnet, und im Rahmen der Konferenz ShmooCon (2006), auf der dieser Angriff zum ersten Mal analysiert wurde, machten Dan Kaminsky und Mike Schiffman etwa 580.000 dieser Server im weltweiten Internet bekannt.

(Beispieldiagramm eines DDOS-DNS-Verstärkungsangriffs oder DNS-Reflektors)

Das Konzept der Amplifikation basiert auf der Tatsache, dass sehr kleine DNS-Auflösungsanfragen viel größere Antworten erzeugen können. So kann beispielsweise eine 60-Byte-UDP-Anfrage eine 512er-Antwort erzeugen, die 8,5 Mal größer ist als die Anfrage. Darüber hinaus kann mithilfe von Brechungstechniken und Anfragen, die die EDNS-Erweiterung unterstützen, ein Verstärkungsfaktor von 66,7 erreicht werden. Die CISA hat diesen Angriff in einem Bulletin kodifiziert.

Die Einzelheiten des Angriffs finden Sie in diesem Dokument, während Sie unter diesem Link eine ausführbare Version desselben Angriffs finden. Erfahrenen Anwendern wird empfohlen, den dns_amp-Scanner im Metasploit-Framework zu analysieren:

dns_amp

msf > use auxiliary/scanner/dns/dns_amp

3. Die Lösung

Korrekte Konfiguration

Für Mikrotik genügen zur Lösung dieses Problems zwei einfache Filterregeln, die wir an den Anfang unserer Konfiguration stellen:

add action=drop chain=input connection-state=new dst-port=53 in-interface=Internet protocol=udp

add action=drop chain=input connection-state=new dst-port=53 in-interface=Internet protocol=tcp

Der FlashStart Benachrichtigungsdienst

Die Erfahrung zeigt jedoch, dass dieser nur allzu menschliche Fehler immer wieder auftaucht: Oft wird vergessen, diese Konfiguration hinzuzufügen.

Zum Glück gibt es FlashStart®, das führende Cloud-Tool für DNS-Filterung.

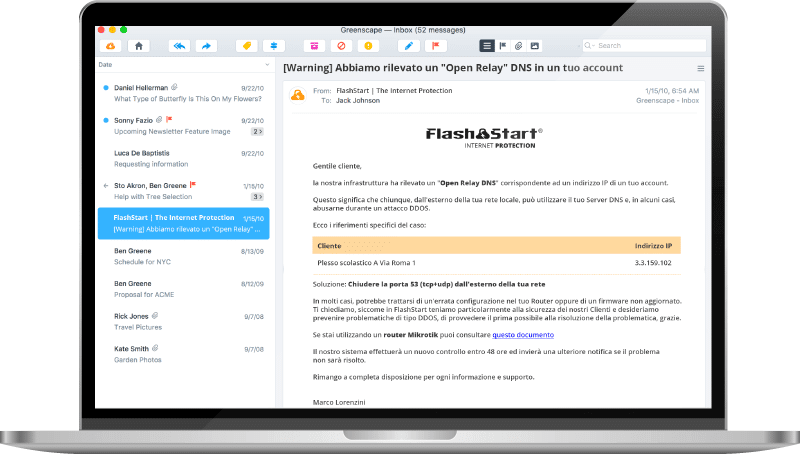

Einer unserer Dienste ist die E-Mail-Benachrichtigung für den Fall, dass sich unsere Mikrotik als DNS-Open-Resolver verhält. Wenn Sie FlashStart® als DNS-Resolver verwenden und Sie die korrekte Konfiguration Ihres Routers vergessen haben, erhalten Sie eine E-Mail, wie diese im Beispiel:

Die Flashstart®-Server scannen auch regelmäßig die öffentlichen IP-Adressen, die von den Kunden durch eine einfache DNS-Anfrage offengelegt werden. Wenn wir feststellen, dass die Infrastruktur für einen DDOS-Angriff verwendet werden kann, warnt die DNS Amplifikation, damit wir die entsprechenden Korrekturmaßnahmen ergreifen können.

Ein einfacher, aber von uns geschätzter Dienst schützt Sie vor Schaden!

Sie können den FlashStart® Cloud-Schutz auf jeder Art von Router und Firewall aktivieren, um Desktop- und Mobilgeräte sowie IoT-Geräte in lokalen Netzwerken zuverlässig zu schützen.