Malware su dispositivi mobili

Mobile malware: un po’ di storia

Oggi lo smartphone è diventato “il telecomando della nostra vita”, un oggetto utilizzato più dello stesso computer e nel quale conserviamo dati sempre più importanti.

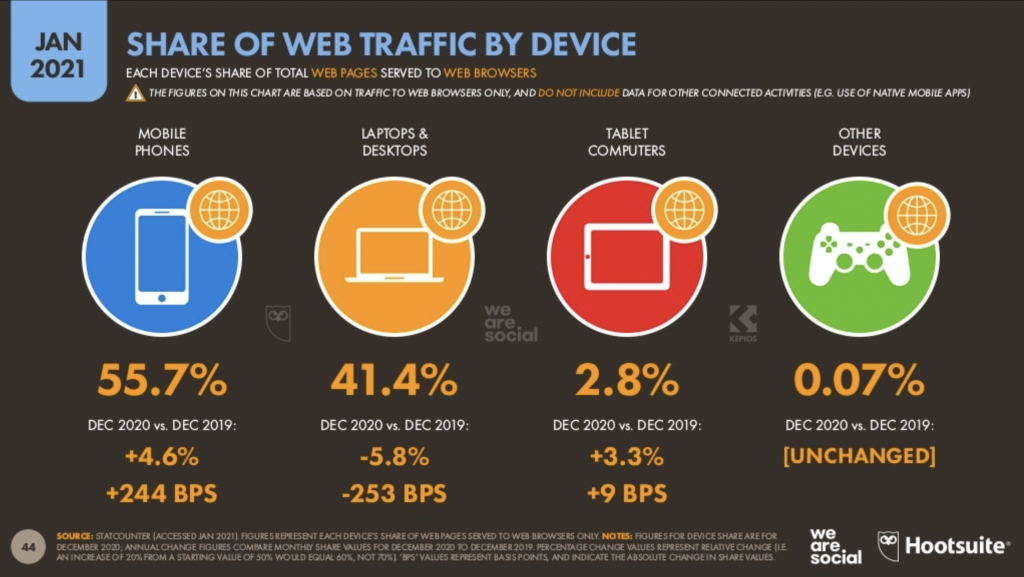

Questi nostri smartphone sono perciò miniere di informazioni preziose per i cybercriminali che li attaccano con tecniche sempre più nuove e sofisticate, soprattutto da quando, nel 2016, il traffico Internet da mobile ha superato – per la prima volta – quello da fisso e nel 2021 vale il 55,7% di tutto il traffico web mondiale (vedere fig.1 sotto).

Figura 1 – Distribuzione del traffico Internet mobile/fisso nel mondo (fonte We Are Social)

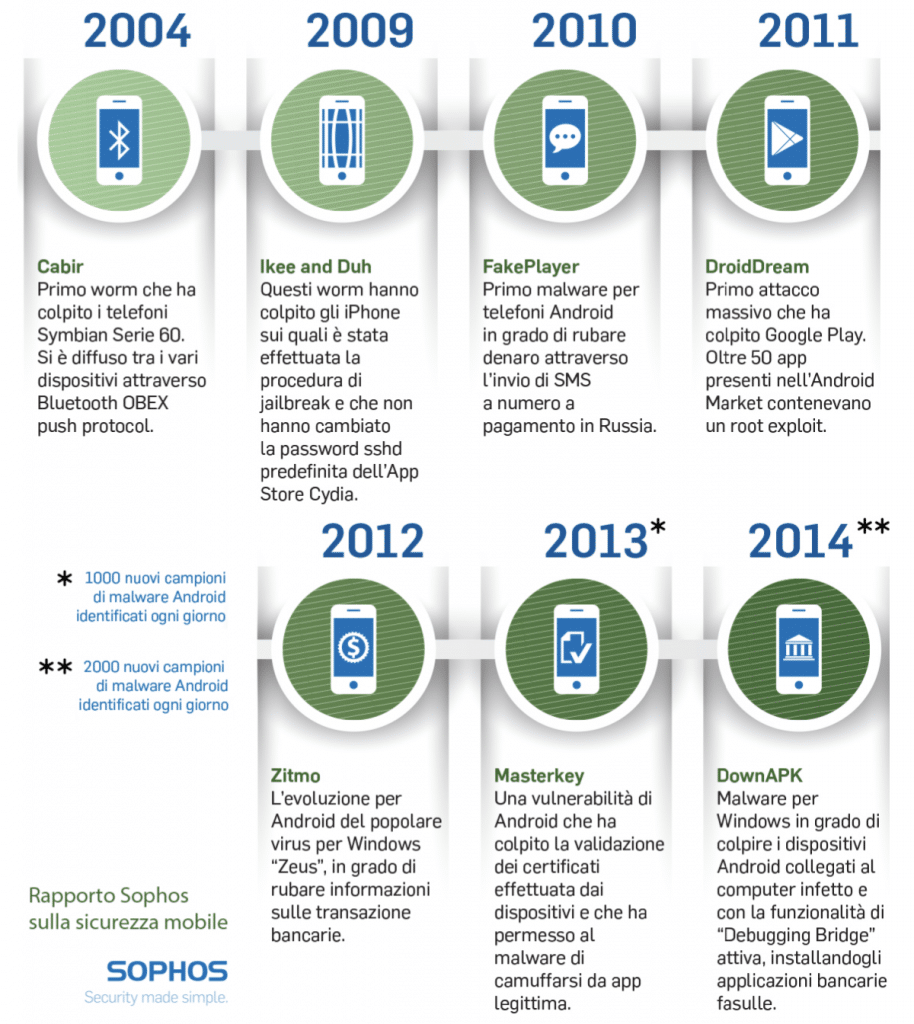

I malware su mobile sono relativamente giovani. Il primo caso di mobile malware risale al 2004: si chiamava Cabir e colpiva i sistemi Symbian serie 60 (si diffondeva attraverso il bluetooth), poi sono seguiti Ikee and Duh (2009, colpiva gli iPhone con jailbreak), FakePlayer (2010, il primo malware Android che riusciva a rubare soldi attraverso l’invio di sms a numeri a pagamento in Russia).

Nel 2011 arriva DroidDream, il primo attacco massivo che colpiva su Google Play, utilizzando applicazioni contenenti un malware. Vedremo in seguito come l’utilizzo di applicazioni “infette” sia uno dei principali vettori di malware nel mondo mobile (figura 2).

Figura 2 – I primi casi di malware nel mobile (fonte: Rapporto Sophos sulla sicurezza mobile)

La minaccia è diventata forte negli ultimi anni, con la crescita esponenziale della diffusione degli smartphone, soprattutto dei dispositivi Android, che oggi rappresentano circa l’85% del mondo mobile, con Apple iOS che detiene il restante 15% del mercato.

Questo spiega perché i dispositivi Android siano in generale quelli più frequentemente attaccati dai malware. Questa situazione è un po’ meno vera nel caso degli spyware di alto livello (tra i quali il più noto è Pegasus di NSO Group), perché in questo caso gli iPhone rappresentano un bersaglio particolarmente preso di mira. Ne parleremo in seguito.

Quali sono le principali minacce per i dispositivi mobili

I sistemi operativi degli smartphone hanno un’architettura differente rispetto a quella dei computer (soprattutto Windows) e quindi anche le tecniche d’attacco risultano diverse.

Sia Android che iOS sono sistemi operativi relativamente “chiusi”, dove le applicazioni operano senza avere completo accesso al sistema operativo.

Si usa dire che negli smartphone le applicazioni girano “sandboxate”: in pratica sono segregate in una sandbox ed hanno accesso solo a quella parte del sistema operativo al quale noi gli diamo i permessi per accedere.

Oggi il metodo più sfruttato dai malware per infiltrarsi in un dispositivo mobile è tramite il download di un’app malevola. I criminali informatici infatti realizzano applicazioni contenenti funzionalità malevole nascoste, nel tentativo di eludere il rilevamento dei processi di controllo degli store dai quali le app vengono scaricate da parte dell’utente.

Non hanno avuto molto successo sui dispositivi mobili i ransomware, che criptano i file e che tanti danni stanno facendo attaccando i sistemi informatici delle aziende (ne abbiamo parlato in questo articolo).

Questo perché gli smartphone effettuano il backup su cloud (iCloud per iPhone e Google Drive per Android). Quindi, se gli utenti eseguono regolarmente il backup, non ci sarà bisogno di pagare un riscatto per riavere i propri file, sarà sufficiente recuperali dal backup. Per questo i cybercriminali non hanno trovato conveniente questo tipo di attacco.

Per gli smartphone esistono anche i “Lockscreen ransomware” che colpiscono i dispositivi Android. Sono ransomware che si installano fingendosi un’app legittima (spesso un app antivirus) e bloccano lo smartphone rendendolo inutilizzabile. Poi chiedono un riscatto (in genere piuttosto basso, meno di 100 dollari), ma non criptano i dati (figura 3).

Figura 3 – La schermata di un lockscreen ransomware

Si tratta di una minaccia che riguarda solo dispositivi Android, che esiste ma molti anni, ma che comunque ha una diffusione piuttosto limitata.

Possiamo quindi indicare come maggiori minacce verso i dispositivi mobili le seguenti:

» applicazioni malevole,

» vulnerabilità dei sistemi operativi,

» spyware.

I malware attraverso applicazioni malevole

Come abbiamo detto, nei sistemi mobili i malware possono entrare nei dispositivi attraverso l’installazione di un’applicazione malevola.

È questa una tecnica molto diffusa: l’attaccante realizza un’applicazione contenente un malware ma che si presenta come un’app innocua. L’utente la scarica, inconsapevole di quello che contiene.

In realtà, l’ammissione delle app sugli store ufficiali (sia Google Play Store che Apple App Store) è controllata dalle due aziende, che dovrebbero impedire l’accesso ad app contenenti malware.

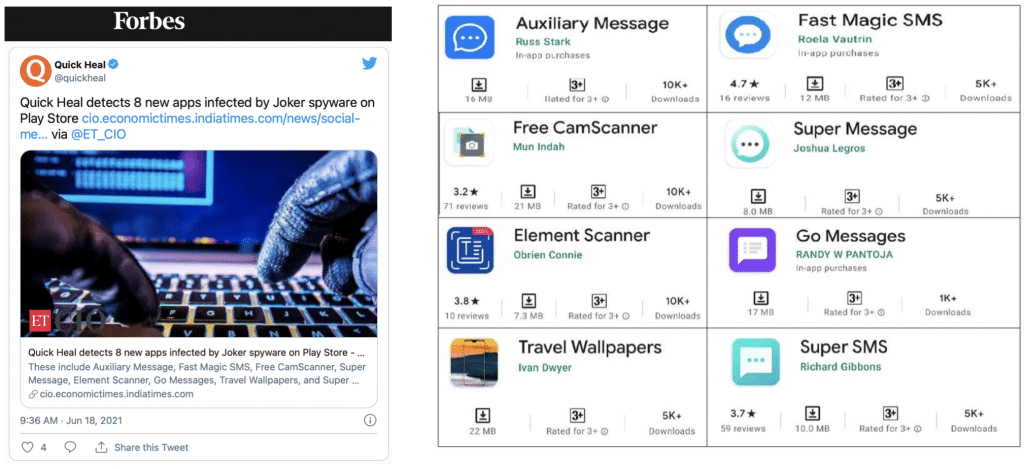

Tuttavia, sono frequenti i casi in cui questo controllo non ha funzionato: nella figura sottostante ne rappresentiamo un caso recente.

La società di sicurezza Quick Heal Technologies Ltd. nel giugno scorso ho scoperto su Google Play Store otto applicazioni malevole, regolarmente ammesse sullo store, che utilizzavano lo spyware Joker ma si mascheravano come app di messaggistica o altro. Questo caso è particolarmente subdolo, perché Joker non si trovava all’interno dell’app sin da quando questa viene prelevata dal Play Store, ma si scarica solo dopo che le app state installate sui dispositivi.

Figura 4 – Lo spyware Joker e le app che lo veicolavano

Questa tecnica di mascheramento può aver tratto in inganno i controllori del Play Store. Abbiamo però molti altri casi nei quali centinaia di app malevole sono riuscite ugualmente ad essere ammesse.

Nel settembre 2019 Lukas Stefanko (di ESET) ha scoperto 172 applicazioni dannose su Google Play Store. Naturalmente questo è stato segnalato a Google che ha immediatamente rimosso le app, ma queste erano già state scaricate 335.952.400 volte!

Google è consapevole di questa criticità del suo store, soprattutto se paragonato a quello di Apple che riesce a garantire un controllo più stringente (Apple ha dichiarato che circa il 40% delle applicazioni che vengono proposte dagli sviluppatori non sono ammesse nell’Apple Store).

Per questo Google ha creato un’alleanza con ESET, Lookout e Zimperium per combattere le app dannose nel suo mercato mobile. L’alleanza, nata a fine 2019 è denominata “App Defense Alliance” ed ha lo scopo di controllare con maggior dettaglio quello che viene pubblicato su Play Store, che oggi conta 2,8 miliardi di utenti ed una quota di mercato di circa l’80% a livello mondiale.

Le aziende scelte per creare l’alleanza sono nomi ben noti nel settore della cybersecurity ed offrono prodotti specifici per proteggere i dispositivi mobili e tutto l’ecosistema mobile.

Google, quindi, integra “i motori” di rilevamento di ciascun partner nel Google Play Protect, che è il sistemi di rilevamento di codice maligno nelle app.

Secondo quanto dichiarato da Google, Play Protect2 esegue un controllo di sicurezza sulle app del Google Play Store prima del loro download e verifica sul dispositivo Android l’eventuale presenza di app potenzialmente dannose provenienti da altre origini.

Se gli store ufficiali hanno dimostrato di non garantire una totale sicurezza, ben peggiore è la situazione negli store alternativi, che sono presenti in gran numero per le applicazioni Android.

Rispetto a iOS, che permette di installare le applicazioni solamente dall’App Store ufficiale (a meno di eseguire sull’iPhone il jailbreak, una pratica assolutamente sconsigliata per ragioni di sicurezza) su Android ci sono molte alternative al Google Play Store.

Molti produttori di smartphone (ad esempio Samsung) hanno un proprio store dove gli utenti possono scaricare le applicazioni, ma esistono anche negozi online gestiti da terze parti che offrono una grande quantità di app gratuite e per questo sono assai apprezzati da utenti più attenti al costo che alla sicurezza.

Ed infatti in tali ambienti si possono annidare i malintenzionati: su questi store pubblicare applicazioni dannose è molto più semplice, perché i controlli sono decisamente minori – se non addirittura assenti – rispetto a Google Play Store e Apple AppStore.

Citiamo alcuni di questi store Android non ufficiali, invitando il lettore a utilizzarli per non incorrere in brutte sorprese: Aptoide, Mobogenie, APKPure, F-Droid, APKMirror e molti altri.

Da questi store è possibile scaricare il file .apk, cioè l’Android Package file dell’applicazione.

Per poterlo fare l’utente deve intervenire sulle impostazioni del proprio smartphone, disattivando la protezione che nella maggior parte delle versioni di Android ne blocca – per impostazione predefinita – l’installazione.

Si può anche sbloccare l’installazione di APK scaricati da Internet anche non appartenenti ad alcuno store, seguendo una procedura che varia a seconda del dispositivo sul quale si opera, ma che è sempre possibile e non particolarmente complicata.

I rischi del Sideloading

La possibilità di scaricare e installare app da una fonte terza, che non sia quella ufficiale è definita con il termine Sideloading. Come abbiamo visto, questa pratica è permessa in Android. Ma non per Apple iOS per iPhone e iPad, che è un sistema più chiuso.

Questa scelta di Apple è contestata da molti, perché ritenuta un modo per consolidare la posizione dominante di Apple e limitare la libera concorrenza nel ricchissimo mercato delle applicazioni.

Anche l’Unione Europea attraverso la commissaria alla Concorrenza, Margrethe Vestager sta valutando se questa pratica di Apple non rappresenti un abuso di posizione dominante.

In ottobre 2021 Apple ha replicato con decisione, pubblicando un report molto completo e dettagliato che illustra quali sono le minacce derivanti da una possibile apertura di iOS al sideload, se obbligato da qualche regolamento antitrust o a qualche legge specifica della UE.

Il rapporto è intitolato “Building a Trusted Ecosystem for Millions of Apps” e riporta alcuni dati molto significativi.

Apple evidenzia come solo su Android ci siano 6 milioni di nuovi casi di infezioni per malware al mese solo in Europa. Secondo altri studi citati la quantità di malware per Android è superiore rispetto a quella di malware presenti su iPhone di una cifra stimabile tra le 15 e le 47 volte. È lecito pensare che Apple fornisca dati utili a perorare le sue cause, ma quello che afferma ha un fondamento.

Infatti, anche secondo un altro studio di PurpleSec intitolato “2021 Cyber Security Statistics: The Ultimate List Of Stats, Data & Trends” nel 2021 il 98% degli attacchi nel mondo mobile hanno colpito dispositivi Android e in quasi tutti i casi si è trattato di attacchi legati ad applicazioni che sono state installate al di fuori del Play Store.

L’importanza degli aggiornamenti

I dispositivi non aggiornati sono più vulnerabili. Questo assioma è sempre vero, sia per i computer che per gli smartphone. Mantenere uno smartphone aggiornato significa avere un dispositivo più sicuro e più protetto.

Ogni aggiornamento può aggiungere funzionalità, ma sicuramente andrà anche – e soprattutto – a chiudere vulnerabilità presenti sui nostri dispositivi. Non aggiornare significa dunque mantenere le vulnerabilità all’interno del dispositivo.

Nel sistema iOS la filiera di aggiornamento è estremamente corta e verticale: da Apple gli aggiornamenti arrivano direttamente all’utente, con un solo passaggio.

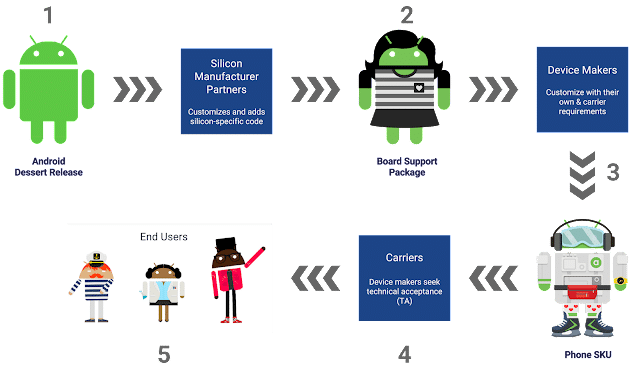

Purtroppo questo percorso non è possibile per l’utente Android, a causa della complessità della filiera, che richiede in genere almeno tre passaggi: da Google ai produttori dei chip (Qualcomm, MediaTek, Exynos, ecc. che devono aggiornare le aree del codice relative a tal loro hardware) e poi a quelli degli smartphone (Samsung, Xiaomi, ecc., che devono integrare il nuovo software fornito da Google con le proprie personalizzazioni dell’interfaccia e le aggiunte di funzionalità), per poi arrivare – forse! – sullo smartphone dell’utente.

Talvolta si aggiunge un quarto passaggio, qualora anche il carrier (TIM, Vodafone, ecc.) intervenga nella personalizzazione della versione di Android (figura 5).

Figura 5 – La filiera di aggiornamento di Android (fonte Google)

Esiste la possibilità che all’utente l’aggiornamento non arrivi mai: questo potrebbe accadere se il dispositivo ha almeno 2-3 anni di anzianità. in questo caso il produttore dello smartphone potrebbe ritenere non conveniente investire tempo e denaro per personalizzare l’aggiornamento per quel modello, soprattutto se si tratta di un modello di basso prezzo.

Google si è resa conto che questo processo così articolato rappresenta uno svantaggio competitivo rispetto al concorrente Apple. Ha avviato quindi dal 2017 il “Project Treble”, che vinene spiegato nel suo sul blog per sviluppatori Android.

Questo processo è partito con il rilascio di Android 8.0 Oreo, nel 2017.

Ciò che Treble fa è “suddividere” in comparti stagni il codice del sistema operativo, separando gli elementi di basso livello – le aree del codice relative al processore del telefono, al modem e così via – dal resto del sistema operativo. In questo modo, questi elementi di livello inferiore non devono essere aggiornati ogni volta che arriva una nuova versione di Android.

Quindi ogni volta che Google rilascia una nuova versione di Android, i produttori dei dispositivi potranno concentrarsi esclusivamente sulla loro parte del sistema operativo, quella “superiore”, lasciando a Google/Android il compito di aggiornare la parte “inferiore” di sicurezza.

Se si desidera avere un dispositivo Android che mantenga per più anni la possibilità di venire aggiornato, esiste anche un’altra opzione che consiglio: scegliere uno smartphone equipaggiato con Android One.

Android One è la versione “stock”del sistema operativo Google, cioè priva di personalizzazioni software ed è quella che si trova sugli smartphone Pixel prodotti da Google, ma non solo.

Esistono infatti anche altre aziende che hanno scelto di installarla sui propri smartphone. L’elenco degli smartphone con Android One si può trovare in questo sito

L’interfaccia di questo sistema operativo è particolarmente leggera, perché priva delle personalizzazioni che vengono invece fatte dagli altri produttori.

Ma soprattutto avremo una filiera di aggiornamento molto più veloce e duratura: quando Google rilascia l’aggiornamento Android, questo ci arriverà immediatamente senza dover passare dai produttori dei chip e da quelli degli smartphone.

In pratica sarà una filiera simile a quella di iOS, con l’ulteriore vantaggio di potersi garantire gli aggiornamenti per un periodo di tempo più lungo (in genere almeno 3 anni).

Gli Spyware

Gli spyware sono applicazioni che si installano (vedremo poi in che modo) negli smartphone e li spiano.

Rappresentano una minaccia oggi molto attuale per gli smartphone. Questi nostri dispositivi contengono tante informazioni e ci accompagnano in ogni momento della nostra vita; quindi, per il cybercrime (ma non solo!) può essere più utile spiarli piuttosto che rubarli.

Tali software vengono impiegati anche dalla magistratura e dalle polizie a scopo di spionaggio, si parla di “captatori informatici”, utilizzati a fine di indagine per l’intercettazione di comunicazioni o conversazioni in dispositivi elettronici portatili.

Questi strumenti, per quanto utili a fini investigativi, rischiano, se impiegati in assenza delle necessarie garanzie, di determinare inaccettabili violazioni della libertà dei cittadini, fino ad arrivare a scenari da “sorveglianza di massa” e, conseguentemente, a potenziali indebite pratiche di spionaggio.

Infatti gli spyware sono molto utilizzati anche per finalità illegali, per spiare giornalisti, dissidenti ed avversari politici.

Ne esistono di molti tipi: alcuni sono particolarmente sofisticati e costosi come il famoso Pegasus, realizzato dalla società israeliana NSO Group. Recentemente (luglio 2021) l’Ong Forbidden Stories ed Amnesty International hanno rivelato che Pegasus è stato usato dalle polizie di alcuni stati (Arabia Saudita, Azerbaigian, Bahrein, Emirati Arabi Uniti, India, Kazakistan, Marocco, Messico, Ruanda, Togo e Ungheria) per spiare personaggi importanti, giornalisti ed anche figure politiche di primo piano. Si sospetta che tra le vittime ci siano anche il presidente francese Emmanuel Macron, l’ex primo ministro Édouard Philippe e 14 ministri del governo francese.

Probabilmente anche a causa di questi eventi, nel mese di novembre 2021 il Dipartimento del Commercio Usa ha aggiunto le società israeliane NSO Group e Candiru, produttrici di spyware, nella sua entity list: vuol dire che le esportazioni da parte di soggetti statunitensi a queste società sono ora soggette a restrizioni. Per il Dipartimento americano, infatti, le due società agirebbero “in maniera contraria agli interessi di sicurezza nazionale e di politica estera degli Stati Uniti”.

Ma tra gli spyware non esiste solo Pegasus, che per il suo costo molto elevato (centinaia di migliaia di dollari) è utilizzabile solo per obbiettivi mirati ed importanti. Si trovano in rete molte applicazioni che fanno la stessa cosa in modo più artigianale e con costi accessibili a tutti (dell’ordine delle decine di euro).

Non occorre cercarli nel Darkweb, perché sono distribuiti come applicazioni “legali” (o che vorrebbero far credere di esserlo).

Molte di queste vengono vendute infatti con lo scopo ufficiale e dichiarato di “controllare lo smartphone dei propri figli”. In realtà si tratta di programmi la cui installazione nel dispositivo di un terzo (senza la sua autorizzazione) rappresenta un vero e proprio reato.

Ne cito qui alcuni (senza riportare i link dove trovarli), che chiunque potrebbe acquistare ed utilizzare per spiare qualcun altro (la moglie, il marito, il collega, ecc.):

» FlexiSPY

» Highster Mobile

» Hoverwatch

» Mobistealth

» mSpy

» TeenSafe

» TheTruthSpy

» Cerberus

» e molti altri…

Citizen Lab ha da poco pubblicato un corposo rapporto dal titolo “The Predator in Your Pocket” che analizza questi spyware in modo dettagliato.

In che modo uno spyware entra nello smartphone

Le tecniche utilizzate per installare uno spyware sono le seguenti, elencate in ordine crescente di complessità, da quelle più semplici, alla portata di chiunque, a quelle più raffinate:

» con accesso diretto al dispositivo: questa è la tecnica più semplice e quella utilizzata dagli spyware più economici (come FlexiSPY o mSpy);

» da remoto: con un trojan, con tecniche che utilizzano il phishing e il social engineering: è quello che è accaduto nel 2019 al giudice Palamara, spiato grazie allo spyware iniettato nel suo iPhone su mandato della procura di Perugia;

» tramite iniezione con IMSI Catcher (Stingray, ecc.): è un attacco di tipo “man-in-the-middle” (MitM) e richiede l’utilizzo di dispositivi appositi, come gli IMSI Catcher che riescono a collegarsi allo smartphone, prendendone il controllo attraverso la rete cellulare;

» sfruttando una vulnerabilità del sistema operativo o di un’applicazione: in questo caso si utilizzano spesso vulnerabilità 0-Day. Addirittura, nel caso di Pegasus, NSO ha sfruttato “vulnerabilità zero-click”, le più potenti, perché non necessitano di nessuna » interazione da parte dell’utente (quindi nessun click) per infettare lo smartphone. Questa è la tecnica più sofisticata (e costosa) ed è proprio quella utilizzata da Pegasus, che recentemente ha iniziato a sfruttare le vulnerabilità nel software iMessage di Apple, potendo così ottenere l’accesso a centinaia di milioni di iPhone.

I sintomi degli Spyware: come capire se il nostro telefono è spiato

Non è facile capire se uno smartphone sia stato infettato da uno spyware.

Per i prodotti più sofisticati (come quelli realizzati da NSO Group), potrebbe non bastare neppure il reset del telefono alle condizioni di fabbrica, perché sono progettati per non essere visibili sullo smartphone della vittima e – nei casi più evoluti – per annidarsi nel Bootloader (il software che, all’accensione del dispositivo, ha l’incarico di caricare il sistema operativo installato).

Quelli meno evoluti (precedentemente elencati), pur riuscendo a non essere visibili, possono in genere essere eliminati con un reset del dispositivo. In altri casi – se si sospetta uno spyware – potrebbe essere necessario far esaminare il dispositivo da aziende specializzate, ma in questa eventualità i costi sono paragonabili a quelli per acquistare un nuovo smartphone…

Comunque l’esistenza dello spyware può essere quantomeno sospettata in presenza di sintomi quali:

» riduzione della durata della batteria: lo spyware è sempre attivo e consuma batteria anche se noi non stiamo usando il telefono;

» aumento anomalo del traffico dati: lo spyware deve inviare all’esterno i dati raccolti;

» conseguente aumento dei costi non motivato;

» prestazioni rallentate e più in generale comportamento anomalo del cellulare.

Le buone regole di sicurezza nell’uso dei dispositivi mobili

Come detto gli spyware vengono sempre utilizzati contro obbiettivi mirati: un avversario politico, ma anche un concorrente, un collega o – molto spesso – un coniuge.

Riassumiamo qui le “best practices” per utilizzare in sicurezza i nostri smartphone e per difendersi quindi anche dagli spyware.

Come sempre queste misure riguardano soprattutto il fattore umano (che è più che mai l’anello debole nella catena della sicurezza):

» installare applicazioni scaricate solo da fonti attendibili, quali Google Play Store, Apple App Store. Evitare, come già spiegato, le applicazioni provenienti da store di dubbia reputazione;

» non cliccare su link o allegati in e-mail o messaggi;

» mantenere il sistema operativo sempre aggiornato;

» proteggere i dispositivi con una password forte. Impostare una password sicura (consiglio che non sia di sole quattro cifre numeriche, ma alfanumerica e di almeno sei caratteri) è diventata una necessità, per evitare che qualcuno possa accedere al nostro smartphone, spiarlo e soprattutto installarvi un’applicazione malevola. Purtroppo, ancora oggi molte persone – per pigrizia e disattenzione – non impostano una password di blocco, sebbene l’utilizzo dei sistemi biometrici (TouchID, FaceID) renda questa opzione estremamente comoda: la password di sblocco dovrà essere digitata solo raramente, per esempio all’accensione dello smartphone.

Nei nostri smartphone ormai c’è la nostra vita, non sottovalutiamo la sicurezza!

L’autore:

Giorgio Sbaraglia, ingegnere, svolge attività di consulenza e formazione per la sicurezza informatica e per la privacy.

Su qualunque Router e Firewall puoi attivare la protezione FlashStart® Cloud per mettere in sicurezza i device desktop e mobile e i dispositivi IoT sulle reti locali.

> Per maggiori informazioni clicca qui

> Per una prova gratuita clicca qui

> Per richiedere i prezzi clicca qui