Hacker a pagamento: quando il Cybercrime diventa un servizio

Lea era arrabbiata. Ma il suo capo questa volta non l’avrebbe passata liscia, voleva fargliela pagare. Aveva sempre immaginato i modi più bizzarri per prendersi una rivincita su quell’azienda dove si sentiva un numero e dove rimaneva in silenzio davanti a mille ingiustizie quotidiane. Ora però era diverso: ora sarebbe passata all’azione. E sapeva anche come, lo aveva visto fare nei film: su Internet ormai c’è di tutto, avrebbe di sicuro trovato qualcuno che, per un prezzo ragionevole, avrebbe messo in giro delle voci riguardo l’azienda, magari prelevando qualche dato e rendendolo visibile al pubblico, forse anche qualche chat dove capi e colleghi si dicevano di tutto.

Sì, questa volta avrebbe assunto un hacker.

Hacker a pagamento: quando il Cybercrime diventa un servizio

In passato, i cyber criminali operavano nel dark web, la zona oscura dell’Internet, di più difficile accesso e consultazione per l’utente medio. Oggi l’utente medio, che include persone come Lea ma anche aziende, partiti politici e pubbliche amministrazioni, può accedere a servizi di cyber crime direttamente da Google.

Nell’epoca dei servizi, infatti, anche il cyber crimine è evoluto e si è adattato alle richieste del mercato. Pertanto gli attacchi malware, un tempo prerogativa degli hacker che li perpetravano a loro piacimento e per il proprio guadagno personale, sono diventati un nuovo mercato in cui domanda e offerta si possono incontrare.

Il mondo si è attrezzato fino al punto di offrire servizi di cyber crime e ransomware su commissione e i cyber criminali lavorano oggi al servizio di chi li paga. Impiegati insoddisfatti, amori traditi, aziende che vogliono crescere, partiti che vogliono vincere: tutti hanno in comune il desiderio di prevalere rispetto agli altri, ai loro concorrenti, a coloro che percepiscono come un nemico.

In questo panorama, il prossimo target potresti essere tu!

Proteggiti in modo facile e veloce con FlashStart, il webfilter basato su cloud che controlla tutto il traffico del tuo dispositivo e blocca l’accesso a contenuti pericolosi.

Inizia subito la tua prova gratuita adesso!

Il rapporto ENISA 2021

A fine ottobre l’Enisa, l’Agenzia dell’Unione Europea per la Cybersecurity, ha pubblicato l’aggiornamento 2021 del Threat Landscape report, il report sullo stato delle minacce informatiche in Europa. Il report, che è disponibile integralmente a questo link, evidenzia varie evoluzioni del cybercrime nell’ultimo anno e, più precisamente, da aprile 2020 a luglio 2021.

Ransomware: la minaccia principale

L’Enisa descrive il ransomware come un tipo di attacco malevolo dove gli attaccanti criptano i dati di un’organizzazione e domandano il pagamento di un riscatto per normalizzare la situazione. Secondo i dati raccolti, il ransomware è stata la prima minaccia tra il 2020 e il 2021 e molti sono stati gli esempi di ransomware perpetrati anche ad alto livello e che hanno ricevuto un’ampia copertura mediatica.

A livello di trend, Enisa sottolinea come nel periodo di analisi siano proliferati gli attacchi di tipo supply chain, che quindi hanno come obiettivo tutta la catena di fornitura a monte di un determinato servizio. Questi attacchi spesso hanno come target primario i Managed Service Provider (MSP), i gestori di servizi per le imprese, che, proprio in ragione del fatto che seguono e collaborano con numerose imprese, rappresentano un buon punto d’ingresso per un attacco ad ampio spettro. Gli impatti di attacchi di questo tipo si sono visti chiaramente ad esempio con il recente attacco a Kaseya che abbiamo analizzato in dettaglio qui.

Cybercrime-as-a-service

Il rapporto Enisa descrive il crimine informatico come un “ecosistema” con presenza globale. In quanto tale, esso evolve e si adatta e i cybercriminali si specializzano in servizi diversi. Enisa sottolinea che il loro obiettivo principale è diventato quello di monetizzare, quindi ottenere un guadagno dagli attacchi sferrati.

In questo panorama, cresce l’importanza del cybercrime-as-a-service e quindi dell’offrire servizi di criminalità informatica a pagamento. L’effetto è duplice:

» Da lato dell’offerta, si abbassa il livello delle capacità informatiche richieste per sferrare attacchi: anche gli hacker agli albori possono trovare sul dark web degli agganci e, pagando una tariffa, accedere ad esempio ad attacchi ransomware pre-confezionati e spendibili in pochi e semplici passi.

» Dal lato della domanda, diventa più semplice per chi vuole acquistare un servizio di hackeraggio trovare un fornitore disponibile a venderglielo o a perpetrare un attacco verso un target specifico, per l’appunto un hacker a pagamento. Offerte di servizi di questo tipo si trovano oggi anche navigando normalmente su Google.

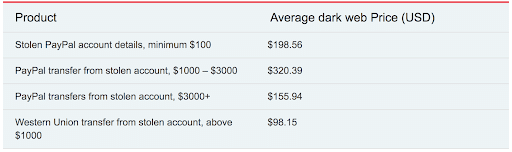

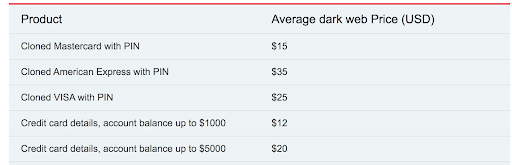

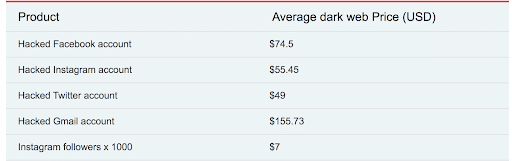

Come sottolinea Enisa, i servizi offerti e acquistabili spaziano ampiamente da servizi assicurativi e legati alle carte di credito e debito, al criptaggio dei dati, a servizi di spamming su social network e via mail, a veri e propri attacchi hacker verso specifici target.

Fonte: https://www.privacyaffairs.com/dark-web-price-index-2020/

Le nuove frontiere

Le nuove frontiere nel cybercrime-as-a-service sono rappresentate da:

Phishing-as-a-service

Enisa descrive il phishing-as-a-service come un vero e proprio modello di business nel quale gli attaccanti pagano un operatore (quindi un cyber criminale) per sviluppare e distribuire campagne di phishing da false pagine di log-in e falsi siti di hosting di servizi. Oltre a ciò, questi “operatori” si occupano anche di analizzare le credenziali di accesso inserite dai malcapitati utenti e redistribuirle. In questo modo, gli attaccanti possono effettuare l’outsourcing delle skill mancanti.

Disinformation-as-a-service

Secondo il rapporto Enisa i servizi di “disinformazione a pagamento” si sono diffusi soprattutto a seguito della pandemia di Covid-19 a causa del crescente bisogno sentito da parte di utenti a tutti i livelli di ottenere informazioni sulla pandemia stessa.

Una varietà di attori beneficiano di questi servizi a pagamento: gli stati e i partiti politici, i gruppi criminali e terroristici, le aziende, e poi giù fino ai singoli privati, come la Lea della nostra storia iniziale.

Da un lato, si assiste ad un aumento dello sfruttamento della disinformation-as-a-service da parte di terroristi e gruppi estremisti che vogliono creare e distribuire teorie del complotto, dall’altro le aziende utilizzano sempre più questi servizi per manipolare il mercato o attaccare la reputazione dei loro concorrenti.

I metodi più utilizzati sono quelli delle “catene” di messaggi, della distribuzione di contenuti sui social media, e del phishing via messaggi vocali, di testo e email.

FlashStart è il webfilter in cloud che ti protegge dagli attacchi hacker, sia quelli a largo spettro che quelli pensati appositamente con te come obiettivo. Richiedi ora un’offerta e naviga tranquillamente in tutta sicurezza.

Clienti illustri: l’hackeraggio e la disinformazione come servizi allo Stato

Secondo il rapporto Enisa discusso sopra, i maggiori sfruttatori della disinformation-as-a-service, quindi dei servizi di disinformazione e di hacker a pagamento, sono gli Stati, i partiti politici e le aziende di servizi nel campo delle relazioni pubbliche. Ma non è solo la disinformazione a piacere agli Stati. il rapporto Enisa dedica un’ampia sezione agli “State-sponsored actors”, i gruppi di cybercriminali sponsorizzati dagli Stati.

Lo spionaggio tra gli Stati esiste da quando gli Stati stessi erano ancora in fase di formazione. Il cybercrimine lo ha portato a un livello tutto nuovo. Ne è un esempio l’attacco supply chain a SolarWinds, tra le cui vittime figurano anche il Dipartimento per l’Energia e l’Amministrazione per la Sicurezza Nucleare Nazionale degli Stati Uniti d’America.

Le analisi dell’attacco hanno portato gli Stati Uniti a puntare il dito contro cybercriminali russi. A seguito dell’attacco, gli Stati Uniti hanno imposto sanzioni contro la Russia e a giugno del 2021, durante un summit a Ginevra, Biden ha consegnato a Putin una lista di 16 infrastrutture off-limits, quindi infrastrutture che non possono essere il target di attacchi hacker. Biden ha poi ribadito, all’indomani di un altro attacco avvenuto a luglio del 2021, che in caso di attacchi su quelle infrastrutture da parte di gruppi che agiscono dal territorio russo si aspetta che il Cremlino intervenga.

Stai pensando anche tu, come Lea, di assoldare un hacker a pagamento? Allora considera che qualcun altro potrebbe avere le stesse intenzioni verso di te: pensa prima di tutto a proteggerti ? FlashStart ti permette di difenderti dagli attacchi di phishing e ransomware di cui potresti essere il prossimo target. Inizia subito la tua prova gratuita e goditi l’esperienza di una navigazione sicura!

Su qualunque Router e Firewall puoi attivare la protezione FlashStart® Cloud per mettere in sicurezza i device desktop e mobile e i dispositivi IoT sulle reti locali.

> Per maggiori informazioni clicca qui

> Per una prova gratuita clicca qui

> Per richiedere i prezzi clicca qui