Evitare i DNS open resolver su Router Mikrotik (e altri)

Autore: Vittore Zen

È uno degli errori più facili da commettere e nella top 10 degli errori Mikrotik, in questo articolo vediamo perché è così devastante per la nostra infrastruttura di rete e come evitarlo.

1. Un errore comune

Durante il suo intervento al “Mikrotik User Meeting USA 2016” Andis ?ri?š lo aveva piazzato in ottava posizione nella classifica “TOP 10 RouterOS Configuration Mistakes“ (video) e l’anno successivo al Mikrotik User Meeting Europa Janis Megis (video) lo aveva citato come uno dei problemi su cui il supporto Mikrotik veniva invocato più frequentemente.

Partiamo da una tipica configurazione di un router Mikrotik utilizzato per la semplice navigazione in internet:

/ip firewall nat add action=masquerade chain=srcnat out-interface=Internet

/ip firewall filters add action=fasttrack-connection chain=forward connection-state=established,related

L’indirizzo ip pubblico è attivo sull’interfaccia denominata “Internet”.

Dopo un pò di tempo l’utilizzatore di questa connessione lamenta un degrado delle performance. Il bravo tecnico analizza il router Mikrotik e nota un alto carico della cpu e un grande carico di traffico sconosciuto sull’interfaccia pubblica. A questo punto utilizzato i comandi /tool torch e /tool profile si accorge che la cpu è impegnata nel processo dns e il traffico è effettivamente traffico di risoluzione DNS: il nostro router è un open DNS o per mutuare un’espressione che deriva dai server di posta, abbiamo un DNS open resolver.

2. Da dove deriva questo traffico malevolo e perchè è così diffuso?

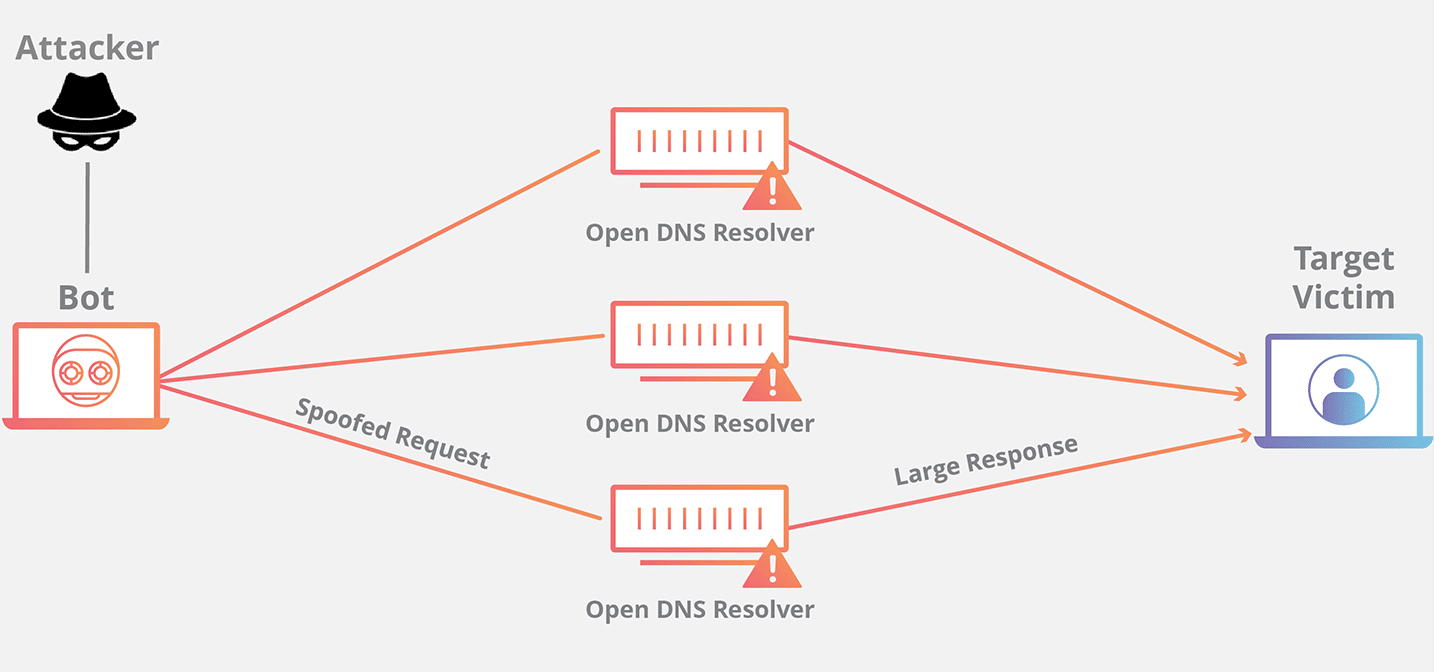

Quando il nostro router riceve notevoli richieste DNS dall’esterno significa che è diventato un end point di un attacco DDOS DNS Amplification Attack o DNS Reflector. Non è quindi il target dell’attacco ma uno degli attori utilizzati per amplificare l’attacco.

Idealmente un server DNS ricorsivo, nel nostro caso il router mikrotik, dovrebbe accettare richieste solo da client della nostra rete locale ma una configurazione errata può portare alla sua interrogazione da qualsiasi client anche esterno alla nostra rete.

Questi server vengono definiti “Open resolver” e nell’ambito della ShmooCon (2006) conference analizzando per la prima volta questo attacco, Dan Kaminsky e Mike Schiffman ne hanno resi pubblici circa 580.000 dislocati su tutta la rete internet.

Il concetto di amplificazione ha base sul fatto che richieste di risoluzione DNS molto piccole possono generare risposte molto più grandi, ad esempio una query UDP di 60 byte può generare una risposta di 512, cioè 8.5 volte più grande della richiesta. Inoltre usando tecniche di rifrazione e facendo richieste che supportano l’estensione EDNS si può arrivare ad un fattore di amplificazione pari a 66.7. CISA ha codificato questo attacco nel bollettino

Per i dettagli dell’attacco si veda questo documento mentre a questo link si trova una versione eseguibile dello stesso attacco. Per i più esperti si consiglia di analizzare lo scanner dns_amp nel framework metasploit:

msf > use auxiliary/scanner/dns/dns_amp

3. La risoluzione

Configurazione corretta

Per risolvere questo problema si può agire nella configurazione del router Mikrotik aggiungendo due semplice regole di filtraggio da posizionare in testa della nostra configurazione:

add action=drop chain=input connection-state=new dst-port=53 in-interface=Internet protocol=tcp

Servizio di notifica di FlashStart

Ma l’esperienza insegna che l’errore umano è sempre in agguato: spesso ci si dimentica di aggiungere questa configurazione.

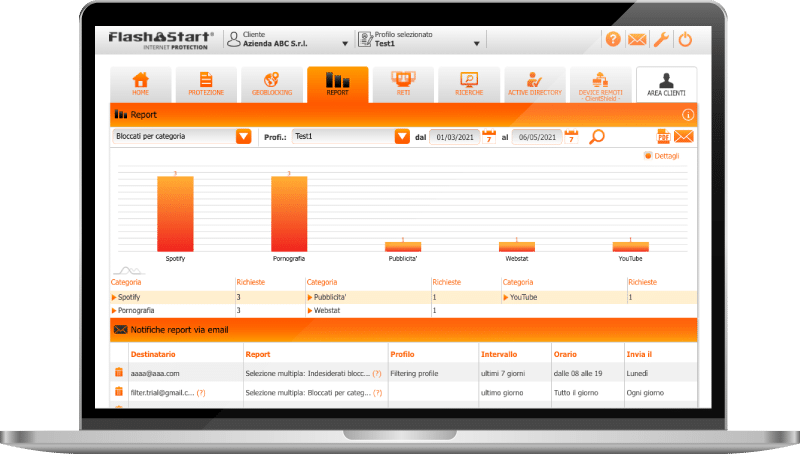

Per fortuna c’è FlashStart®, cloud tool leader sul mercato del DNS filtering.

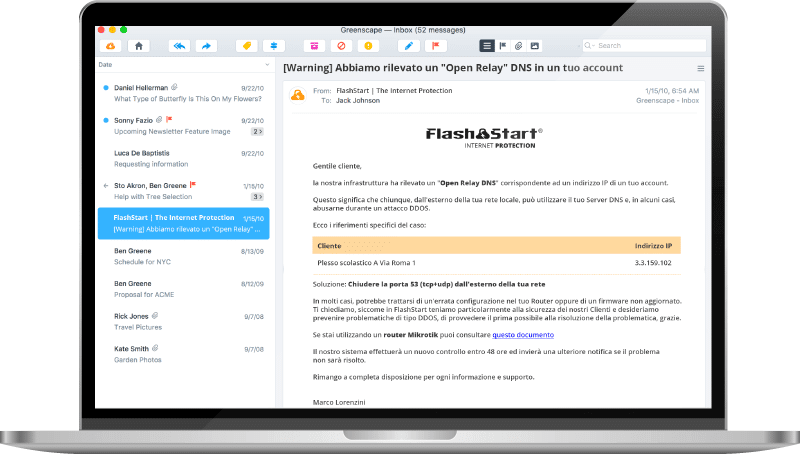

Infatti uno dei nuovi servizi FlashStart® è la notifica via email nel caso in cui il nostro router Mikrotik si comporti come DNS open resolver. Se usate FlashStart® come dns resolver e vi siete dimenticati la corretta configurazione del vostro router vi arriverà una email così strutturata:

Infatti i server di FlashStart® periodicamente scansionano gli indirizzi ip pubblici esposti dai clienti attraverso una semplice richiesta DNS e nel caso rilevi che l’infrastruttura può essere usata in un attacco DDOS DNS Amplification ci avvisa affinché mettiamo in atto le opportuni azioni correttive.

Un servizio semplice ma apprezzato da noi sysadmin e che mette al sicuro dalle nostre dimenticanze!

4. Altre risorse “Router Mikrotik & FlashStart”

» Flashstart e la semplice integrazione con tutti i router Mikrotik

» Dimostrazione Video per la configurazione di Flashstart® su router Mikrotik

» Guida per la setup di Flashstart® su router Mikrotik

» Video: “Deploying Content and malware Flashstart® Filter on Mikrotik” (only English)

Flashstart è lo strumento sicuro per navigare su Internet in azienda o in smart-working

Richiedi ora un’offerta e Inizia subito la tua prova gratuita

Su qualunque Router e Firewall puoi attivare la protezione FlashStart® Cloud per mettere in sicurezza i device desktop e mobile e i dispositivi IoT sulle reti locali.