RANSOMWARE: La técnica de ataque más reciente y sofisticada

¿Qué es el Ransomware?

La palabra Ransomware es una combinación de “Ransom” y “Malware”.

Entonces: es un mlaware que resulta en la solicitud de un rescate.

Técnicamente, son caballos de Troya criptográficos, que tienen como única finalidad la extorsión de dinero a través de una “incautación de archivos”, realizada mediante mecanismos de cifrado que inutilizan los archivos.

En la práctica, los malawares cifran los archivos en nuestra computadora (o en nuestros servidores), haciéndolos ilegilble. Posteriormente, se exige el pago de un rescate para recuperar los archivos. Es, a todos los efectos, una incacutación de datos destinada a la extorsión.

La propagación del Ransomware

En los últimos años, el número de ataques de ransomware dirigidos a empresas de todo el mundo ha aumentado cada vez más:

- Garmin (solicitud de un rescate por valor de 10 millones de dólares)

- Universidad de California San francisco (1,14 millones de dólares pagados como rescate)

- Norsk Hydro

- Telecomm Argentina

- United Health Services (EE.UU.) Barnes & Noble

- Foxconn

- Randstad, las ciudades de Atlanta y Baltimore (EE. UU.)

- Hospital Universitario Duesseldorf (Alemania)

- Canon

- ENEL (Italia)

- Manchester United Football Club

- Accenture

Durante el ataque al Hospital Universitario de Dusseldorf de septiembre de 2020, una mujer incluso murió debido a la imposibilidad de ser asistida ya que el hospital fue bloqueado por el ransomware. Este es el primer caso conocido de una víctima directamente relacionado con un ciberataque.

En Italia también se han notificado muchos casos. Aquí mencionaremos algunos de ellos, pero la lista podría ser mucho más larga:

- Campari (2019, solicitud de rescate de 16 millones de euros)

- Enel (dos atentados en 2019)

- Bonfiglioli (2019)

- Zambon (2020)

- Geox

- Luxottica

- Agenzia Territoriale per la Casa en Turín (2021)

- Municipio de Brescia (2021)

- Hasta el caso más reciente y contundente de la Región de Lazio

- Golpeado a principios de agosto de 2021

El fenómeno del ransomware es, por tanto, cada vez mñas popular y sigue causando daños.

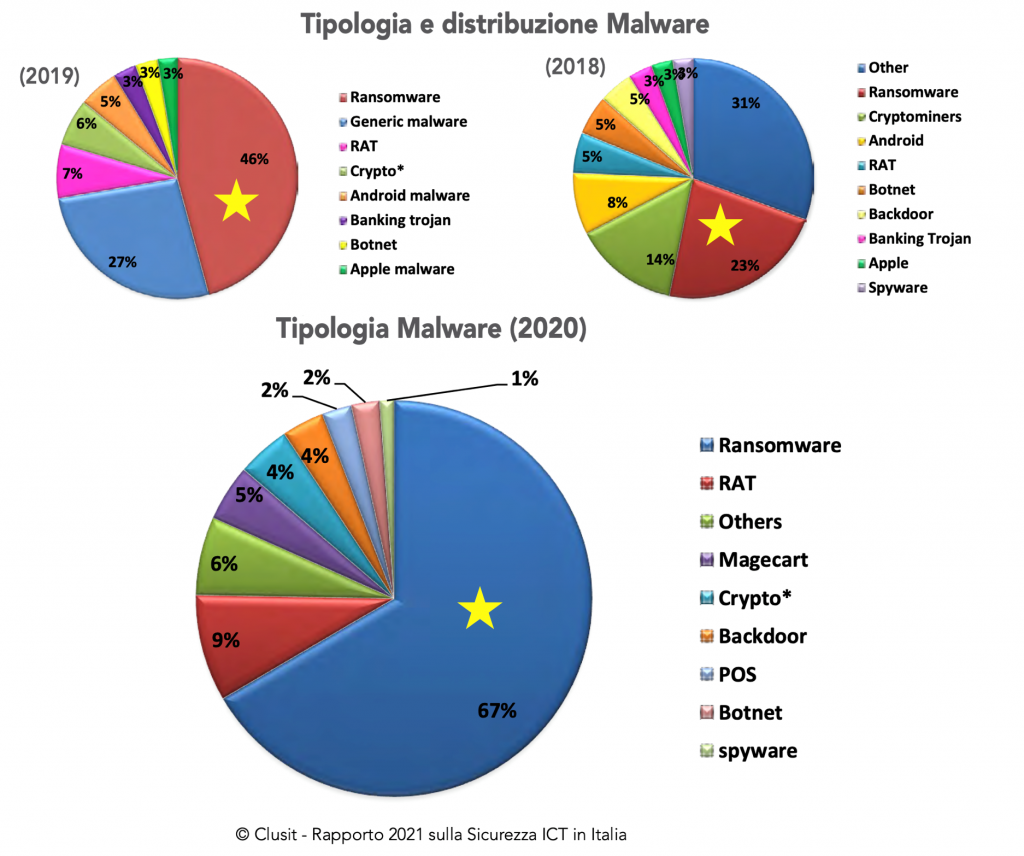

El Informe Clusit de 2021 proporciona algunas pruebas extremadamente significativas. Como se destaca en la imagen a continuación, Ransomware representó:

» una cuarta parte de todo el malware en 2018.

» casi la mitad de todo el malware en 2019.

» creciendo al 67% de todo el malware en 2020.

Por lo tanto, en la actualidad, dos de cada tre ataques son ransomware.

Según un estudio realizado por Check Point Software Technologies, el 66% de las empresas encuestadas declararon haber sido objeto de al menos un ciberataque en los últimos dos años (2020-2021). En 2021 habrá un atauqe de ransomware dirigido a empresas de todo el mundo cada 11 segundos.

De los disquetes a la doble extorsión

El auge del ransomware comenzó en 2012 y, desde entonces, no se ha detenido nunca.

Pero en realidad, el ransomware nació unos años antes.

Fue en 1989 cuando se lanzó lo que hoy consideramos como el primer ataque de ransomware de la historia. El ataque se denominó “PC Cyborg”, porque los pagos se dirigieron a una empresa fantasma llamada “PC Cyborg Corporation”.

El malware bloqueó el funcionamiento del equipo utilizando como excusa la supuesta “caducidad de la licencia de un software no mejor identificado”. Se solicitó un rescate de 189 dólares a los usuarios que querían que todo volviera a la normalidad.

Se difundió durante un congreso sobre el sida utilizando 20.000 disquetes infectados que se entregaron a los asistentes: una vez insertado el disquete, el virus se instaló y cifró todos los archivos.

Picture 2 – The first ransomware

La propagación de este ataque de ransomware fue muy limitada porque en ese entonces pocas personas usaban un ordenador, se transmitía a través de un disquete (en ese momento, internet era una red para pocos profesionales), la tecnología para el cifrado era extremadamente limitada y los pagos eran muy limitados.

El perpetrador, Joseph Popp, fue descubierto y arrestado unas semanas después.

Desde entonces, el ransomware ha evolucionado enormemente, tanto en técnicas de propagación como de ataque (TTP: táticas, técnicas y procedimientos).

Hoy en día, los malwares son producidos por empresas de ciberdelicuentes bien organizadas y con muchos recursos, con un modelo de negocio comparable al de las mejores empresas “tradicionales”. Estas empresas son capaces de realizar investigación y desarrollo para crear ransomwares cada vez más sofisticados y agresivos.

Cómo evolucionó el ranwomware: las técnicas de ataque más recientes.

Veamos ahora cómo han cambiado estos ataques desde 2012 hasta hoy.

entre 2013 y 2017

Durante los primeros años (entre 2013 y 2017) los atauqes se perpretaron principalmente mendiante la técnica del “arrastre”: los objetivos no se eligieron específicamente y los rescates solían ser bajos, de unos cientos de dólares. En el 80% de los casos la solicitud de rescate no superó los 1.000 dólares.

Hoy asistimos a un menor número de ataques oportunistas y muchos más ataques dirigidos. Los ciberdelincuentes preparan el ataque utilizando actividades de OSINT, y los piratas informáticos inspeccionan la red de la víctima para desactivar la protección y resaltar los puntos de entrada.

Como consecuencia, las cantidades solicitadas como rescate han aumentado mucho. El rescate medio pagado pasó de 115.123 dólares en 2019 a 312.493 dólares en 2020 (+ 171% en un años).

2015 a 2019

De 2015 a 2019 la mayor solicitud fue por 15 millones de dólares, mientras que en 2020 llega a 30 millones de dólares. (Fuente: “Unit 42 Ransomware Threat Report 2021” de Palo Alto Networks).

2021

En 2021 se solicitó la cantidad récord de 50 millones de dólares a la empresa ACER Computer, una de las principales productoras de computadoras del mundo. Poco después llegó una solicitud de 70 millones de dólares a Kaseya (esto se discutirá más adelante).

Otra técnica detectada recientemente ha sido la de hacer que las personas reinicien los equipos infectados en Modo Seguro de Windows: de esta forma, las funciones de seguridad (ativirus, etc) no se cargan y el sistema se vuelve más vulnerable.

Alternativamente, el ransomware se puede propagar utilizando una máquina virtual (VM) como un medio para eludir la detección. Esta innovadora técnica se ha observado por primera vez en RagnarLocker y permite que el ransomware se propague como una máquina virtual en casi todos los dispositivos que infecta.

Doble Extorsión

Pero la principal innovación en el mercado de ransomware definitivamente ha sido la “Doble Extorsión“: una práctica que ha complicado dramáticamente la vida de las empresas objetivo.

El pionero de la Doble Extorsión fue Maze en 2019 y luego esta tñecnica fue utilizada también por otros ransomware como:

» NetWallker (Uno de los más activos)

» RagnarLocker

» DoppelPaymer

» Sodinokibi (alias Revil) etc.

Hoy, en 2021, casi se ha convertido en la regla más que en la excepción.

A lo largo de los años, los ciberdelincuentes han comprendido que cada vez con mayor frecuencia las víctimas habían creado una copia de seguridad y, por lo tanto, no iban a pagar el rescate.

La Doble Extorsión es una técnica particularmente sutil destinada a hacer que la víctima pague el rescate aunque tenga una copia de seguridad válida. La amenaza utilizada es la de exponer datos, que se han e exflitrado previamente antes del cifrado, en un sitio web público o en la web oscura. El riesgo es el de un impacto profundo en la empresa objetivo, que tendrá que informar una violación de datos, con todas las implicaciones también en términos de GDPR.

Los ciberdelincuentes a veces incluso advierten a sus víctimas, cuando presentan sus solicitudes de rescate, que el pago del rescate sería el daño más pequeñoo, porque la amenaza de publicar datos causaría sanciones aún más severas por parte de los garantes de la privacidad.

En la práctica, estos delincuentes han podido aprovechar una oportunidad “comercial” después de que apareció la política GDPR.

El primer caso conocido de doble extorsión se remonta a 2019 y es obra de Maze: afectó a Allied Universal, una gran empresa de seguridad estadounidense. Cuando las víctimas se negraon a pagar un rescate de 300 Bitcoins (alrededor de 2,3 millones de dólares), los atacantes las amenazaron con utilizar información confidencial extraída de los sistemas de Allied Universal.

Para demostrar su tesis, los ciberdelincuentes de Maze publicaron una muestra de los archivos robados, entre los que se encontraban contratos, historiales médicos, certificados de cifrado y mucho más. En una publicación posterior en un foro ruso sobre piratería, los atacantes insertaron un enlace a lo que consideraron el 10% de la información robada y una nueva solicitud de rescate, un 50% más alta.

En 2020, las solicitudes de rescate por parte de Maze fueron en promedio de 4.8 millones de dólares, un aumento significativo en comparación con la solicitud de rescate promedio de 847.344 dólares para todos los tipos de ransomware en 2020. La comunicación directa con los operadores se realizó a través de un sitio web Tor.

En noviembre de 2020, los actores de Maze anunciaron su retiro de la escena del ransomware. Lo hicieron con un comunicado de prensa, como una empresa “real”.

Sin embargo, lo más probable es que el grupo simplemente se dividiera en unidades más pequeñas, incluido el ransomware Egregor, que comenzó a surgir poco antes de este anuncio. Estas acciones siguen un modelo similar al del grupo de ransomware GandCrab, que anunció su retiro en mayo de 2019, y luego volvió con el nombre de Revil (el grupo ruso responsable del ataque de 2021 a Kaseya, como veremos a continuación).

Recientemente, ha habido casos importantes de ransomware con doble extorsión también en Italia. Las siguientes empresas se vieron afectadas: Enel (aproximadamente 5 TeraBytes de datos relacionados con plantas de energía publicados en la darkweb en 2019), Campari y otras.

En agosto de 2021, la consultora Accenture también fue golpeada por un ataque de ransomware: también en este caso parece que se publicaron datos confidenciales (pero no se ha confirmado).

Los vectores de la infección

Las formas en que un atauqe de ransomware puede penetrar en nuestros pórtatiles son esencialmente las mismas que muchos otros tipos de ataques y prácticamente no han cambiado: las mismas se han utilizado una y otra vez a lo largo del tiempo, ¡porque aún funcionan bien! Evidentemente se han vuelto más refinadas y, a las clásicas, se han añadido otras más innovadoras, como veremos.

- El método más común, porque desafortunadamente todavía causa víctimas, es el correo electrónico phishing: con esta técnica, que explota la ingeniería social, se propaga más del 50% del ransomware. Discutimos esto con más detalle en este artículo.

- Navegación en sitios web comprometidos: la llamada “drive-by download”, que significa descarga inconsciente, tambien conocida como “abrevadero. En este segundo caso, el escenario cambia porque es la víctima quien accede al sitio web infectado sin necesidad de que el atacante envie un correo electrónico. Pueden ser sitios falsos, creados exactamente para imitar los sitios web más populares, pero también sitios web reales que han sido violados. En ambos casos, se inyectan en el sitio web agentes maliciosos como JavaScript, HTML o exploit kits, explotando las vulnerabilidades de los anvegadores, de Adobe Flash Player, Java y otros. Aparecen, por ejemplo, como banners publicitarios o botones que nos invitan a pinchar sobre ellos. Después de eso, estaremos conectados a una página donde se realiza la descarga del malware. En estos dos modos de ataque (phishing y descarga drive-by), los sistemas de protección proporcionados por FlashStart pueden ayudarnos: las herramientas de defensa FlashStart pueden reconocer un enlace sospechoso al que la máquina violada está tratando de conectarse y bloquear la conexión… de esta forma el ataque será cortado de raíz.

- Usar un dispositivo extraíble, como un USB infectado con el software malintencionado. Esta técnica se conoce como “Baiting” y, al igual que con los correos electrónicos de phishing, explota el factor humano y, en particular, la curiosidad de las personas. Lo que sucede es que un dispositivo de memoria infectado, como un USB, se deja en un lugar común (por ejemplo, la entrada de una empresa, un comedor o un estacionamiento). El dispositivo se activará tan pronto como se conecte a un ordenador. Gracias a la curiosidad humana, lo más probable es que este cebo tenga éxito.

- Dentro (en paquete con) otros softwares que se descargan: por ejemplo, programas gratuitos que prometen “crackear” softwares costosos (a menudo también videojuegos) para poder usarlos sin pagar. Hoy en día, esta práctica se ha vuelto muy peligrosa, porque el crack que descargamos será ejecutable (.exe) y lo más probable es que el malware esté dentro. Últimamente, hemos detectado esta técnica: desde los primeros meses de 2021, se han informado campañas de ransomware que utilizan versiones crackeadas (¡por lo tanto gratuitas!) de programas de pago conocidos, especialmente Microsoft Office y Adobe Photoshop CC.

- Ataques a través de escritorios remotos (RDP: protocolo de escritorio remoto): son ataques dirigidos al robo de credenciales (para acceder a los servidores a través de RDP y tomar el control sobre ellos). Las computadores y servidores con un RDP activo y que están expuestos en la web son víctimas de ataques dirigidos a obtener credenciales de acceso (generalmente con ataques de “fuerza bruta”). Una vez que han obtenido los datos necesarios para acceder al sistema, los ciberdelincuentes pueden iniciar una plétora de acciones, como: el robo de credenciales y datos y, de h echo, la inyección de ransomware. Este modo de ataque ha registrado un incremento de 197% en 2021 respecto al año anterior, sobre todo por el smart working. Además de estas técnicas de ataque, que han existido desde que nació el ransomware, han aparecido otras más recientemente, que están demostrando ser muy eficientes:

- Por lo tanto, hemos visto ataques de ransomware perpetrados mediante la explotación de vulnerabilidades. Extremadamente relevante (para la cantidad de empresas objetivo) es el ataque de marzo de 2021 que utilizó una vulnerabilidad en Microsoft Exchange Server (el software utilizado por empresas y organizaciones de todo el mundo para administrar correros electrónicos y calendarios) para difundir ransomware después de comprometer los servidores. Microsoft asignó a esta nueva familia el nombre Wind32/DoejoCrypt.A. (o más simplemente, DearCry). El ataque probablemente fue lanzado por el grupo de ciberdelincuentes chinos llamado hafnium y explotó las vulnerabilidades día cero de Microsoft Exchange para infiltrarse en Server Exchange y sus víctimas locales y obtener acceso a las carpetas de correo electrónico de las empresas para secuestrar el contenido e inyectar el malware. Anteriormente, recordamos el famoso WannaCry de mayo de 2017, que explotó una vulnerabilidad en el protocolo de mensajes en bloque de Windows Server versión 1.0 (SMBv1).

- Y finalmente, por último, pero no menos importante, el ransomware se puede propagar con un ataque a la cadena de suministro: un proveedor se utiliza como un medio para atacar a las empresas de sus clientes. A finales de 2020 esto sucedió con Solar Winds: los atacantes (considerados hackers russo) violaron los servidores de la empresa inyectando una actualización infectada. Luego, la actualización fue descargada por aproximadamente 18.000 empresas clientes, que obviamente fueron afectadas por el malware.

En julio de 2021 tuvo lugar el ataque considerado el más grande en la historia del ransomware. Comenzó con la infección de Keseya, una empresa que suministra sistemas de monitoreo de webnet, y rápidamente se extendió a cientos de sus cliente, quienes, a su vez, son revendedores de servicios hacia otros clientes. Por tanto, el ataque tuvo un efecto en cadena a nivel internacional, poniendo en riesgo a millones de portátiles. Entre las víctimas se encontraba una dede las mayores cadenas alimentarias suecas, Coop, que tuvo que detener temporalmente casi todas sus 800 tiendas.

El ataque a Kesaya parecía provenir del grupo Revil, una banda de ransomware con sede en rusia, que pidió 70 millones de dólares (59 millones de euros) en Bitcoin para lanzar públicamente lo que llamaron un “descrifrador universal”.

El autor

Giorgio Sbaraglia, ingeniero, es consultor y formador en temas de ciberseguridad y privacidad.

Realiza cursos de formación sobre estos temas para numerosas empresas italianas importantes, entre ellas ABIFormazione y la 24ORE Business School.

Es el coordinador científico del Máster “Ciberseguridad y Protección de Datos” de 24Ore Business School

Es miembro del Comité Científico CLUSIT (Asociación Italiana de Ciberseguridad) y Gerente de Innovación certificado por RINA.

Ocupa cargo de DPO (Delegado de Protección de Datos) en empresas y Colegios Profesionales.

Es el autor de los siguientes libros:

- “GDPR kit di sopravvivenza” – “GDPR kit de supervivencia” (Editado por goWare),

- “Cybersecurity kit di sopravvivenza. Il web è un luogo pericoloso. Dobbiamo difenderci!” – “Kit de supervivencia de ciberseguridad. La web es un lugar peligroso. ¡Debemos defendernos!” (Editado por goWare),

- “iPhone. Come usarlo al meglio. Scopriamo insieme tutte le funzioni e le app migliori” – “iPhone. Cómo utilizarlo en todo su potencial. Descubramos juntos todas las funciones y las mejores aplicaciones” (Editado por goWare).

Colabora con CYBERSECURITY360 una revista online especializada del grupo Digital360 centrada en Ciberseguridad.

Escribe también para ICT Security Magazine, Agenda Digitale y para la revista CLASS.

En cualquier Router y Firewall puede activar la protección FlashStart® Cloud para asegurar dispositivos de escritorio y móviles y dispositivos IdC en las redes locales.

> Para más detalles haga clic aquí

> Para una prueba gratuita haga clic aquí

> Para descubrir los precios haga clic aquí