Phishing y Spear Phishing: técnicas de ataque.

Casos prácticos y como detectarlos

¿Qué es Phishing?

El término “Phishing” es un neologismo que nace de la homofonía con la palabra “fishing”, que literalmente significa “pescar” y de hecho esta es la principal filosofía de este tipo de ataques.

En la práctica, se utiliza un correo electrónico falso (pero esta no es la única herramienta, como veremos más adelante) para intentar que la víctima descargue un archivo adjunto malicioso o intente acceder a un sitio web falso similar al original, por ejemplo, un sitio web del banco, para revelar información personal como nombre de usuario y contraseña, número de tarjeta de crédito, datos bancarios, etc.

¿Como de peligroso es el phishing?

El phishing es una técnica verdaderamente universal, utilizada para todo tipo de ciberataques y contra todo tipo de objetivos.

En otras palabras: no podemos pensar en el phishing como un ataque simple y básico, que solo afecta a víctimas desatendidas o de bajo nivel. Puede afectar a todo el mundo, tiene una alta eficacia y es por eso que se utiliza tan ampliamente, también hacia objetivos muy importantes.

El correo electrónico de phishing del que hablaremos en breve probablemente haya cambiado el curso de la historia.

El caso de Russiagate

Source: https://www.globalist.it/world/2018/04/16/russiagate-non-c-e-un-avvocato-in-america-disposto-a-difendere-trump-2022781.html

Es 2016 y la campaña para las elecciones presidenciales que enfrenta a Hillary Clinton contra Donald Trump está llegando a un punto crítico.

Pero los hackers rusos deciden “participar” ellos mismos en la campaña electoral… ¡de una manera no tan convencional!

La aversión de Putin era bien conocida, ya desde la época en que Clinton era secretaria de Estado del presidente Obama. Por lo tanto, todos los detalles de la historia son ahora familiares. Putin puso a trabajar a sus muy buenos piratas informáticos patrocinados por el estado para influir en el resultado de las elecciones. El grupo de hackers ruso Fancy Bear (también conocido como APR28, Sofacy, Strontium), conectado con los servicios militares secretos rusos del GRU, preparó una trampa para Clinton.

Podría haber utilizado sofisticadas técnicas de piratería para llevar a cabo su acción. Pero no lo necesitaban: ¡bastaba con unos simples correos electrónicos de phishing, cuidadosamente preparados! En particular, los atacantes estudiaron a las víctimas a las que querían golpear (esta fase de preparación es fundamental para garantizar el éxito de ataque, como veremos) y determinaron su objetivo principal: John Podesta, un miembro importante del Comité Nacional Demócrata (DNC).

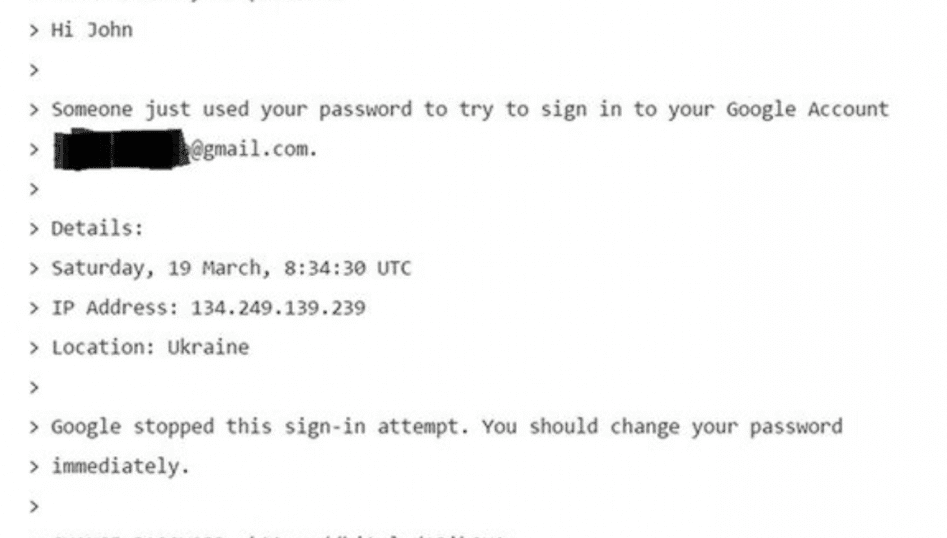

A John Podesta se le envió un correo electrónico (precisamente un correo electrónico de phishing), que parecía provenir de Google y que lo invitaba a cambiar la contraseña de su cuenta de Google (ver imagen).

El mensaje de correo electrónico parecía ser una notificación de seguridad de Google: “Alguien tiene tu contraseña”, decía el asunto del correo electrónico y luego: “Hola John, alguien acaba de usar tu contraseña para intentar acceder a tu cuenta de Google john.podesta@gmail.com”.

El mensaje también mostraba la fecha, la dirección IP y el lugar donde tuvo lugar el intento de acceso: Ucrania.

Y luego la trampa: “Deberías cambiar tu contraseña inmediatamente”. Con una invitación para hacer clic en el enlace de abajo, que en realidad se acortó utilizando el servicio de acotamiento de enlaces Bitly, exactamente para ocultar el enlace real.

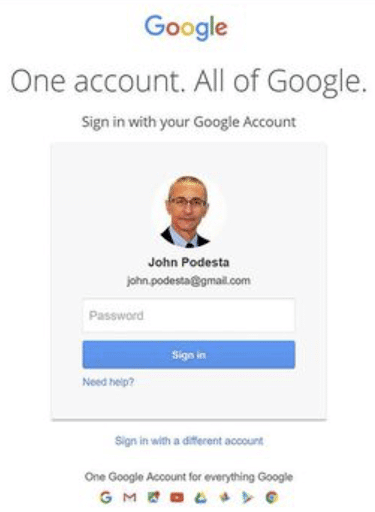

Y John Podesta hizo clic donde no debería haberlo hecho: por lo tanto, se encontró en la página de Google de su perfil (ver imagen), pero era una falsificación, una ad hoc creada por los piratas informáticos rusos. Y en esa página ingresó su contraseña real de Google, regalando en una bandeja de plata la clave de acceso a casi 50.000 direcciones de correo electrónico del comité electoral del partido democrático.

Estos correos electrónicos han sido publicados posteriormente por Wikileaks (a los que se los entregaron los rusos), en pleno apogeo de la campaña electoral Clinton-Trump, revelando al público información vergonzosa que sin duda dañó a Hillary Clinton, que perdió las elecciones presidenciales de noviembre de 2016.

Este correo electrónico de phishing, junto con otras acciones contra el partido democrático llevadas a cabo por los hackers rusos, ha pasado a la historia con el nombre de Russiagate. Los hechos son ya conocidos gracias al trabajo del fiscal Robert Muller, quien investigó el asunto (el informe Muller se puede descargar en este enlace).

Por lo tanto, podemos afirmar que las elecciones presidenciales estadounidenses de 2016 se vieron influidas, tal vez de manera decisiva, por un correo electrónico de phishing ordinario.

¿Como surge el Phishing?

Un intento de phishing se puede realizar de varias maneras, pero el correo electrónico sigue siendo el preferido: cada día se envían más de 300 mil millones de correos electrónicos en el mundo y la mayoría de ellos son spam (especialmente) y también phishing.

Pero los correos electrónicos no son la única forma: también existe “whaling” de la palabra “ballena”, para indicar un intento de phishing mediante el cual el objetivo es apuntar a un pez grande, como una ballena, y, por lo tanto, una posición de nivel C en el interior de una compañía. Este método se usa ampliamente, por ejemplo, en ataques llamados fraudes de CEO, es decir, Business Email Compromise (BEC) (leer aquí).

Pero el phishing también se puede transmitir a través de mensajes en dispositivos móviles, que hoy en día se utilizan cada vez más. En este caso, se denomina SMISHING: “SMS Phishing”.

Además, VISHING: “Phishing vocale” existe. La palabra es una combinación de las palabras Voice y Phishing e indica un intento de fraude llevado a cabo a través del teléfono.

Finalmente, se está extendiendo otra forma de Phishing, menos conocida y más sutil: el QRishing: “QR Codes + Phishing”. Un código QR puede incluir un enlace y, si lo enmarcamos, se nos redirige, a través de ese enlace, a una página web que contiene malware.

El uso del código QR es bastante reciente: se usa porque puede superar las defensas antispam (que podrían bloquear un enlace dentro de un correo electrónico) y dificultar que la víctima se dé cuenta de a qué enlace se le redirige.

Todos los métodos de phishing enumerados aquí comparten un factor común: explotan el punto débil que es más fácil de atacar, el factor humano. En la práctica, hacen uso de la Ingeniería Social.

La ingeniería social juega exactamente con aquellas vulnerabilidades humanas, que son las más difíciles de parchear: pánico, ignorancia, curiosidad, deseo, autoridad, etc. Y al explotar estas debilidades logran obtener resultados de una manera muy fácil y económica para el atacante. Se sabe que el 80% de todos los ciberataques se llevan a cabo mediante un intento de phishing. (Leer aquí)

En los últimos años, las estrategias utilizadas para superar los filtros antispam y los softwares antivirus se han vuelto más sofisticadas, los correos electrónicos utilizados se preparan cada vez con más cuidado y, a menudo, resultan exactamente iguales a los mensajes legítimos que el usuario espera recibir.

Hoy en día, las organizaciones de ciberdelincuentes se han convertido en verdaderas empresas, donde también se utiliza la ayuda de los psicólogos para crear mensajes cada vez más creíbles y engañosos.

No solo esto: los ciberdelincuentes son muy hábiles para comprender las tendencias del mercado: en 2020, cuando apareció el Covid-19, se crearon inmediatamente campañas masivas de phishing para explotar temas y palabras clave como Coronavirus y Covid-19. Solo en el mes de abril de 2020, Google bloqueó 18 millones de correos electrónicos todos los días relacionados al Coronavirus.

El nivel de probabilidad de los mensajes que se envían es tan alto que cada vez es más difícil para el usuario medio distinguir un correo electrónico de phishing de uno legítimo.

El objetivo del phishing es en general 2 cosas:

» Transmitir malware a través de archivos adjuntos o enlaces de correo electrónico, con el objetivo de acceder a los sistemas de IT de la víctima y tomar el control de la computadora del usuario víctima, exactamente mediante el uso de malware;

» robar las credenciales de acceso para luego “vaciar” la cuenta bancaria de la víctima o acceder a un sistema de IT.

El vector comprometido del usuario puede ser, dependiendo de la situación:

» Un enlace en el que el usuario distraído o inconsciente intenta hacer clic (como en el caso de John Podesta)

» Un archivo adjunto que el usuario no percibe como sospechoso y, por tanto, descarga y ejecuta.

Es aconsejable aclarar un aspecto adicional donde todavía hay mucha confusión: el phishing es efectivos solo si se abren los archivos adjuntos o se hace clic en los enlaces. La simple lectura del texto del correo electrónico no resulta en ningún daño.

Phishing y Spear Phishing

Las técnicas utilizadas para desarrollar este ataque se pueden dividir en dos familias: Phishing y Spear Phishing.

El primero, el phishing, se puede comparar con el rastreo: los piratas informáticos envían, mediante sistemas automáticos, miles de correos electrónicos iguales, sabiendo que un porcentaje de estos correos llegará al objetivo y se abrirá.

Es un ataque oportunista y no dirigido: el atacante no está interesado en golpear un objetivo en particular, solo quiere que algunos de los peces caigan en la red.

Para hacernos tragar el bocado, se utilizan correos electrónicos que parecen normales pero que en realidad son fraudulentos. Correos electrónicos que se preparan, con mayor o menor precisión, para parecer reales, como los que nos podría enviar un transportista para comunicarnos el envío de un paquete, o como los que nos envía proveedores de servicios telefónicos o de electricidad con facturas adjuntas.

¿Cómo pueden los hackers encontrar direcciones de correo electrónico?

Lo intentan… o al menos este es un método muy común, pero no el único.

De hecho, la técnica más utilizada es la del ataque Diccionario. Simplemente se basa en adivinar las direcciones. En la práctica, el atacante intenta crear direcciones que realmente podrían existir. Para la parte de la derecha del @, se utilizan nombres de dominio válidos mientras que para la parte de la izquierda los atacantes generan cadenas basadas en algunas lógicas, principalmente el nombre de las personas.

Es por esto que la dirección nombre.apellido@dominio.it es una de las más sujetas a este tipo de ataques.

Alternativamente, usan listas de direcciones. Se trata de listas que se adquieren de sujetos que las recopilan con el objetivo de revenderlas.

Finalmente, pueden obtener las direcciones usando un Spambot, que es un tipo particular de rastreado web capaz de recopilar direcciones de correo electrónico de sitios web, grupos de noticias, publicaciones en grupos de discusión y conversaciones en salas de chat.

Se basan en el mismo principio de funcionamiento que los rastreadores (también llamados rastreadores web, arañas o robots), que son softwares que analizan el contenido de una red o una base de datos para automatizarlo, generalmente a petición de un motor de búsqueda.

A diferencia de estos últimos, buscan todas las direcciones de correo electrónico disponibles en las páginas web.

El segundo método, spear phishing, es en cambio un ataque dirigido (los pescadores usan la lanza para capturar exactamente “ese” pez).

La víctima del ataque es cuidadosamente seleccionada y estudiada.

Hoy en día es muy fácil recopilar información sobre una persona, a través de las redes sociales y la web, y también por la gran cantidad de información que nosotros mismos publicamos en la web y en las redes sociales, sin saber que todo esto puede luego ser usado en nuestra contra. (Lea esto también)

Una vez que se adquiere un conocimiento detallado de las víctimas, los atacantes pueden enviar correos electrónicos cuidadosamente preparados para llamar la atención de las víctimas y desviarlas.

En este caso, los correos electrónicos no están escritos mediante sistemas automáticos, sino por personas que intentarán parecer creíbles a los ojos de la víctima, mencionando nombre y detalles verdaderos. A veces, la dirección de correo electrónico del remitente puede falsificarse mediante una técnica conocida como suplantación de identidad (spoofing).

Por tanto, parecerá que el correo electrónico llega de una persona conocida y de confianza (un colega, un superior, un familiar o un amigo) y será mucho más engañoso. Y, con toda probabilidad, no será bloqueado por el antispam, precisamente porque está bien preparado.

En la actualidad, los correos electrónicos de spear phishing representan el vehículo de transmisión más extendido, para todo tipo de ataques, y especialmente los más preocupantes: independientemente del objetivo del ataque, lo más probable es que el método de intrusión sea un correo de spear phishing, como sucedió con John Podesta y también en los famosos ataques de IoT, como BlackEnergy, que comentamos en este artículo.

Detectando Phishing

Explicamos que los intentos de phishing se llevan a cabo de dos formas:

» Un enlace malicioso

» Un archivo adjunto

Veamos ahora cómo reconocer estos ataques en los dos casos diferentes y cómo defendernos.

Prestando atención a los enlaces: Typosquatting

El porcentaje de correos electrónicos que cuentan al menos con un enlace varía entre el 10 y el 20% (fuente: LibraEsva).

Los enlaces maliciosos incluidos en los correos electrónicos (o también en un mensaje, como en el caso de Smishing) apuntan a sitios de Phishing, que pueden ser:

» Sitios web legítimos que se han visto comprometidos,

» Sitios web creados con el objetivo de una campaña de phishing.

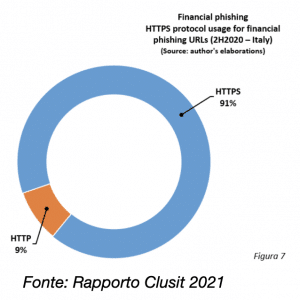

Vale la pena disipar un concepto erróneo popular que puede exponernos a ataques de phishing: ¡NO es cierto que los sitios web HTTPS (los que tienen el casillero) sean más seguros!

Por el contrario, precisamente porque se considera que son más seguros, se utilizan cada vez más para estos ataques.

El Informe Clusit 2021 lo confirma: en el phishing financiero, el 91,2% de las URLs de phishing utilizan el protocolo HTTPS (ver imagen).

Una técnica utilizada para engañarnos con enlaces falsos es el ataque Typosquatting u homoglyphic: es un enlace engañoso que explota la similitud visual de diferentes personajes.

Typo indica un error de escritura. Por tanto, la typosquatting consiste en registrar dominios señuelo cuyo nombre varíe en una o como máximo dos letras del sitio web conocido.

Los caracteres, letras y números que se parecen se denominan homoglyphs.

Estos trucos son en realidad triviales, pero a menudo logran engañar a los usuarios que están un poco más distraídos.

Evitar ser víctima de estos trucos es bastante simple: basta con digitalizar manualmente directamente el sitio web correcto y conocido en lugar de seguir el enlace que se ofrece en los correos electrónicos. Si John Podesta hubiera buscado el enlace correcto de Google en lugar de hacer clic en el disponible en el correo electrónico, tal vez Hillary Clinton no habría perdido las elecciones…

En la siguiente tabla informamos algunos ejemplos de enlaces que han sido falsificados con errores tipográficos.

En los casos más complicados, cuando es difícil entender si estamos ante una URL legítima o falsa, algunos servicios disponibles online acuden a nuestro rescate. Uno de los más fáciles y fiables es VirusTotal, un servicio que pertenece a Google y que realiza un análisis gratuito de archivos y / o URL para descubrir virus y malwares en su interior.

A través de este enlace es posible insertar (copiando y pegando) el enlace que recibimos del cual no estamos seguros.

VirusTotal ofrece el mismo servicio también para el análisis de archivos (por ejemplo, para archivos adjuntos sospechosos) en este enlace.

Entonces, un poco de atención y unos segundos de paciencia (que por desgracia muchas veces nos falta…) es todo lo que se necesita para defendernos de estos ataques.

Los archivos adjuntos más peligroso

La otra arma utilizada en los intentos de Phishing son los archivos adjuntos. Estos se utilizan menos en comparación con los enlaces porque son más fáciles de detectar por los servicios antispam. Sin embargo, se utilizan de forma furtiva y, como veremos, a menudo consiguen engañar tanto a los sistemas de protección (software antispam y antivirus) como a las defensas humanas.

Para ello, utilizan los tipos de extensión de archivo que más usamos y que nos resultan más familiares.

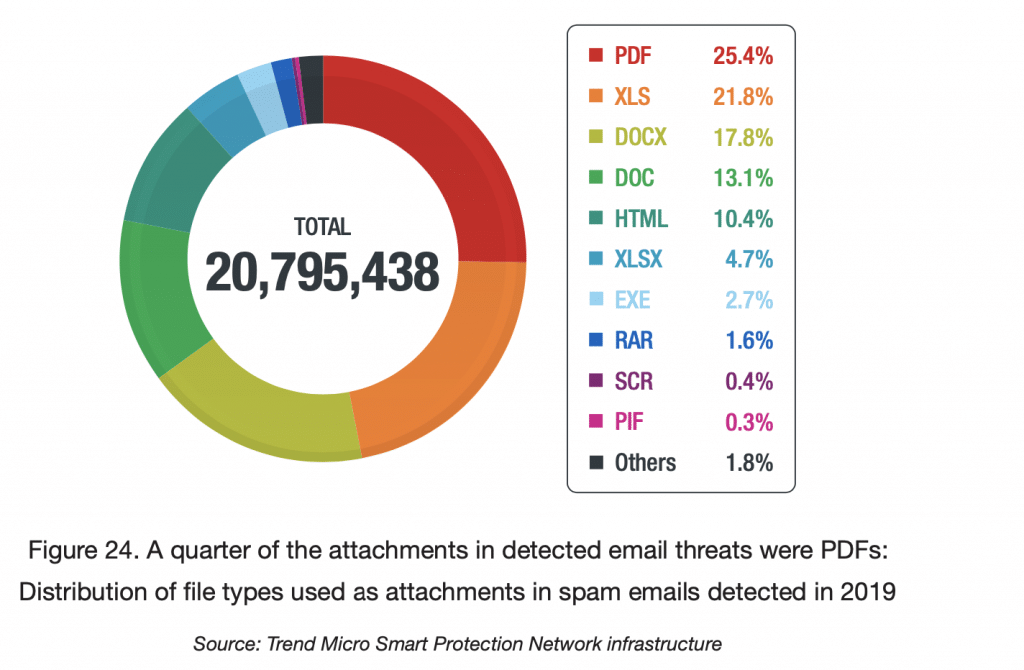

Puede ser una sorpresa para algunos descubrir que los archivos adjuntos maliciosos que son los más frecuentes no son archivos .exe o .scr, que pueden bloquear todo tipo de antispam. Los más utilizados, como se puede apreciar en el siguiente gráfico (fuente: TrendMicro) son los archivos de Office (Excel y Word) junto con el .pdf.

Estas tres familias combinadas constituyen el 75% de los archivos adjuntos maliciosos enviados.

Por lo tanto, ¿pueden los archivos de Excel y Word ser un malware? Obviamente no, pero pueden actuar como goteros, lo que significa que pueden representar al agente que inicia la cadena de infección.

Alrededor del 13÷20% de los archivos adjuntos en formato Word (doc y docx) y Excel (xlsx y xls) son droppers maliciosos, porque están cargados con macros (realizados en VBA, Visual Basic Applications).

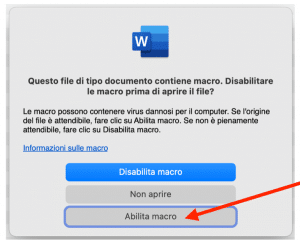

Cuando abramos el archivo nos pedirá que habilitemos la macro: si lo hacemos, se activará y ejecutará scripts o enlaces para conectarse a los servicios de Comando y Control (C&C) de los atacantes, desde los que luego descargará en el sistema infectado un malware real.

Por eso es extremadamente importante deshabilitar el uso de macros en archivos de Office. Pero esta medida, que todas las empresas deberían adoptar, no es suficiente: también es importante formar a los usuarios para que conozcan estos riesgos y no habiliten macros en archivos de Office a menos que provengan de un origen absolutamente seguro.

Además, los archivos .pdf pueden incluir scripts maliciosos en su interior, aunque son menos poderosos para desarrollar un ciberataque.

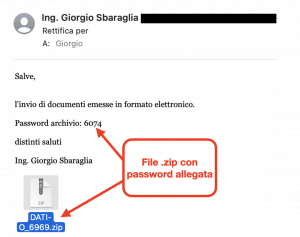

En los últimos años, hemos observado un uso cada vez mayor de archivos adjuntos de Word y Excel para difundir malware. Para ocultar mejor el ataque y hacerlo más eficiente, el archivo Word/Excel a menudo se encapsula en un archivo .zip protegido con contraseña (ver imagen).

Pero lo que debería hacer un usuario desconfiado que tiene un poco de cuidado es el hecho de que la contraseña utilizada para abrir el archivo .zip está expuesta en el cuerpo del correo electrónico, de manera que lo hace absolutamente público y, por lo tanto, inútil.

Entonces, ¿por qué un archivo .zip es protegido con contraseña? Simplemente para hacerlo inaccesible a los controles antispam y antivirus.

Si insertamos la contraseña y abrimos el archivo zip, encontraremos dentro un archivo Word (o Excel) para el cual se nos pedirá que “habilitemos la macro”. Si no se realiza la macro de un archivo de Office, el malware no podrá infectar el dispositivo. Por lo tanto, siempre prestemos atención antes de hacer clic y otorgar estas autorizaciones.

En esta fase previa al ataque, los sistemas de protección que proporciona FlashStart son sumamente útiles: si la macro se habilita y se activa, lanzará, como se dijo anteriormente, un script para descargar malware de los servidores Command & Control de los atacantes.

Aquí, las defensas de FlashStart son capaces de reconocer el enlace sospechoso al que el dispositivo víctima está intentando conectarse y bloquearlo … y, por lo tanto, bloquear también la descarga de malware.

El autor

Giorgio Sbaraglia (https://www.giorgiosbaraglia.it), ingeniero, es consultor y formador en temas de ciberseguridad y privacidad.

Realiza cursos de formación sobre estos temas para numerosas empresas italianas importantes, entre ellas ABIFormazione y la 24ORE Business School .

Es el coordinador científico del Máster “Ciberseguridad y Protección de Datos” de 24Ore Business School

Es miembro del Comité Científico CLUSIT (Asociación Italiana de Ciberseguridad) y Gerente de Innovación certificado por RINA.

Ocupa cargo de DPO (Delegado de Protección de Datos) en empresas y Colegios Profesionales.

Es el autor de los siguientes libros:

» “GDPR kit di sopravvivenza” – “GDPR kit de supervivencia” (Editado por goWare),

» “Cybersecurity kit di sopravvivenza. Il web è un luogo pericoloso. Dobbiamo difenderci!” – “Kit de supervivencia de ciberseguridad. La web es un lugar peligroso. ¡Debemos defendernos!” (Editado por goWare),

» “iPhone. Come usarlo al meglio. Scopriamo insieme tutte le funzioni e le app migliori” – “iPhone. Cómo utilizarlo en todo su potencial. Descubramos juntos todas las funciones y las mejores aplicaciones” (Editado por goWare).

Colabora con CYBERSECURITY360 una revista online especializada del grupo Digital360 centrada en Ciberseguridad.

Escribe también para ICT Security Magazine, Agenda Digitale y para la revista CLASS.

En cualquier Router y Firewall puede activar la protección FlashStart® Cloud para asegurar dispositivos de escritorio y móviles y dispositivos IdC en las redes locales.

> Para más detalles haga clic aquí

> Para una prueba gratuita haga clic aquí

> Para descubrir los precios haga clic aquí